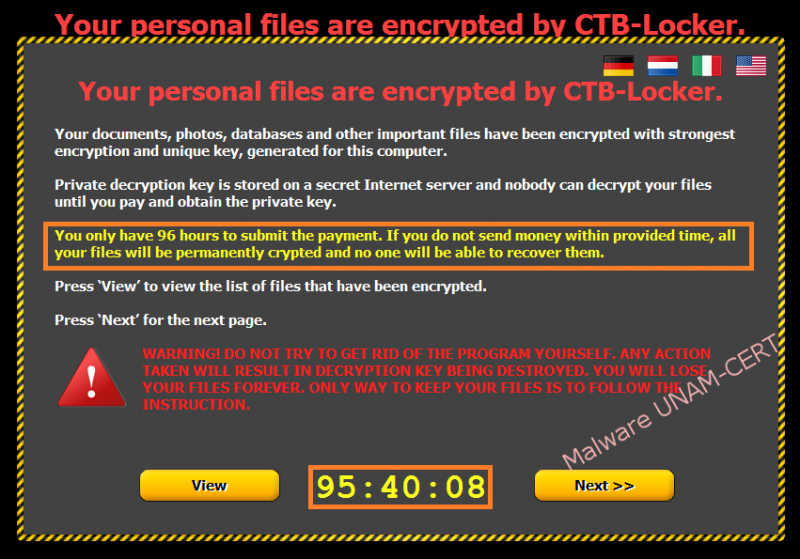

Ransomware CTB-Locker, propagación masiva

Resumen

La muestra nonchalantly.src se propaga por medio de correo electrónico y tiene comportamiento de tipo dropper y downloader, así inicia una infección por CTB-Locker (Curve Tor Bitcoin Locker). Si un usuario descarga el archivo adjunto y lo ejecuta, se abre un documento en Microsoft Word y descarga el software malicioso identificado como "CTB-Locker", "FileCoder" o "Critroni", que cifra archivos en el equipo comprometido.

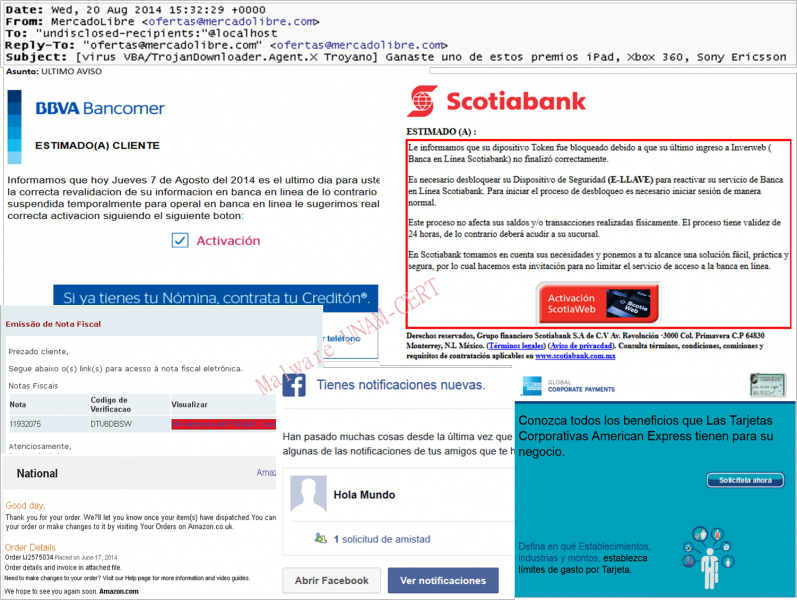

Un vistazo a la situación de phishing y malware en México (agosto - septiembre)

Resumen

Todos hemos recibido al menos un mail falso en nuestra cuenta de correo electrónico que busca obtener información personal (como usuarios, contraseñas, datos de tarjetas bancarias, etc.) o que nos redirige a la descarga de programas maliciosos. A estos correos electrónicos que aparentan venir de una fuente confiable se les conoce como phishing y hacen uso de técnicas de ingeniería social para engañar a los usuarios. A continuación se muestra un análisis general de varias muestras de malware relacionadas con sitios phishing que fueron reportados al UNAM-CERT, esto con el objetivo de mostrar algunos de los casos más comunes y disminuir el número de usuarios afectados.

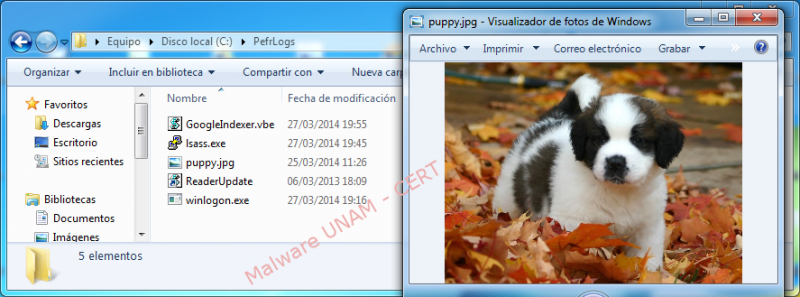

Dropper que se comunica con su C&C mediante Secure Shell

Resumen:

El software malicioso "Puppy-pics-67326322.scr" clasificado como "dropper" está compuesto de varios elementos destinados a realizar diferentes tareas. Los más importantes son: "3proxy", un servidor que la muestra usa para "click fraud" (una práctica fraudulenta para generar clics repetidamente en un anuncio alojado en un sitio web con la intención de producir ingresos) y "PuTTY link" un cliente SSH que usa para conectarse al servidor malicioso.

Documento en Microsoft Office Excel malicioso

Resumen:

El documento en Excel "3-L2.xls", propagado por correo electrónico, explota la vulnerabilidad "CVE-2012-0158" también conocida como MSCOMCTL.OCX Remote Code Execution que afecta a algunas versiones de Microsoft Office 2003, 2007 y 2010. El archivo contiene instrucciones cifradas con XOR, además de dos archivos embebidos que también están cifrados (set.xls y ews.exe) y que genera en el sistema de archivos en tiempo de ejecución. Además captura las pulsaciones del teclado y las almacena en el archivo "user.bin".

Descarga de malware desde sitio falso para consultar CURP

Resumen

En este reporte se describe el análisis de una muestra que se obtuvo de un sitio donde supuestamente se podía consultar y descargar la CURP (Clave Única de Registro de Población) de México. El troyano recolecta información del sistema y la envía cifrada a varios servidores remotos. También utiliza tres métodos distintos para asegurar su persistencia en el equipo infectado.

Documento en Microsoft Word contiene código malicioso embebido

Resumen:

En días recientes, se han propagado por correo electrónico archivos con formato para Microsoft Word supuestamente provenientes de entidades legítimas como el SAT (Servicio de Administración Tributaria), Bancomer, Banamex, Banorte, HSBC, El Universal, MercadoLibre, Telcel, Liverpool, Profeco, Aeroméxico y Telmex. Si el usuario descarga el archivo adjunto y lo abre, verá las instrucciones de cómo habilitar las "macros" de Office dependiendo la versión que tenga instalada en su equipo de cómputo. En el siguiente análisis se mostrará el código Visual Basic embebido en el archivo "RETIRO-COMPRA_29882.doc" que descarga y ejecuta la pieza de malware "ss.exe".

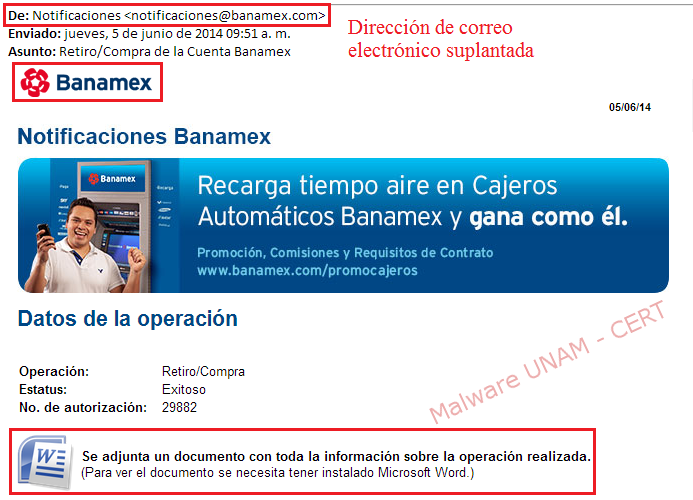

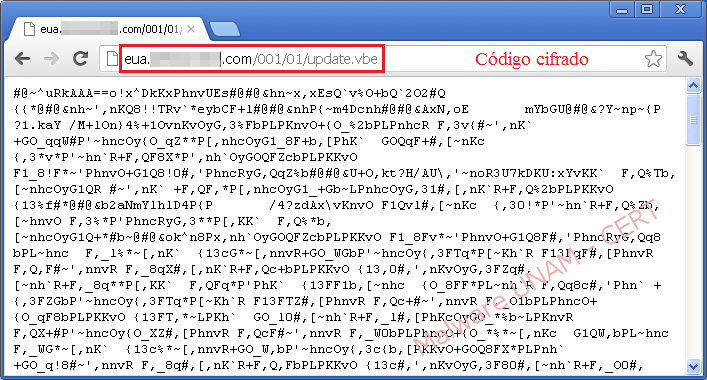

Phishing de bancos a través de códigos maliciosos en VBE

Resumen:

El script malicioso "update.vbe" tiene la finalidad de descargar el archivo "seta.vbe", este último configura los navegadores para usar el archivo PAC (Proxy Auto-Config) "worman.dat" que define una lista de sitios objetivo que al ser consultados por el usuario infectado es redirigido a sitios falsos.

Troyano bancario que aparenta ser ícono del Panel de Control

Resumen

La muestra que se analiza en esta ocasión se obtuvo a partir de un reporte hecho al equipo de Análisis de Software Malicioso de la SSI/UNAM-CERT en donde se informaba que se habían encontrado supuestos programas maliciosos alojados en sitios web brasileños. Al analizarlo, se descubrió que la muestra envía información de los equipos infectados, como: sistema operativo, privilegios del usuario, plugins de seguridad bancarios y dirección IP, a una bitácora que parece estar alojada en una URL legítima.

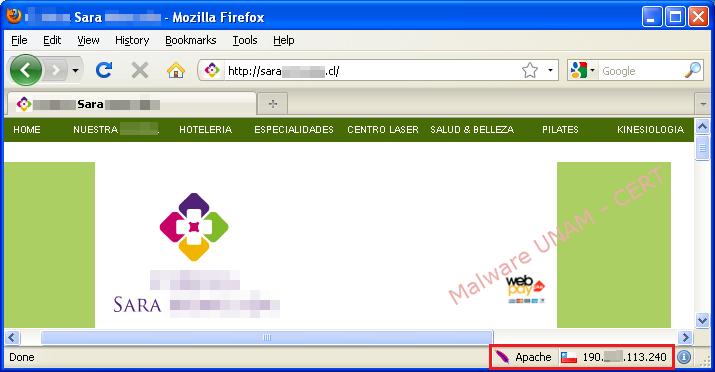

Bot IRC alojado en dominio de Chile

Resumen

El siguiente análisis corresponde a la muestra "12-02-14.exe" que tiene por firma md5 "662c88a83f170cc138881b5dc1711a4f". Era propagada mediante enlaces en correos electrónicos que una vez consultados descargaban el archivo malicioso alojado en un sitio web de Chile. El software malicioso es un bot IRC, los cuales esperan pasivamente las ordenes del C&C (Command and Control).

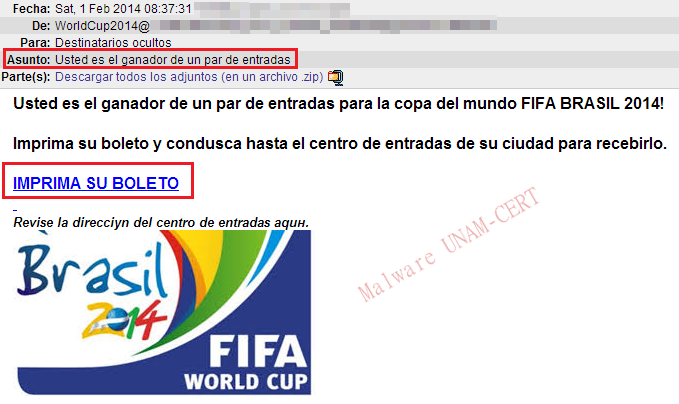

Supuesta promoción mundialista redirige a la descarga de malware

Resumen

El siguiente análisis realizado al troyano "FIFA_BOLETO.exe", muestra la forma en la que opera la propagación masiva de malware por correo electrónico, aprovechando un evento internacional como lo es el "mundial de futbol 2014". El binario fue creado para descargar otro código malicioso, lo cual se conoce como "downloader".