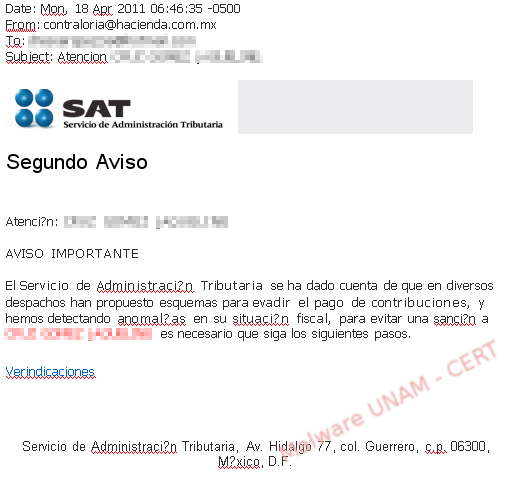

Sigue propagándose presunto correo del SAT (Servicio de Administración Tributaria)

El pasado 8 de Abril informamos sobre un presunto correo que estaba propagándose con imágenes y leyendas del SAT (Servicio de Administración Tributaria) http://www.malware.unam.mx/node/28

El día de hoy recibimos un correo muy similar, en el cual mostraba una liga hacia un sitio externo de donde se descarga un archivo ejecutable llamado exp_8301923.scr.

El sitio de donde se descarga el malware fue muy probablemente vulnerado pues pertenece a un periódico sudamericano, en dicho sitio el autor solamente hace un redireccionamiento pues el verdadero sitio donde se encuentra la muestra de malware es otro que se encuentra alojado en Estaods Unidos y que ofrece servicios de decoración de interiores. Lo más probable es que este sitio igualmente haya sido vulnerado.

Generalmente los autores de malware hacen este tipo de trucos para que no sean fácilmente encontrados. Por lo que van vulnerando varios servidores y van saltando entre uno y otro.

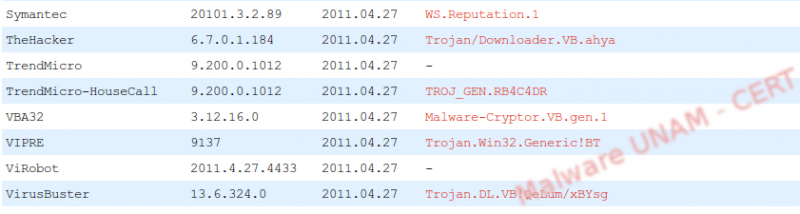

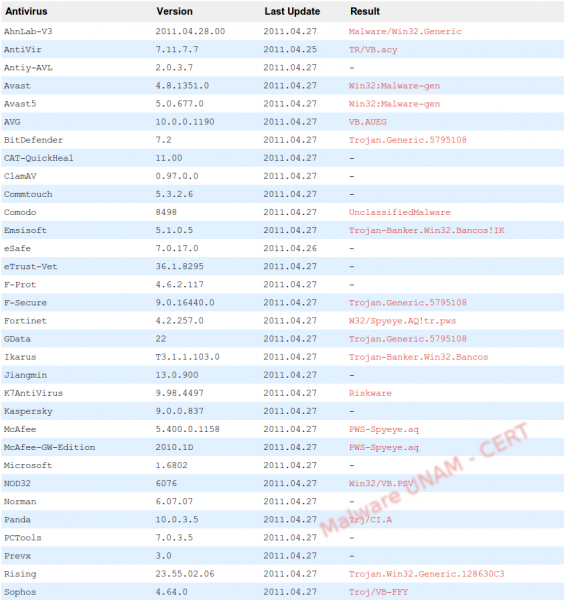

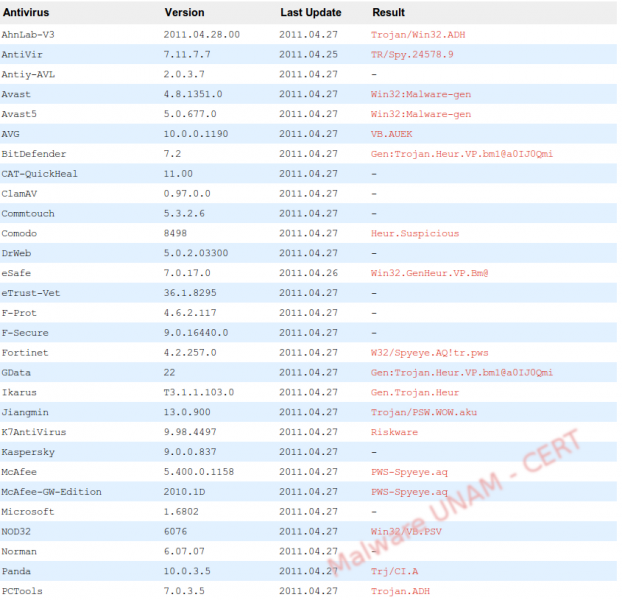

Para el momento del análisis este archivo ejecutable fue identificado por 25 firmas de antivirus.

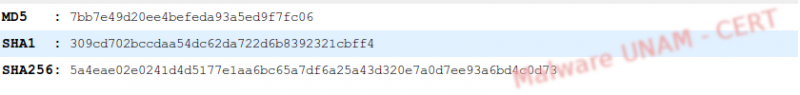

Sus firmas digitales son las siguientes:

Una vez que obtuvimos la muestra exp_8301923.scr, al colocarla en el laboratorio mostró un ícono exactamente igual a una aplicación de Microsoft Word para que los usuarios víctimas no sospecharan.

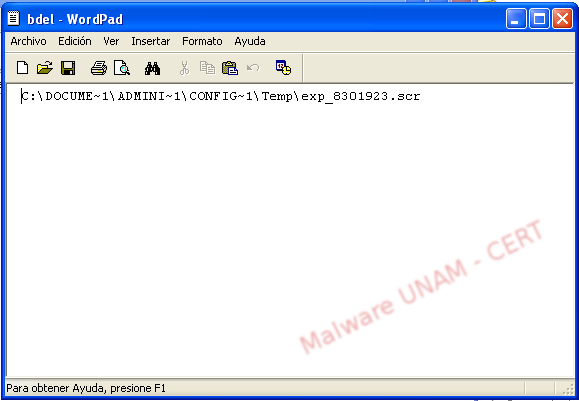

Al ejecutar la muestra primero crea el archivo bdel situado en los archivos de configuración local del equipo. C:\Documents and Settings\[Usuario]\Configuración local\bdel, el contenido de este archivo es la dirección de donde posteriormente se copiará el ejecutable.

Para después se autoreplica en esa misma carpeta y ejecuta el proceso del archivo recién creado, además mata el anterior proceso (creado en nuestro caso desde el escritorio).

Trata de volver a crear el archivo bdel, pero al verificar que se encuentra en la carpeta temporal (C:\Documents and Settings\[Usuario]\Configuración local\bdel), entonces elimina el primer archivo que ejecutamos en nuestro caso como lo mencioné antes, lo habíamos colocado en el escritorio.

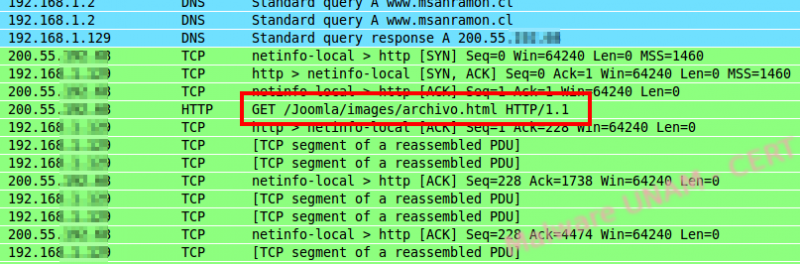

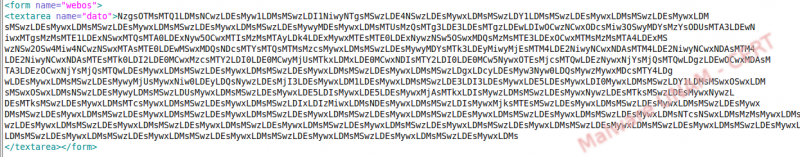

Este nuevo proceso realiza una consulta a un sitio externo para posteriormente descargar un archivo en de la carpeta /Joomla/images/archivo.html y el cual es guardado en el equipo.

El contenido de este archivo es una especie de llave que se encuentra entre los tags textarea de html.

El contenido de este archivo es guardado en los archivos temporales de internet en el cliente. Como lo mencionamos en la ocasión anterior esta cadena de caracteres pareciera ser una llave que usa el malware.

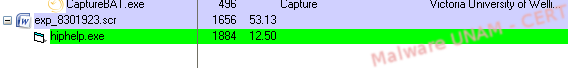

Una vez realizado lo anterior el proceso exp_8301923.scr crea el archivo hiphelp.exe en la misma carpeta donde se encuentra exp_8301923.scr (C:\DOCUME~1\ADMINI~1\CONFIG~1\Temp\hiphelp.exe) y además crea el proceso. Así como también crea el archivo reg.exe el cual también lo aloja en el mismo sitio.

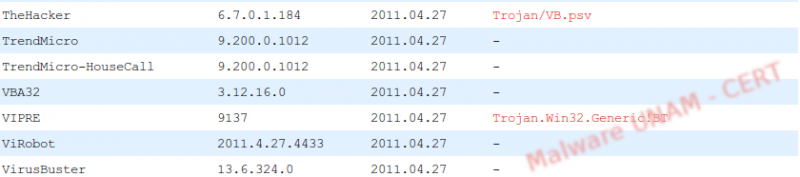

hiphelp.exe es reconocido por 21 motores antivirus.

Este proceso queda en memoria todo el tiempo y abre un puerto UDP el cual queda en escucha todo el tiempo.

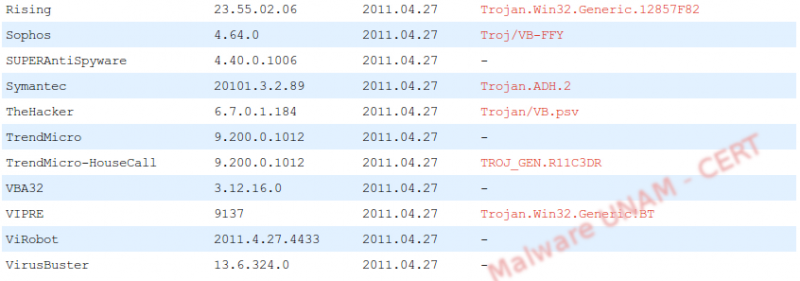

Sus firmas digitales son las siguientes:

El archivo reg.exe es ejecutado y dicho proceso es el que se encarga de modificar la llave de registro HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ayuda, la cual usa para que hiphelp.exe se ejecute en cada inicio del sistema. Este proceso también es el encargado de borrar los archivos exp_8301923.exe y bdel. Realizado lo anterior mata el proceso exp_8301923.exe y el equipo queda solamente con el proceso hiphelp.exe activo.

Reg.exe es reconocido por 24 firmas antivirus.

Sus firmas digitales son las siguientes:

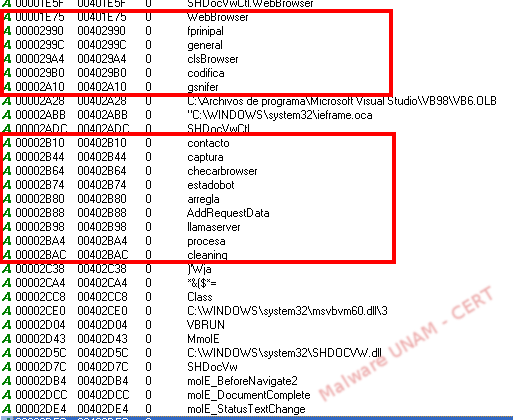

Como en la pasada ocasión hiphelp no produce tráfico ni tiene un comportamiento malicioso cuando se inicia, solamente queda un puerto UDP en escucha. El puerto es aleatorio. Cuando se hizo la revisión de las cadenas volvimos a encontrarnos con algunas como checarbrowser, llamaserver, procesa, etc.

Como mencionamos en la pasada publicación, esta aplicación probablemente está continuamente monitoreando el navegador de internet, de tal manera que solamente en algunas páginas específicas comience a capturar la información que el usuario teclea y posteriormente enviarla a un servidor externo por ssh.

Para eliminar esta amenaza hay que matar el proceso hiphelp.exe y borrar el archivo C:\Documents and Settings\[Usuario]\Configuración local\Temp\hiphelp.exe así también es aconsejable eliminar la llave de registro HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ayuda.