SHAKIRA vs LADY GAGA PROHIBIDO VIDEO, amenaza en Twitter !!!

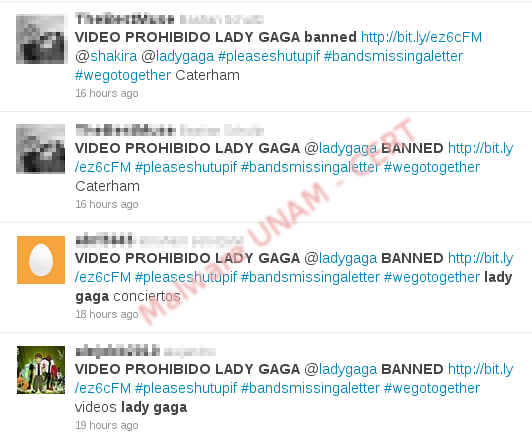

El día de ayer identificamos una serie de mensajes en Twitter que hacían referencia a un supuesto video de Lady Gaga que había sido prohibido. La URL del sitio que contenía el video estaba acortada a través del servicio bitly y en el momento del análisis había sido identificada como maliciosa y bloqueada.

Sin embargo, al cabo de dos horas, identificamos a dos usuarias de la red social que en muy poco tiempo habian publicado varios “tweets” que hacian referencia al video de las primeras publicaciones.

Esta situación se nos hizo un poco rara, ya que las usuarias o habian sido “infectadas” varias veces y en muy poco tiempo, o lo más probable es que sean perfiles aleatorios creados manualmente por los atacantes o aún peor, creados automáticamente por botnets.

Al investigar el perfil de una de ellas, nuestras sospechas fueron confirmadas ya que había publicado sólo 23 tweets y el primero había sido liberado dos horas antes de entrar en su perfil; además, no estaba “siguiendo” a nadie, ni tampoco había alguien siguiéndola.

Para confirmar de que se trataba de un perfil falso, durante la redacción de este post, había liberado 6 tweets en una hora aproximadamente. Y al investigar el enlace que forma parte de su perfil, éste lucía como se muestra en la siguiente imagen.

También, el otro perfil es falso, porque presentó el mismo comportamiento que el anterior: 6 tweets en 1 hora, el primero de ellos hacía 2 horas, sin seguidores y no seguía a nadie...

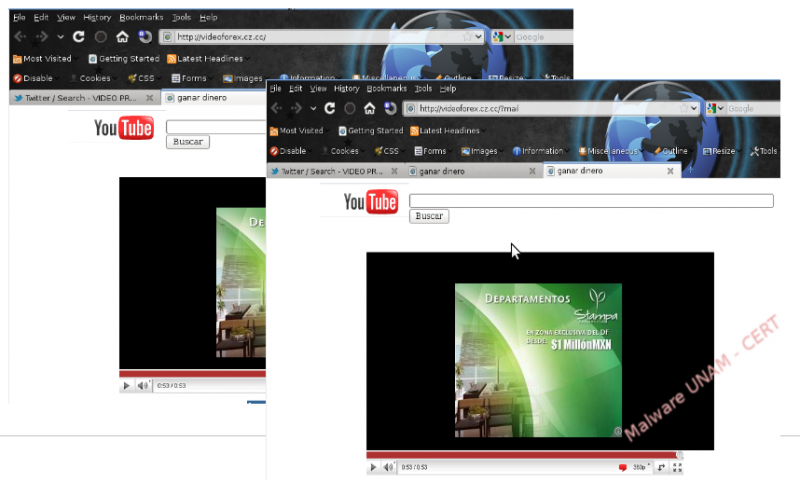

Al momento de hacer clic en los enlaces de cualquiera de los perfiles, se abría un sitio fuera de Twitter que contenía un supuesto video de YouTube, pero el logotipo era una imagen de la empresa, incrustada en la página. El recuadro verde que simula ser el video, es un flash sobre un recuadro negro y la barra de reproducción es también una imágen con un link.

Desde uno de los perfiles, se abría el sitio http://viXXXXforex.cz.cc/ y a partir del otro, el siguiente: http://viXXXXforex.cz.cc/?mail

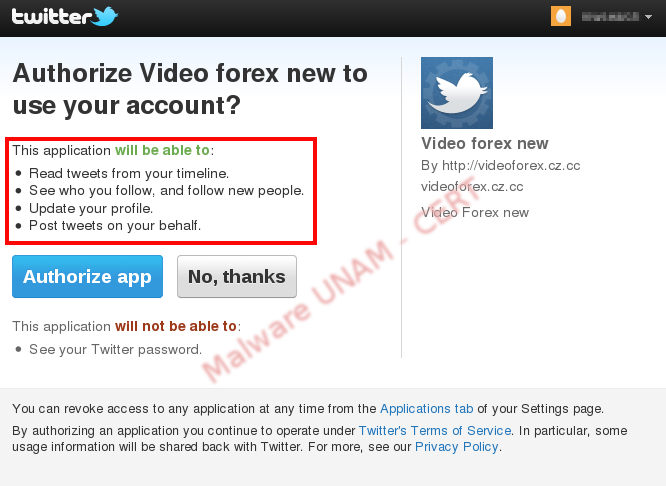

Cuando el usuario hace clic en la imagen que aparenta ser la barra de reproducción del video, se abre una ventana en la que se pide autorización para que la aplicación “Video forex new” tenga acceso a la cuenta del usuario y pueda leer sus tweets, ver a quién sigue, seguir a nuevas personas, actualizar el perfil y publicar nuevos tweets por el usuario.

Si por cualquier razón, el usuario autoriza a la aplicación, ésta publica en su “home” el mismo mensaje de propagación relacionado con Lady Gaga. Además, se establece en la sección de Aplicaciones de la cuenta de Twitter del usuario.

Es indispensable eliminar las publicaciones del muro para prevenir que las personas que nos “siguen” sean víctimas de esta aplicación maliciosa y también, se deberá revocar el acceso desde el menú Configuraciones -> sección Aplicaciones, de la cuenta.

La forma en que la aplicación pide autorización para acceder a la cuenta del usuario, es a través del método de autenticación de peticiones, utilizado por el API de Twitter, llamado Oauth. Este método consite básicamente en obtener una serie de cadenas codificadas que permiten saber a Twitter qué es lo que la aplicación está a punto de hacer y lo que va a suceder al regresar la información solicitada en la petición. Cuando el API de Twitter responde a la petición, entrega lo que se conoce como request token (token de petición) que está conformado por dos cadenas, la primera, llamada oauth_token y la segunda, oauth_token_secret. Esta información será almacenada momentáneamente mientras se solicita la autorización del usuario.

Ahora bien, para que la aplicación pueda tener acceso a la cuenta del usuario, se hace una petición al sitio https://api.twitter.com/oauth/authorize, enviando como parámetro el oauth_token obtenido en el paso anterior. Si el usuario no ha iniciado sesión, se abrirá una ventana en donde se le pide sus credenciales de acceso. Por el contrario, si el usuario ya ha inciado sesión, se abrirá la ventana de autorización que mostramos previamente. Cuando el usuario “Autoriza” a la aplicación, el control del proceso de autenticación se regresa a ésta y es entregada una nueva cadena llamada oauth_verifier, que servirá más adelante para obtener lo que se conoce como acces token (token de acceso).

En el código fuente de la página en donde aparece el supuesto video de YouTube, se encuentra el link con el oauth_token generado cuando la aplicación realiza la petición a Twitter.

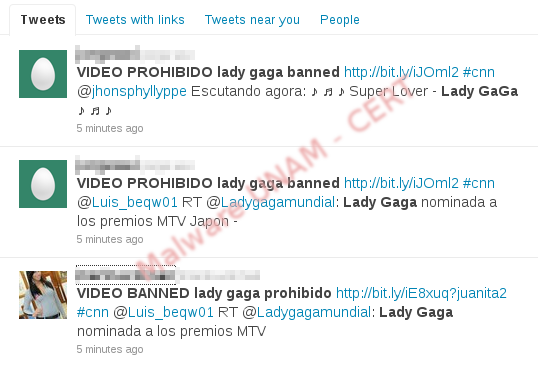

El día de hoy al publicar este reporte, encontramos que los perfiles continuaban su actividad, el primero alcanzó los 111 tweets y el segundo, 68. Además, en el mensaje de propagación el enlace cambió y ahora está utilizando el servicio chilp.it, para acortar URLs.

Además, identificamos dos perfiles más que están propagando el mismo tipo de mensajes:

Las recomendaciones que podemos hacer cuando se encuentren con mensajes de esta naturaleza, es en primera instancia, que revisen los perfiles de las personas que están publicando un mensaje así, si tiene un comportamiento como el que describimos en este post, lo más seguro es que se trate de un perfil falso, quizá creado por una botnet. Pero si descubrimos que se trata de una persona que conocemos, podemos hacerle la sugerencia de que borre esa publicación de su perfil para evitar más “contagios” y sugerirle la eliminación de sus aplicaciones autorizadas.

Por otro lado, es importante denunciar estos perfiles, para que el equipo de seguridad de Twitter actúe, los elimine y así avitar que siga afectando a más usuarios. Puedes consultar la siguiente página, para mayor información: http://support.twitter.com/articles/64986-how-to-report-spam-on-twitter