Botnets se propagan cifradas por HTTP

En anteriores ocasiones hemos visto muestras de botnets que se comunican por el protocolo http y por los puerto comunes (puerto 80, 8080) en vez de hacerlo clásicamente por el puerto 6666 o 6667 para la comunicación IRC.

Esta tendencia para comunicarse por puertos comunes se ha extendido bastante, pues en ambientes empresariales, así como en universidades e incluso algunos ISP’s (proveedores de Internet) bloquean puertos que no son muy comúnmente usados como los del protocolo IRC y lo hacen precisamente por las acciones maliciosas que se pueden realizar contra la infraestructura corporativa o incluso contra sus clientes o usuarios.

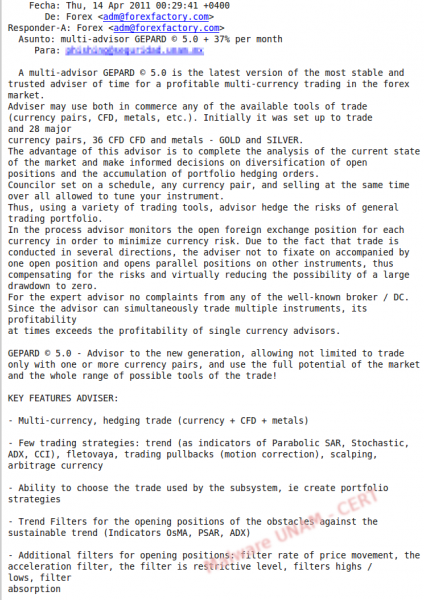

En esta ocasión el UNAM – CERT recibió una notificación por correo electrónico sobre una oferta para la aplicación Multi Advisor Gepard 5.0, la cual contiene un archivo adjunto comprimido con winrar, el correo se muestra a continuación.

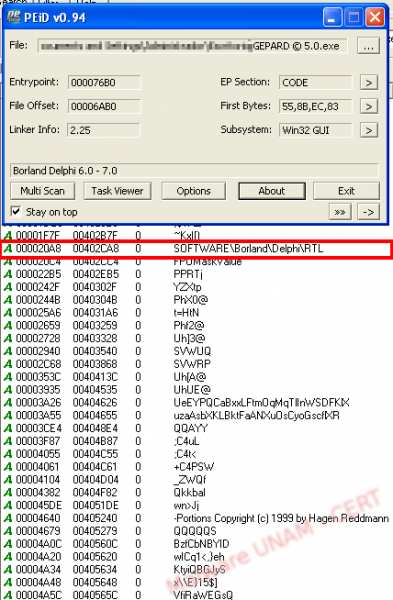

Una vez descomprimido el archivo, muestra un ejecutable llamado GEPARD © 5.0.exe, al copiarlo en el laboratorio pareciera ser una aplicación de java ya que muestra el ícono característico, sin embargo, al hacer un análisis de cadenas pudimos constatar que se trata de una aplicación desarrollada en Delphi.

El malware pareciera encontrarse cifrado ya que la mayoría de las cadenas no tienen un texto legible al analizarlo con herramientas como PEiD la cual nos indica si un ejecutable se encuentra empaquetado o cifrado, PEiD en esta ocasión solamente indico que se encuentra programado con Delphi, cosa que ya habíamos encontrado al hacer el análisis de cadenas previo.

Al ejecutar la muestra en el equipo troyaniza el Internet Explorer inyectando una dll, para este entonces el proceso Internet Explorer lanza otro proceso llamado WinUpdate.exe y modifica las siguientes llaves de registro:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run\word

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run\word

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\HKCU

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\internat.exe

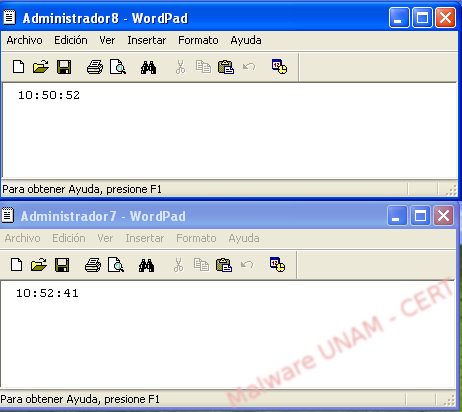

Además crea diferentes archivos en la carpeta de temporales de la configuración local con el nombre del usuario de Windows quien ejecutó la muestra, en nuestro caso el usuario es “Administrador”, el contenido de los archivos es la hora de la ejecución del malware.

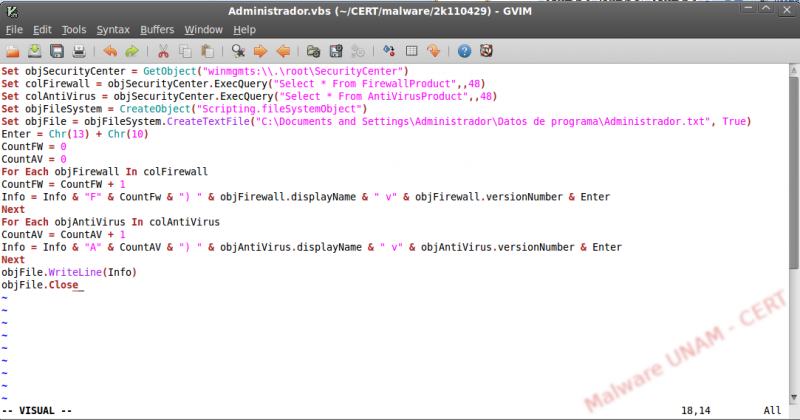

Después el mismo proceso de Internet Explorer crea otro archivo escrito en Visual Basic Script que en nuestro caso lo llamo “Adminsitrador.vbs”. Este script lo escribió el autor del malware para listar todos los antivirus y Firewalls que tiene en el equipo, el resultado lo escribe en un archivo de texto en el mismo directorio.

Realizado lo anterior el malware manda un mensaje de error al usuario informándolo sobre una incompatibilidad en el sistema operativo.

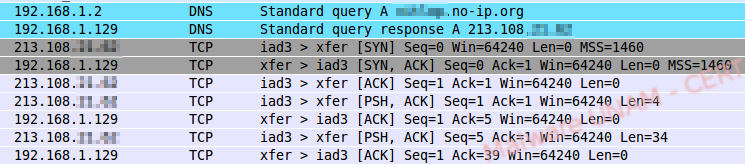

El tráfico que capturamos fue el siguiente; primero realiza una petición hacia un sitio externo por medio de una consulta DNS, el sitio donde se encuentra alojado el C&C (Command and Control) usa el servicio del no-ip.

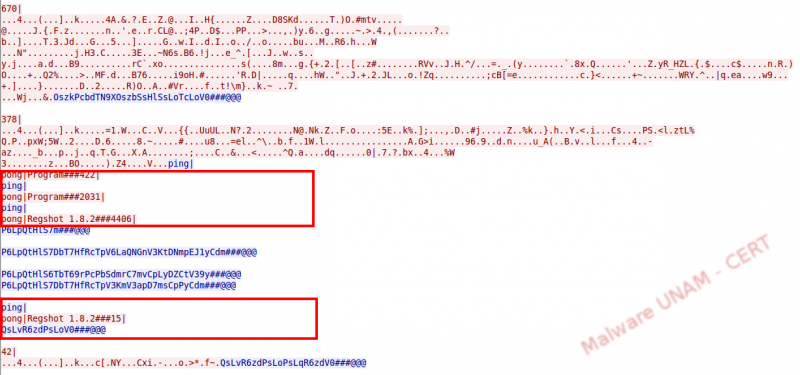

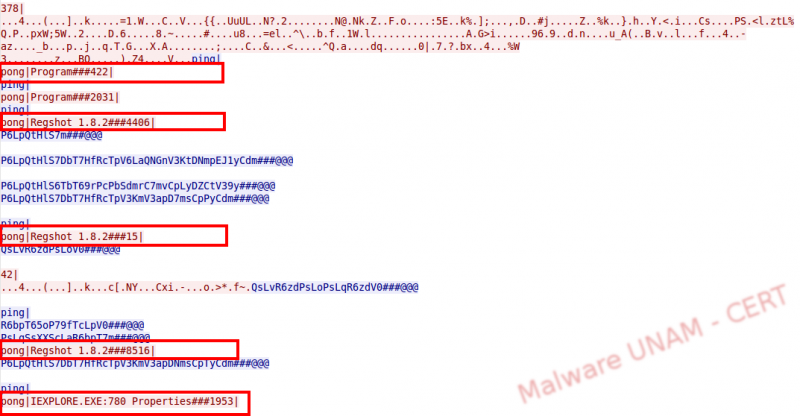

Una vez obtenida la dirección IP, entonces comienza el tráfico del cliente al C&C, pero todo el tráfico se envía y recibe cifrado. Por lo que pudimos constatar que se trata de tráfico hacia el C&C fue por las cadenas PING y PONG que usa dicho protocolo IRC.

Otro dato importante es que envía en texto claro los procesos que tiene ejecutando así como el PID (Process ID). En este caso teníamos abiertas herramientas para analizar la muestra como RegShot, el mismo IExplore que la muestra abrió así como el Process Explorer y otros más.

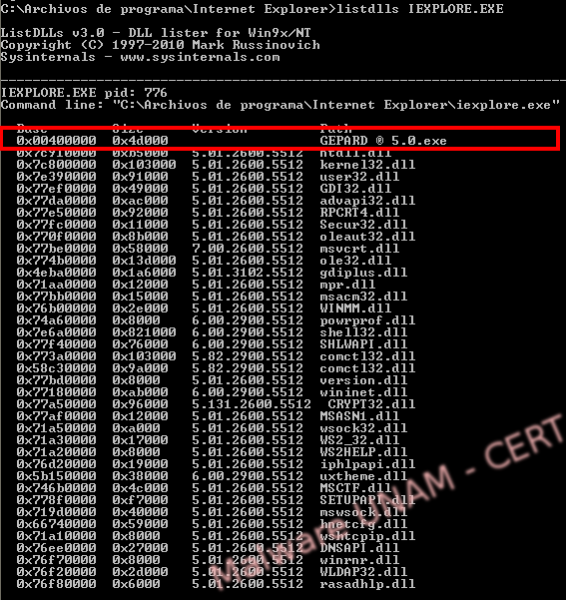

Como se mencionó anteriormente, el proceso IEXPLORE.EXe se troyaniza, ya que el malware inyecta dentro de las DLL’s del mismo el ejecutable GEPARD. En la siguiente imagen mostramos las DLL’s que usa IEXPLORE y es posible ver la inyección del ejecutable antes mencionado.

Todo el tráfico a partir de este momento entre el cliente y el C&C se mandó cifrado por lo que no pudimos obtener más información sobre las acciones que estuvo tomando.