Falso correo electrónico suplantando la identidad de DHL redirige a la descarga de malware

El Equipo de Respuesta a Incidentes de Seguridad en Cómputo, UNAM-CERT, recibió el reporte de un correo electrónico que llegaba a la bandeja de entrada de usuarios de Hotmail, supuestamente proveniente del servicio de paquetería DHL. El correo se muestra a continuación:

En el cuerpo del correo electrónico se muestra la notificación de envío, la cual incita al usuario a consultar información adicional seleccionando cualquiera de sus dos opciones:

1.- Dar clic en la URL

2.- Introducir el número de envío en la página de seguimiento (este número es proporcionado en el mismo correo electrónico)

Ambas ligas redirigen a la descarga del archivo "Shipping-Detail.zip" comprimido en formato ZIP, al descomprimirlo se extrae el binario "Shipping Detail.exe", por esta razón se procedió a realizar el análisis del archivo ejecutable.

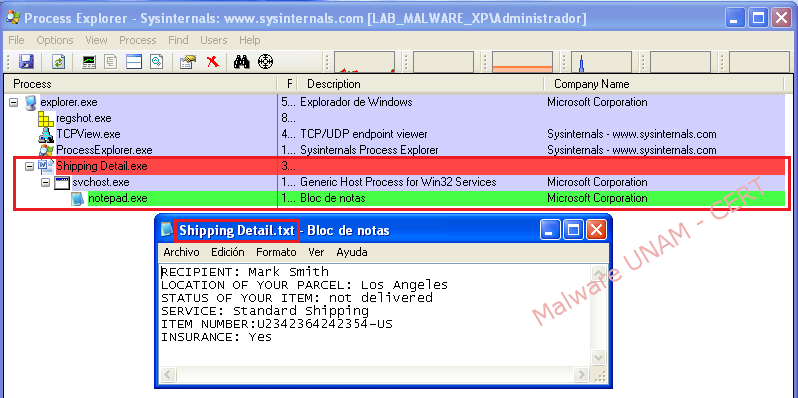

Una vez ejecutada la muestra en un entorno controlado, inicia el proceso svchost.exe, el cual levanta el proceso notepad.exe, que a su vez, se encarga de mostrar el "Bloc de notas" con el siguiente mensaje:

En la actividad de red se muestran múltiples peticiones de sincronización por el proceso troyanizado "svchost.exe", desde el equipo infectado hacia servidores web por el puerto 8080.

Con la herramienta Wireshark, es posible aplicar un filtro para tráfico TCP, lo que permite observar tres intentos de sincronización por cada dirección IP de los servidores remotos. Las conexiones no logran establecerse debido a que los servicios web que son consultados por el malware, ya no están activos.

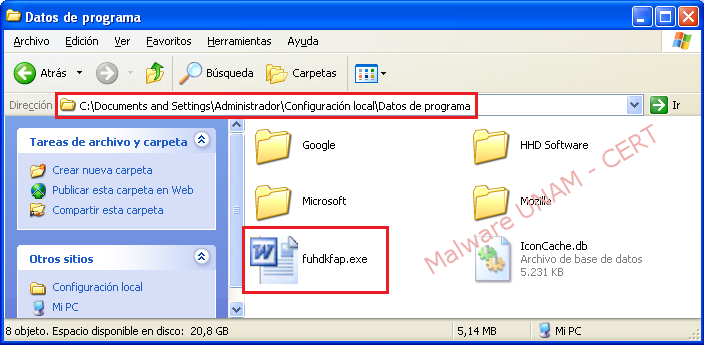

En cuanto a los cambios en el sistema de archivos, la muestra maliciosa se replica en la ruta C:\Documents and Settings\Administrador\Configuración local\Datos de programa\, crea un archivo con el nombre "Shipping Detail.txt" el cual es mostrado después de la ejecución y, finalmente, se borra así misma.

A continuación se muestra el archivo creado por el malware:

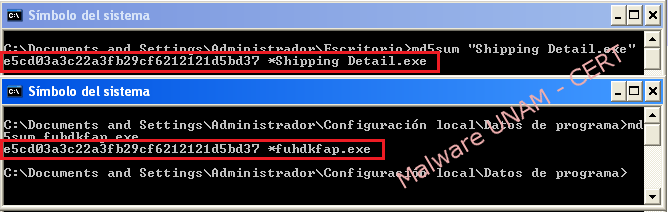

Obteniendo la firma del archivo creado con nombre aleatorio y de la muestra de malware original, se puede afirmar que se trata del mismo archivo ejecutable.

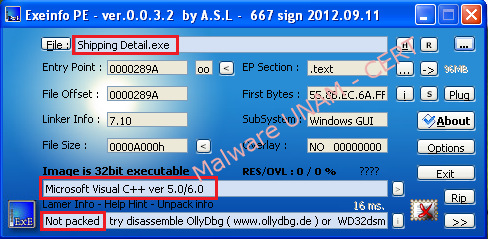

Con la herramienta ExeinfoPE se obtienen dos datos importantes. El primero, que la muestra no se encuentra empaquetada, lo que permite posteriormente realizar un análisis de cadenas. El segundo dato, que el malware fue programado con el lenguaje C++.

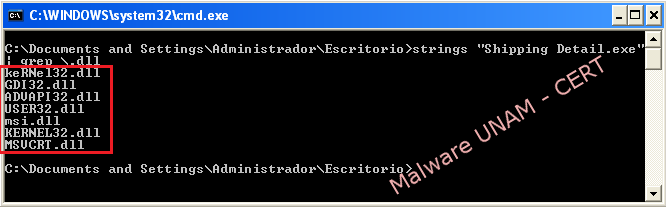

Al realizar un análisis de cadenas al archivo ejecutable, se encontraron los nombres de las bibliotecas de enlace dinámico que utiliza el creador del malware para implementar rutinas maliciosas:

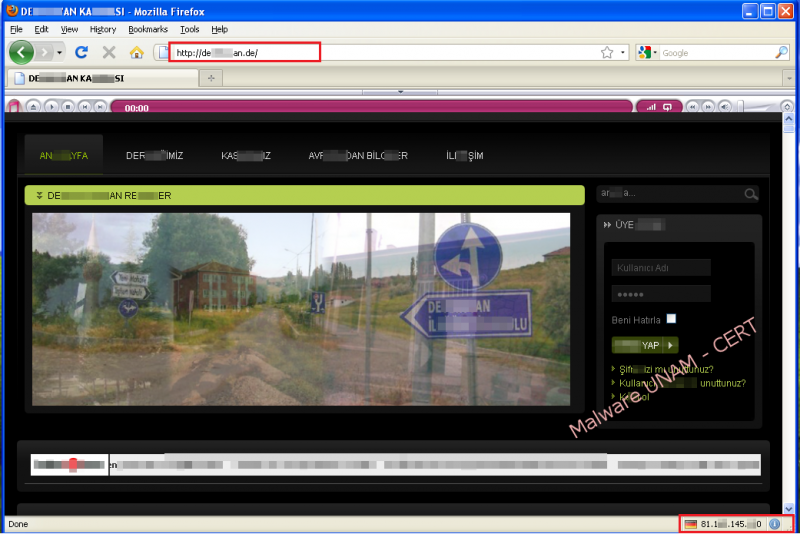

El archivo "Shipping-Detail.zip" se encontraba alojado en un servidor de Alemania, el cual seguramente fue vulnerado con la finalidad de alojar la muestra de malware.

Consultando el archivo "Shipping-Detail.zip" en VirusTotal, arroja que solo 10 de 46 antivirus lo detectan como malicioso. El reporte a continuación:

Al consultar el registro del archivo "Shipping Detail.exe", también muestra que 10 de 46 antivirus lo detectan como malicioso. La diferencia del reporte actual con el reporte del archivo comprimido en formato ZIP es que la solución Emsisoft ahora ya lo detecta y McAfee-GW-Wdition no lo detecta.

En el análisis realizado para esta muestra en particular, no se presentan más acciones maliciosas de las mostradas en este reporte, ya que para este momento los servicios web que el malware intenta consultar, no están disponibles.