Comentarios de Facebook realizan Pharming contra bancos mexicanos

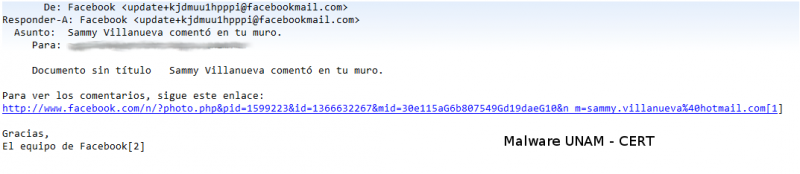

Un correo falso de Facebook estuvo propagándose en diciembre. El correo mostraba un mensaje sobre un presunto comentario de Sammy Villanueva.

Al hacer clic en la liga se hacía referencia a otro sitio en donde se descargaba un archivo ejecutable malicioso llamado ComentarioSammyVillanueva.exe.

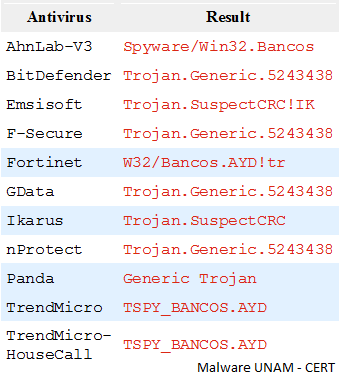

Al analizar el archivo ejecutable con diferentes motores antivirus hasta el día de hoy 11 soluciones lo detectaban.

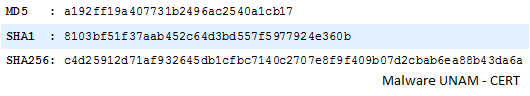

Si firma digital es:

Al ejecutar el archivo malicioso realiza una copia en %WINDOWS%\System32\tmss.exe, el cual se verificó su firma digital para determinar si se trataba del mismo código.

Por lo tanto al encontrarse en %WINDOWS%\System, puede ser ejecutado desde cualquier ruta en el PATH del equipo. A pesar de esto el malware agrega una llave de registro para que en cada reinicio del sistema el código malicioso se ejecute.

KU\S-1-5-21-484763869-813497703-1177238915-500\Software\Microsoft\Windows NT\CurrentVersion\Windows\load: "C:\Windows\System32\tmss.exe"

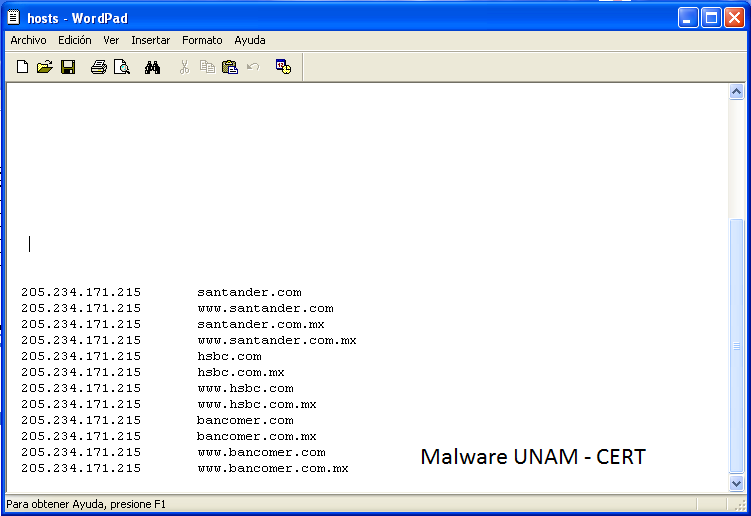

El malware modificó la tabla de hosts quedando con el siguiente contenido:

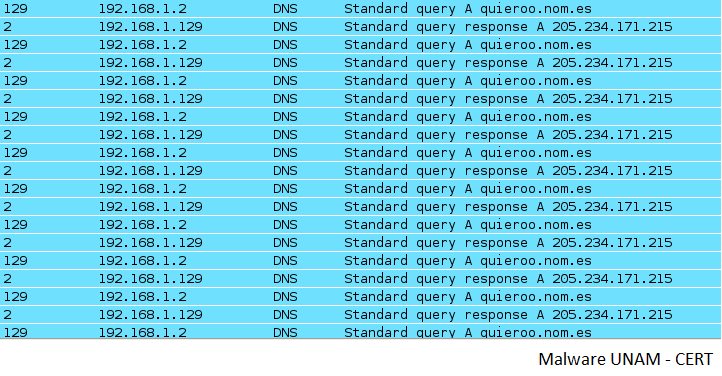

El malware continuamente queda realizando peticiones de DNS hacia el sitio quieroo.nom.es, la cual responde con la dirección IP que agrega al archivo de hosts.

Tenemos registro que anteriormente el malware se encontraba realizando el pharming hacia el sitio con dirección IP 189.201.18.170.

Al tratarse del mismo MD5 nos dimos a la tarea de verificar como es que actualizaba la tabla de hosts sin hacer una consulta TCP hacia algún sitio externo. En primera instancia se pensó que los sitios maliciosos se encontraban contenidos en el mismo ejecutable y tal vez el programador había programado algún algoritmo para descifrar la dirección IP y escribirla en el archivo de hosts. Sin embargo, al desensamblar el archivo no pudimos encontrar algún patrón que nos diera ese indicio. Igualmente se pensó que había ocultado esa información con un cifrado sencillo como XOR o corrimientos de bits, con el uso de herramientas se buscaron patrones de este tipo pero tampoco se pudo encontrar la información.

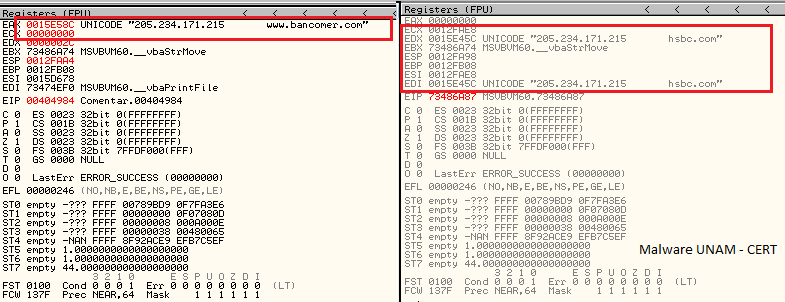

Con Olly Dbg se comenzó a debuggear el malware y fue posible identificar el origen de las direcciones IP. Cuando el ejecutable comienza a preguntar por el sitio quiero.nom.es y el sitio contesta con la dirección antes mencionada es entonces cuando comienza a ingresar esa dirección al archivo de hosts.

Se realizó la prueba colocando una dirección diferente en el servidor DNS y fue como resolvió con otra dirección.

Los servidores raíz de este sitio son ns1.cdmon.net, ns2.cdmon.net y ns3.cdmon.net, el sitio está alojado en Chicago Illinois.