Gusano de Twitter golpea goo.gl y redirige a antivirus falso

El día de ayer, en la página de seguridad.unam.mx, se publicó una noticia (http://www.seguridad.unam.mx/noticias/?noti=4285) que hace referencia a la propagación de un gusano en Twitter, el cual, a través del servicio goo.gl de Google, para acortar vínculos web, efectuaba la redirección del usuario hacia diversos sitios en los cuales, por medio de una página web (m28sx.html), se podía descargar un falso Antivirus.

Investigando un poco en la red social, la página antes mencionada, localizamos el tipo de mensajes por los que se estaba propagando el gusano..png)

Cuando quisimos ver hacia donde nos redirigía el enlace, encontramos que ya estaba deshabilitado y la redirección no se efectuaba. Afortunadamente, en un twitt de un usuario (Satyamhax) se publicó un enlace en el cual se pueden encontrar varias URL's activas, sirviendo el código malicioso.Escogimos una al azar, la copiamos y pegamos en nuestro navegador Firefox y nos redirigió hacia el buscador de Google. Decidimos cambiar el User-Agent por default a uno relacionado con Internet Explorer de Microsoft, a través del plug-in User Agent Switcher y ahora sí, la URL que escogimos nos llevó a un sitio en donde apareció el siguiente mensaje:

.png)

Debido a las características de seguridad de Firefox, el sitio fue bloqueado, cuando apareció un mensaje en el cual se advertía que la máquina estaba contaminada y además, el navegador se pasmó.

.png)

Abrimos nuevamente el sitio, con un navegador menos actualizado y nos volvió a aparecer un mensaje en el que se indicaba que nuestra máquina estaba infectada y que debía ser analizada.

.png)

Al dar clic en el botón OK, comenzó un supuesto escaneo del sistema y al finalizar, nos mostró otro mensaje indicando que "Windows Defender" había detectado spyware y que estába listo para removerlo.

.png)

Para remover las supuestas amenazas, aparece una ventana a través de la cual es posible descargar un ejecutable llamado “pack.exe”. Este ejecutable es el falso antivirus “Security Shield”.

.png)

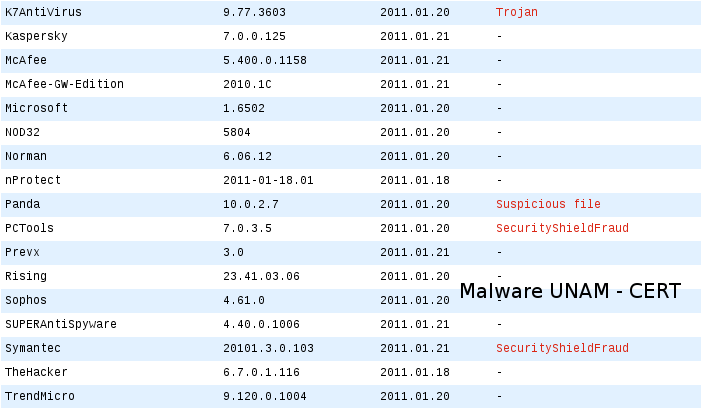

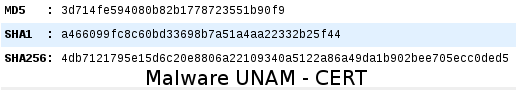

Al analizar el ejecutable anterior con diferentes motores antivirus, muy pocos son los que lo identifican como amenaza:

Su información digital es la siguiente:

Al ejecutar la muestra, comenzó la instalación del supuesto antivirus, posteriormente, realizó un “escaneo” del sistema y al finalizar, mostró una ventana en la cual, para eliminar las amenazas detectadas, era necesario comprar una versión que permitiera hacerlo.

.jpg)

El ejecutable se copió a la ruta C:/Documents and Settings/<usuario>/Configuración local/Datos de programa/, con el nombre zadotjbpr.exe. Desde esta ubicación levantó un proceso con el mismo nombre, además de una puerta trasera en el puerto local 1767 y se agregó a la llave del registro de windows HKLM\Software\Microsoft\DirectDraw\MostRecentApplication, con lo siguiente valores: Registros creados: "Name"="zadotjbpr.exe" "ID"=dword:42aaa94c; Registros borrados: "Name"="iexplore.exe" "ID"=dword:41107b81.

Cuando el usuario quiere remover las supuestas amenazas de su equipo, la muestra descarga el sitio utilizado para robar la información financiera y hacer el fraude. Esta página es accedida desde un navegador interno del ejecutable. Al analizar el tráfico, pudimos encontrar dicho sitio y pudimos caputar los datos “ficticios” que ingresamos en la aplicación..png)

.png)

Desafortunadamente, la propagación de códigos maliciosos a través de las redes sociales, cada vez será más frecuente y los vectores de ataque también serán muy diversos, la mejor manera de mantenernos protegidos es actualizando nuestros navegadores, nuestros motores antivirus y sobre todo, no hacer caso de todo lo que se ve en la red.