Correo SPAM: Tú nueva contraseña de FaceBook !!!

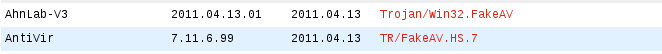

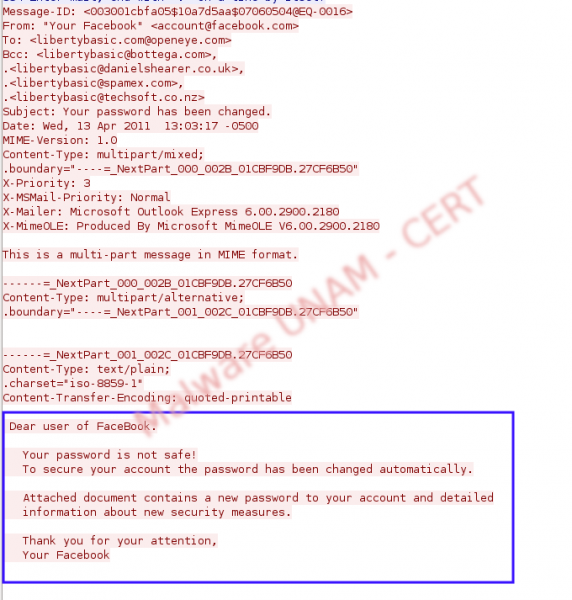

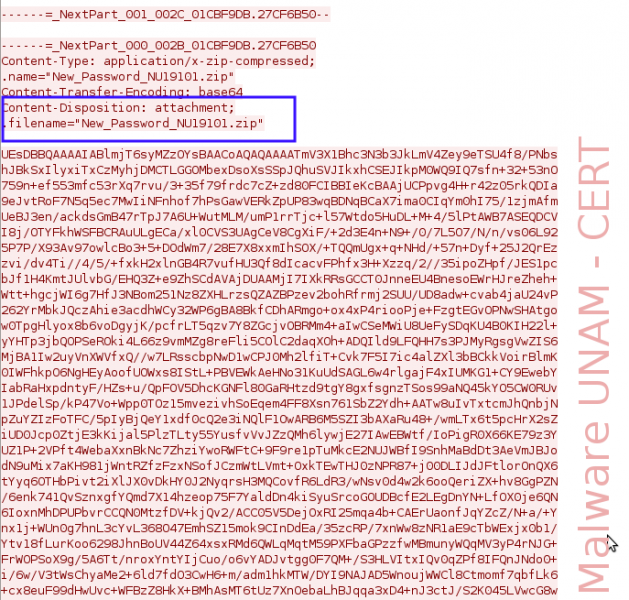

Al comienzo de la semana, recibimos la notificación de un correo spam que se está propagando de una forma alarmante y aún el día de hoy, capturamos varios de estos correos, los cuales contienen un archivo adjunto, llamado New_Password_IN75652.zip.

En la imagen anterior, se muestra el mensaje del correo, el cual, menciona que la contraseña de la cuenta de Facebook del destinatario había sido cambiada y dentro del archivo comprido, se encontraba el nuevo password.

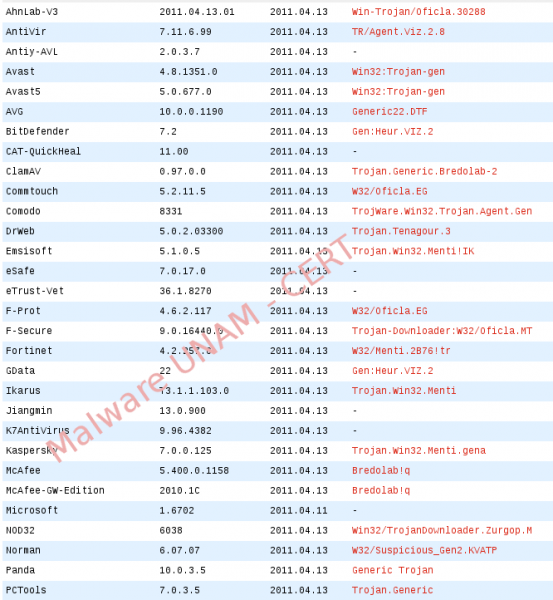

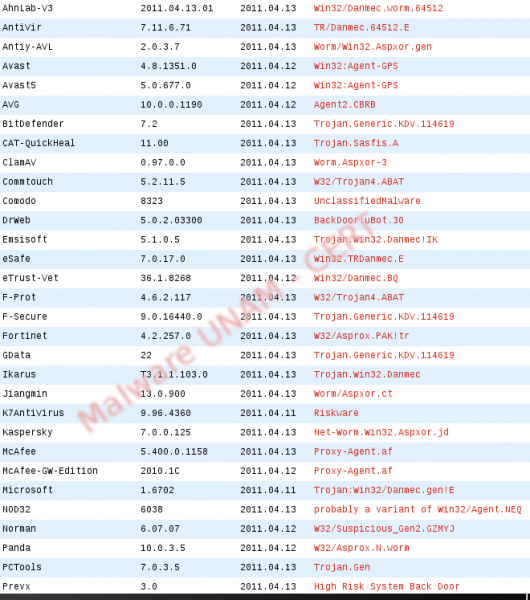

Dentro del archivo comprimido, se encontraba el ejecutable New_Password.exe y los siguientes motores antivirus, lo detectan como amenaza:

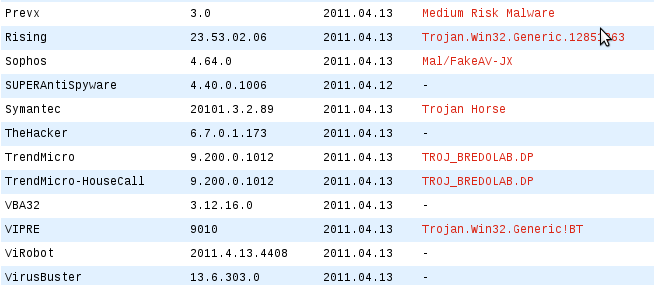

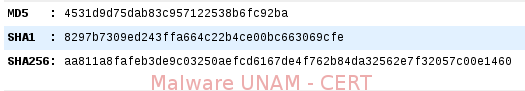

La información digital de la muestra, es la siguiente:

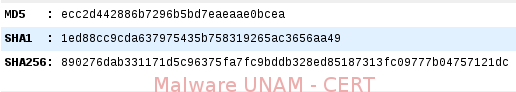

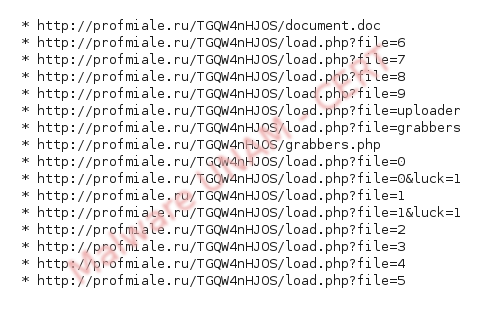

En un primer acercamiento, al análisis de la muestra, la ejecutamos en un laboratorio en donde no se tenía instalado la suite de Microsoft Office y únicamente descargó el archivo document.doc, desde el sitio hxxp://profmiale.ru/TGQW4nHJOS/ y lo mostró en la aplicación WorPad.

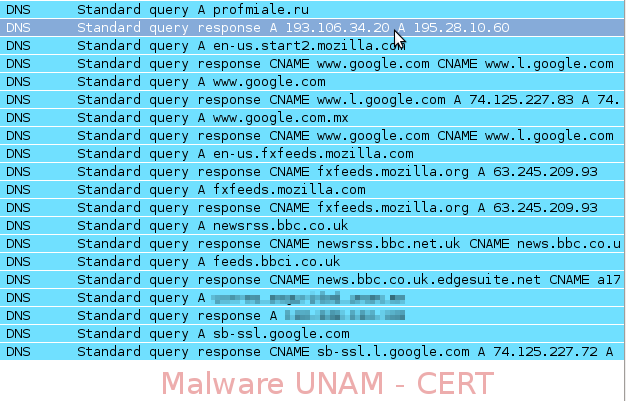

Además, realizó algunas consultas DNS de varios dominios:

Pensando en que el malware pudiera estar explotando la vulnerabilidad en MS Office (MS11-023) de la cual, apenas este martes, Microsoft liberó el parche y que además está clasificada como importante, según el boletín de seguridad, instalamos Office 2003 en nuestro laboratorio y nuevamente ejecutamos la muestra.

Al cabo de unos segundos, abrió el archivo document.doc (MD5=1f62a7c87434e7af5a16a97c80387def), mostrando la supuesta nueva información de la cuenta de facebook:

Username: Reader3434as

Password: Dfgfg@45456 $% 09%!k

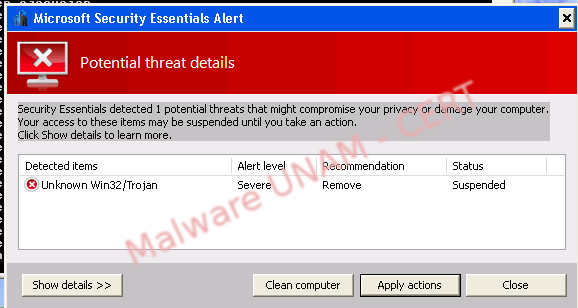

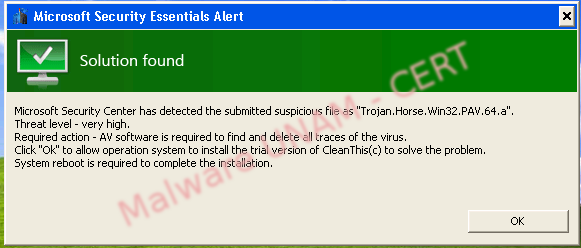

En seguida, redujo la resolución del escritorio de Windows y mostró una ventana de alerta de una supuesta aplicación llamada Microsoft Security Essentials, en la cual, advierte acerca de una amenaza encontrada en el equipo.

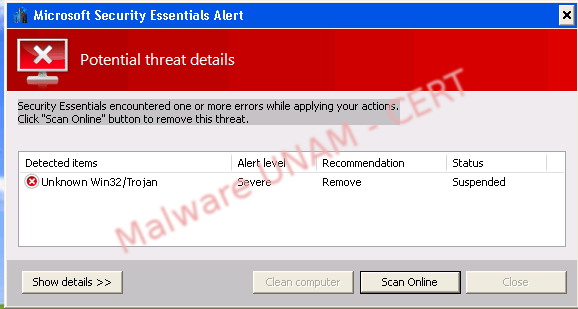

Sin importar el botón que se presione, aparece otra ventana indicando que es necesario un escaneo en línea.

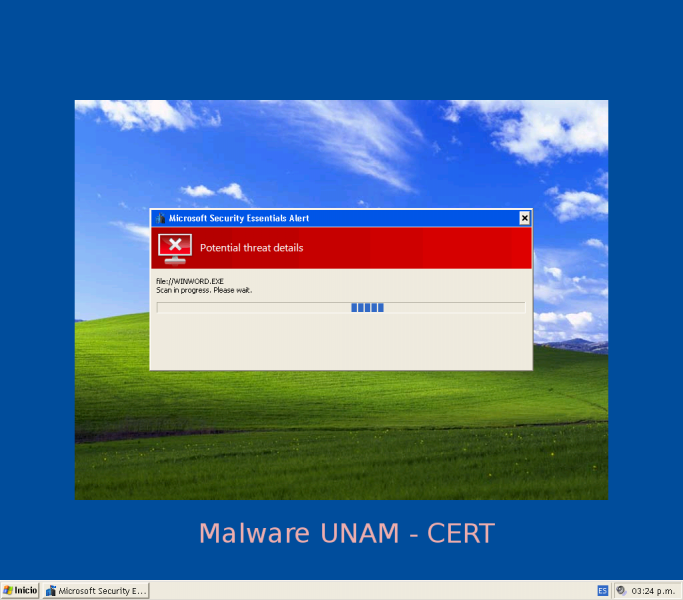

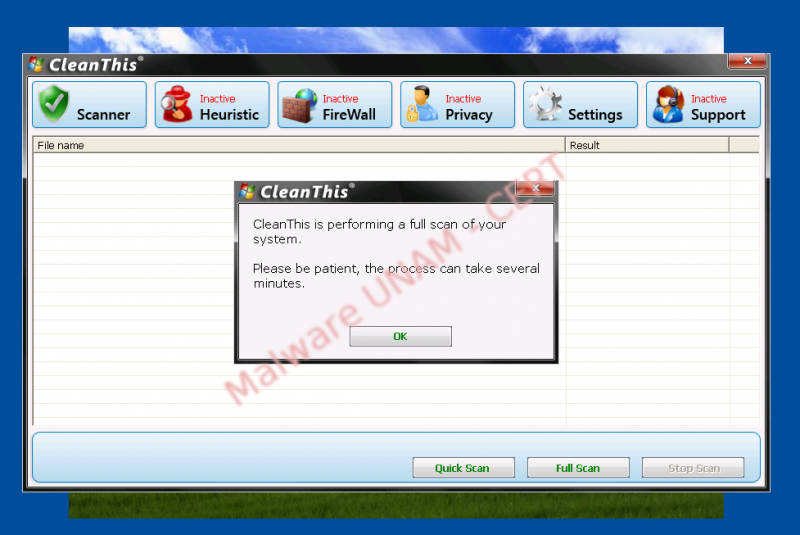

Aparentemente, la supuesta herramienta está realizando el escaneo del equipo, pero en realidad está efectuando la descarga de varios ejecutables desde internet.

Una vez terminado el supuesto escaneo, aparece una notificación haciendo referencia a que se encontró una solución que permitirá eliminar el troyano Win32.PAV.64.a, detectado por la “herramienta” y para la cual, se necesita reiniciar el equipo.

Al proceder, el equipo es en efecto, reiniciado y en el momento de cargar el S.O., nuevamente, aparace la pantalla de inicio de una supuesta herramienta antivirus, llamada CleanThis.

Más adelante, nos notifica que está realizando un escaneo completo del sistema.

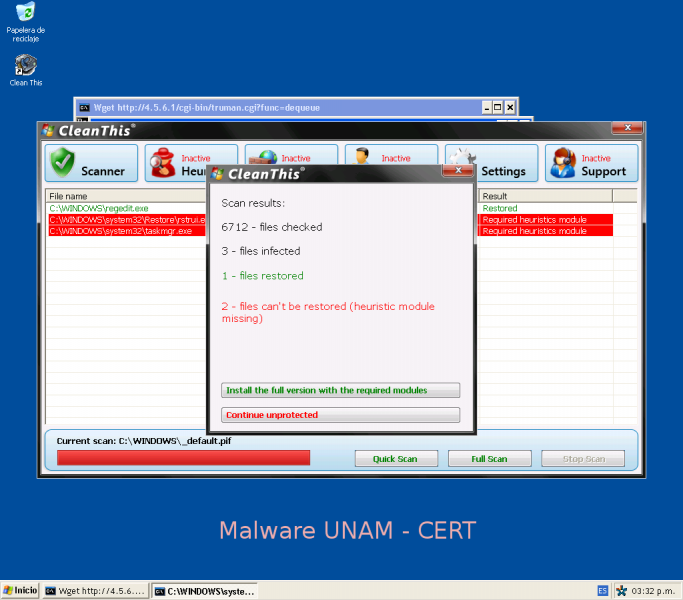

Además, nos muestra el resultado de las supuestas amenazas detectadas y hasta ese momento, carga la barra de tareas de Windows, un ícono de la herramienta y el ícono de la papelera, en el Escritorio.

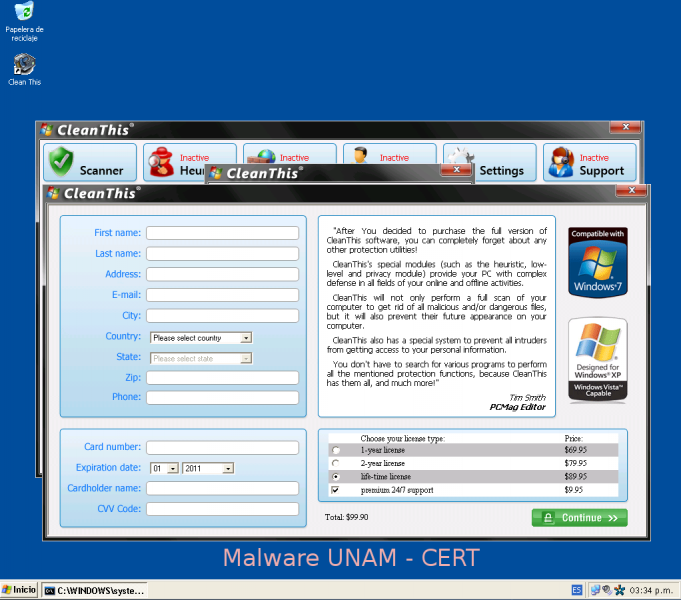

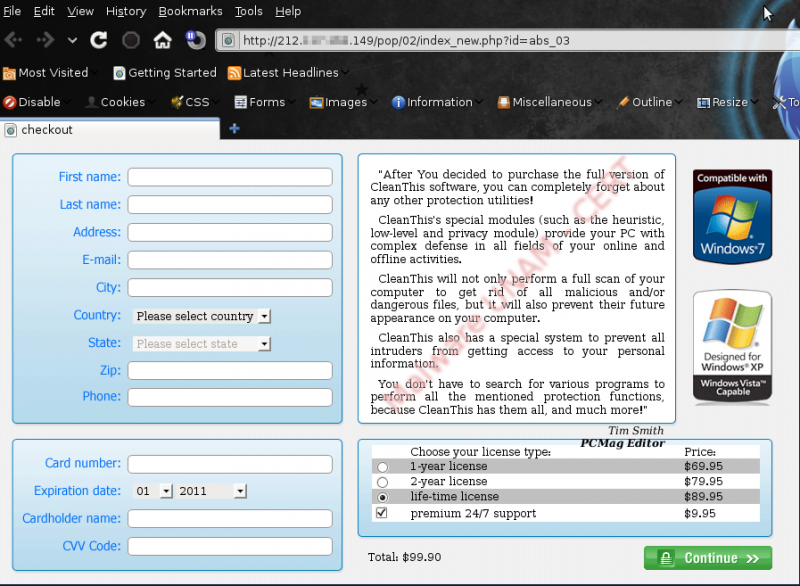

Como era de esperarse, al querer remover las amenazas, la misma aplicación abre un formulario para ingresar información del usuario y que éste pueda comprar una versión que le permita eliminar los problemas detectados.

Completamos el formulario varias veces, con información ficticia y únicamente mostraba mensajes de que la operación no había podido llevarse a cabo.

El análisis de comportamiento arrojó que la muestra descargó más archivos a parte del documento de Word, entre ellos se encuentran los ejecutables: gog.exe y aspimgr.exe.

C:/DocumentsandSettings/<usuario>/Datosdeprograma/gog.exe

C:/WINDOWS/system32/aspimgr.exe

Actualmente, los siguientes motores antivirus son los que detectan como amenaza:gog.exe

Su información digital es la siguiente:

aspimgr.exe

Su información digital, también se presenta a continuación:

El ejecutable gog.exe, es el responsable de la ejecución de la falsa herramienta antivirus CleanThis y por otro lado, el ejecutable aspimgr.exe es el responsable del envío masivo del mismo correo que mostramos al inicio del reporte.

Las siguientes imágenes muestran el mensaje de correo y el archivo .zip adjunto, que el equipo comprometido estuvo reenviando, mismas que fueron obtenidas a partir del análisis de la captura de tráfico de red, generado por la muestra.

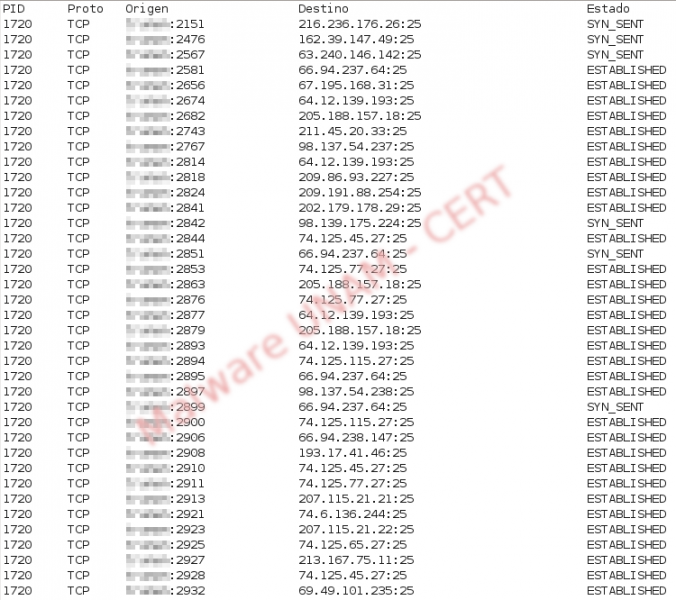

También fue posible observar, las conexiones realizadas al enviar el correo spam a múltiples dominios:

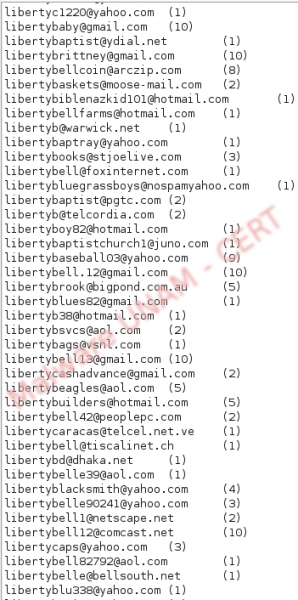

Las cuentas que fueron suplantadas, es decir, desde donde supuestamente fueron enviados los correos, se muestran en la siguiente imagen y en la cual, el número entre paréntesis representa la cantidad de correos que fueron enviados desde esa dirección:

Además, los nombres de usuario de los correos a los que se enviaban los correos maliciosos, empezaban con la palabra liberty, seguida de una cadena y el dominio. Los principales dominios afectados fueron gmail con aproximadamente 49 correos; yahoo con 153 y hotmail con 55. Se pudieron contabilizar aproximadamente 572, que fueron enviados en un lapso de 5 min, tiempo que duró el análisis con una herramienta automatizada.

Por otro lado, detectamos las siguientes URL's, a partir de donde se descargan los ejecutables maliciosos:

Por último, descubrimos que el formulario, realmente lo toma de la siguiente URL:

http://212.XXX.XXX.149/pop/02/index_new.php?id=abs_03 y actualmente está activo.

Afortunada o desafortunadamente, las redes sociales están cambiando la forma en que se relacionan y se comunican las personas y es a través de esta resuelven la necesidad de estar con contacto con los demás. Los creadores de códigos maliciosos están aprovechando esta situación para afectar a un gran número de usuarios y obtener un beneficio, sobre todo económico.

Lo más importante que se debe considerar cuando se reciban este tipo de correos, es que una empresa como Facebook, JAMÁS, en primera, "resetearía" la cuenta de un usuario y segunda, tampoco la enviaría en un archivo adjunto comprimido.

Otro aspecto a tomar en cuenta, es que antes de descargar cualquier archivo de este tipo, debes verificar que realmente el acceso a tu cuenta, de cualquier sitio, no nada mas de Facebook, no haya sido bloqueado, utilizando la información de inicio de sesión que conoces. Si por alguna razón, no puedes entrar a tu cuenta, u olvidaste tu contraseña, utiliza los mecanismos implementados en los sitios oficiales para restaurar tu contraseña.