Hermana de Cameron Diaz, propaga Fake AV a través de imágenes

A finales de 2010, la empresa de seguridad McAfee publicó una lista (ver noticia relacionada) de los nombres de las celebridades de Hoollywood más peligrosas al momento de ser buscadas en la web. En el primer lugar se encontraba Cameron Diaz y es que los resultados obtenidos en los buscadores más populares, de imágenes, protectores de pantalla y algunas noticias cotidianas relacionadas con la actriz, conducían a la propagación de códigos maliciosos, principalmente, falsos antivirus que alertaban a los cibernautas de supuestas amenazas detectadas en su equipo.

El día de ayer, a casi 5 meses del comienzo del 2011, y a un poco más desde la publicación de la lista por McAfee, nos encontramos con estas mismas amenazas, pero ahora, siendo resultado de la búsqueda de imágenes de la hermana mayor de Cameron, Chimene Diaz.

Este tipo de ataques utilizan una técnica conocida como SEO poisoning (envenenamiento SEO) o Black Hat SEO. En el Reporte de Amenazas de Seguridad 2011, publicado por la empresa de seguridad Sophos, se explica que los cibercriminales son capaces de manipular los resultados de las búsquedas realizadas en los motores de empresas como Google, Microsoft o Yahoo.

Las técnicas legítimas de SEO (Search Engine Optimization) o de Posicionamiento en Motores de Búsqueda, son usadas generalmente como herramientas de marketing, para generar más tráfico en los sitios web, ya que éstos aparecen en los primeros lugares de las búsquedas, con lo que aumentan las posibilidades de tener más visitas y por lo tanto, de gerenerar más ganancias. Pero cuando estas técnicas son utilizadas por “los malos”, los resultados de las búsquedas son “envenenados” de tal forma que cuando el usuario da clic en algún enlace, es redirigido a sitios que albergan códigos maliciosos u otro tipo de códigos capaces de explotar alguna vulnerabilidad en el navegador, con lo cual, pueden afectar al usuario ya sea, robándole información personal o financiera, o convirtiendo su equipo en parte de una botnet.

Por lo que en nuestro caso, al momento de dar clic en una de las imágenes que resultaron de la búsqueda, se estableció una redirección a un sitio creado especialmente para engañar al usuario, haciéndole pensar que se está llevando a cabo un escaneo de su sistema.

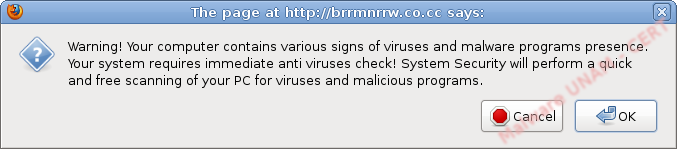

En un primer momento, aparece una ventana advirtiéndole de supuestas amenazas detectadas y de la necesidad de un escaneo “urgente”.

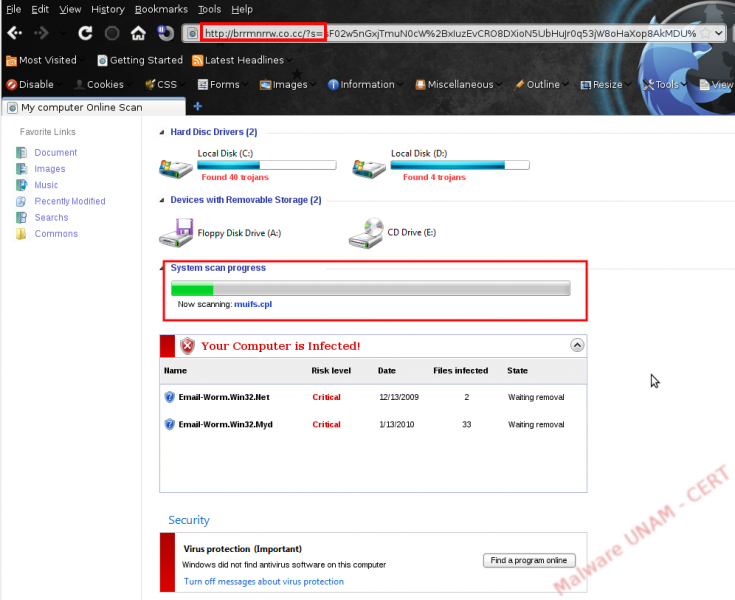

Sin importar el botón que se presione, el supuesto escaneo, inicia . Lo interesante, es que el sitio simula ser parte del Explorador de Windows del sistema operativo del usuario, en este caso, aparenta estar en Windows Vista o Windows 7 y muestra una barra de progreso del escaneo.

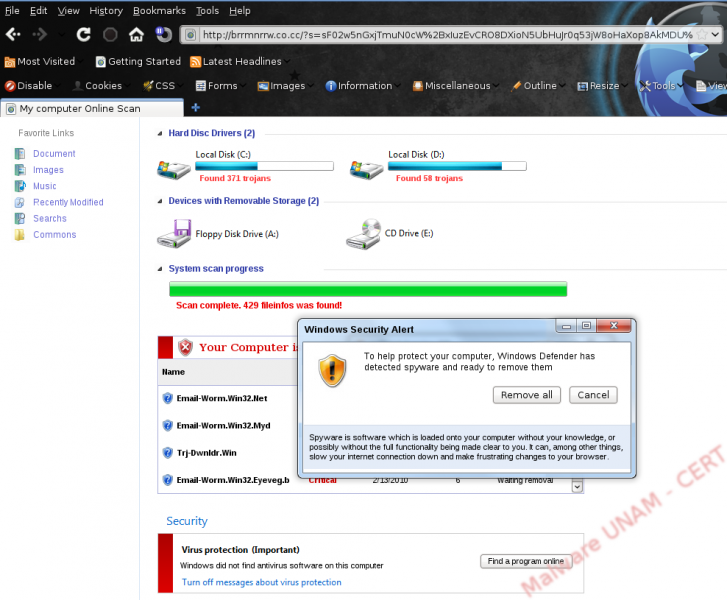

Al finalizar, aparece una ventana que aparenta ser una notificación de la herramienta Windows Defender, la cual alerta al usuario que se detectó spyware y que puede ser eliminado del equipo.

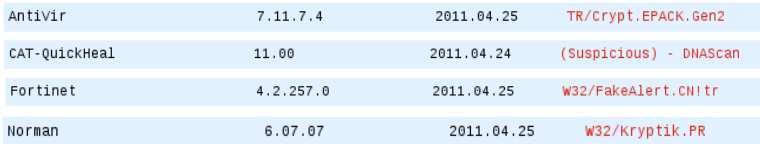

Nuevamente, no importa en qué lugar de la “Alerta” se haga clic, aparece una ventana para descargar el ejecutable SecurityScanner.exe , el cual hasta el día de hoy, sólo es detectado por cuatro firmas antivirus:

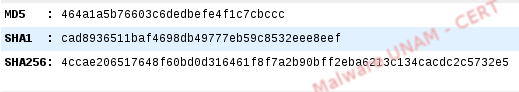

Su información digital, es la siguiente:

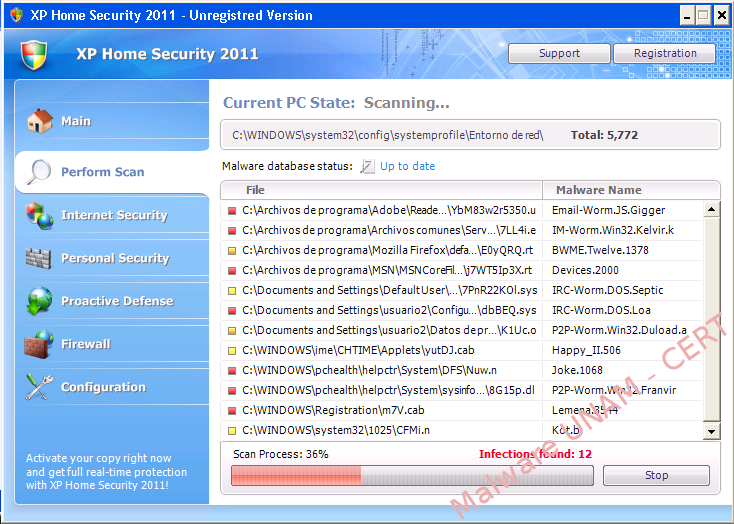

Si el usuario llega a ejecutar el archivo SecurityScanner.exe, se desactiva el firewall, las actualizaciones automáticas y la protección antivirus, desde el Centro de Seguridad del equipo y automáticamente se ejecuta la “aplicación” XP Home Security 2011 y comienza con el escaneo del equipo.

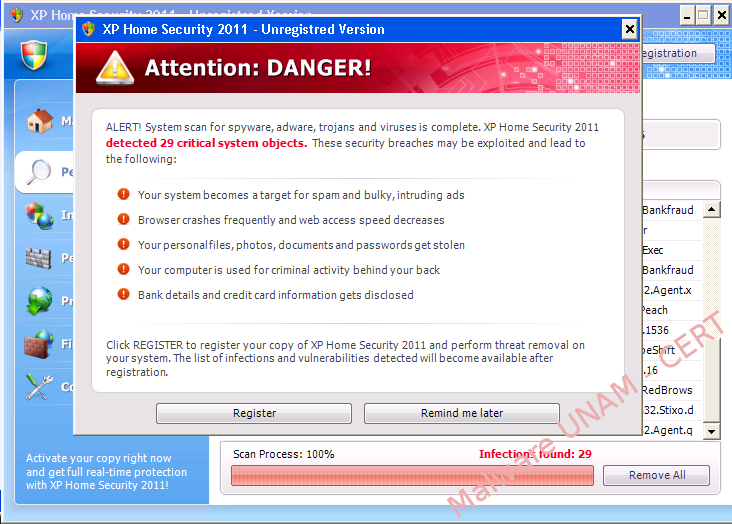

Al finalizar el supuesto escaneo, muesta una ventana en la cual se menciona que fueron localizadas 29 amenazas y que para su eliminación, es necesario registrar el producto.

A continuación, se abre un navegador desde la supuesta aplicación antivirus y se muestra una pagina con los diferente precios de las licencias para el producto.

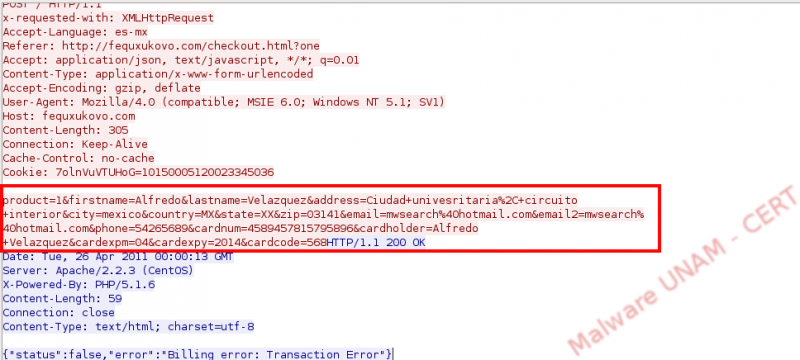

Como parte del análisis, seleccionamos la licencia por un año y nos apareció un formulario para ser completado con información personal y financiera para realizar la compra. Lo hicimos con información falsa y al tratar de hacer la transacción nos arrojó un error.

En el sistema, fueron creados varios archivos, entre ellos:

- C:/DocumentsandSettings/<usuario>/Configuraciónlocal/Datosdeprograma/ste.exe

Este archivo corresponde al mismo ejecutable, pero renombrado y puede ser distinto en cada ejecución.

- C:/DocumentsandSettings/<usuario>/Cookies/<usuario>@fequxukovo[1].txt

Este archivo se crea cuando el usuario ingresa al sitio web para la compra del prodcuto, así como para el formulario.

Además, el archivo ste.exe es el responsable de levantar un proceso del mismo nombre y este a su vez, es el de la falsa aplicación XP Home Security 2011.

Modifica también, el registro de Windows, para que cada vez que se intente abrir los navegadores Firefox o InternetExplorer, se ejecute la aplicación maliciosa:

Llaves modificadas y registros:

- [HKLM\Software\Clients\StartMenuInternet\FIREFOX.EXE\shell\open\command]

Registros creados:

@="\"C:\Documents and Settings\usuario2\Configuración local\Datos de programa\ste.exe\" -a \"C:\Archivos de programa\Mozilla Firefox\firefox.exe\""

Registros borrados:

@="C:\Archivos de programa\Mozilla Firefox\firefox.exe"

- [HKLM\Software\Clients\StartMenuInternet\FIREFOX.EXE\shell\safemode\command]

Registros creados:

@="\"C:\Documents and Settings\usuario2\Configuración local\Datos de programa\ste.exe\" -a \"C:\Archivos de programa\Mozilla Firefox\firefox.exe\" -safe-mode"

Registros borrados:

@="\"C:\Archivos de programa\Mozilla Firefox\firefox.exe\" -safe-mode"

- [software\Clients\StartMenuInternet\IEXPLORE.EXE\shell\open\command]

Registros creados:

@="\"C:\Documents and Settings\usuario2\Configuración local\Datos de programa\ste.exe\" -a \"C:\Archivos de programa\Internet Explorer\iexplore.exe\""

Registros borrados:

@="\"C:\Archivos de programa\Internet Explorer\iexplore.exe\""

- [HKLM\Software\Microsoft\DirectDraw\MostRecentApplication]

Registros creados:

"Name"="iexplore.exe"

"ID"=dword:41107b81

Registros borrados:

"Name"="AcroRd32.exe"

"ID"=dword:4b309800

- [software\Microsoft\Security Center]

Registros creados:

"FirewallOverride"=dword:00000001

Registros borrados:

"FirewallOverride"=dword:00000000

Y al analizar el tráfico generado, pudimos determinar el sitio desde donde se puede comprar la aplicación:

- hxxp://fequxukovo.com/buy.htm

- hxxp://fequxukovo.com/checkout.html?on

Y capturar los datos cuando son procesados por el formulario:

Este tipo de ataques pueden llegar a tener un gran impacto, sobre todo en los usuarios menos experimentados ya que se basan en el miedo que puedan llegar a generar en ellos, para lograr sus propósitos. Es importante tomar en cuenta que el Explorador de Windows, es decir, la interfaz que nos permite ver nuestras carpetas, archivos, las unidades de disco y su porcentaje de uso, nunca deberá estar presente en un navegador web ni mucho menos presentar una barra de progreso ni un mensaje indicando posibles amanazas detectadas en su sistema.