Botnets siguen propagándose por medio de correos electrónicos falsos

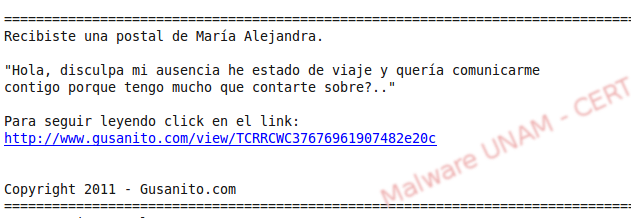

Hemos recibido un nuevo reporte de un presunto correo de gusanito que está propagándose con el siguiente mensaje.

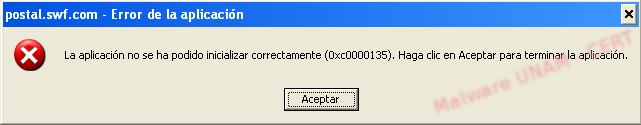

El archivo que se descarga tiene el nombre de postal.swf.com, al tratar de ejecutarlo en un equipo con sistema operativo Windows XP SP2 del laboratorio no fue posible, dando el mismo error que en el análisis publicado el día 5 de mayo. (http://www.malware.unam.mx/node/37), al revisar las cadenas del ejecutable vemos que igualmente fue escrito en .NET, como en este equipo no tenemos instalado ese Framework entonces tuvimos que ejecutarlo en un equipo Windows 7 con el Framework .NET instalado.

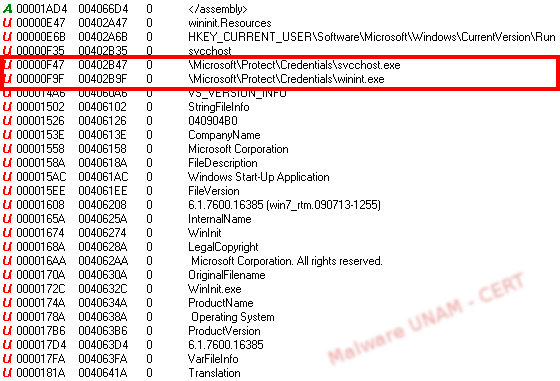

Durante el análisis de cadenas es posible observar que este ejecutable trata de hacerse pasar por un archivo de sistema, svchosts.exe.

Al ejecutarlo en el equipo Windows 7 del laboratorio, se crea un archivo en la dirección C:\Users\[Usuario]\AppData\Roaming\Microsoft\Protect\Credentials\svcchost.exe, hicimos la comparación de las dos firmas md5 y resulta ser el mismo archivo, por lo que solamente se autoreplicó en esa dirección.

Esta muestra es reconocida por 17 firmas antivirus.

Sus firmas digitales son las siguientes:

Realiza una consulta hacia megaupload, este portal permite a los usuarios subir archivos y compartirlos sin costo alguno. El autor del malware está apoyándose de dicho servicio para alojar su malware y descargarlo desde los clientes.

Desde Megaupload, descarga un ejecutable y lo copia en el equipo con el nombre de winint.exe en la siguiente dirección C:\Users\[Usuario]\AppData\Roaming\Microsoft\Protect\Credentials\winint.exe, al hacer el análisis de cadenas de este ejecutable pareciera ser una biblioteca que sirve de apoyo al archivo svcchost.exe, pues hace referencia de este mismo dentro del ejecutable winint.exe

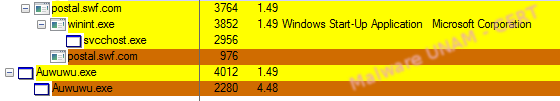

Postal.swf.com lanza el proceso wininit.exe y borra las siguientes llaves de registro:

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProxyBypass HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\IntranetName HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProxyBypass HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\IntranetName

Agregando las siguientes:

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\UNCAsIntranet

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\AutoDetect

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\UNCAsIntranet

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\AutoDetect

Por su parte winint.exe añade la siguiente llave de registro:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Microsoft® Windows® Operating System

Y es winint.exe, quien lanza el proceso svcchost.exe, además vuelve a realizar las modificaciones en las llaves de registro que el proceso postal.swf.com había hecho anteriormente, ya que se trata del mismo ejecutable.

Por su parte, el proceso svcchost.exe crea la llave de registro HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Auwuwu

Winnt.exe solamente es identificado por 6 firmas antivirus.

Y contiene las siguientes firmas digitales:

El proceso winnt.exe continuamente está escribiendo la llave de registro HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Microsoft® Windows® Operating System

Una vez realizado todo lo anterior, comienza con una nueva petición DNS hacia un sitio externo, donde se encuentra alojado un servidor IRC.

También consulta el sitio de wipmania, el cual funciona como un geolocalizador de la dirección IP del equipo infectado. Este mismo comportamiento lo hemos estado informando en reportes anteriores.

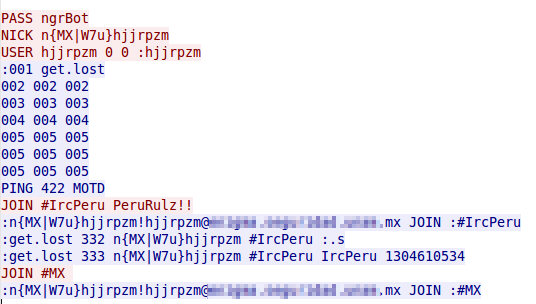

La conversación IRC se muestra a continuación.

Como lo mencionamos anteriormente, este mismo comportamiento lo hemos reportado en ocasiones pasadas, el autor del malware ha modificado la manera de descargar nuevos ejecutables en el equipo y cambiando los servidores IRC donde tiene alojados los C&C, en publicaciones anteriores reportamos que descargaba archivos con instrucciones en los canales del IRC, el cual actualizaba en el equipo, en esta publicación hace uso del servicio megaupload para este propósito.

Actualización lunes 9 de mayo.

Nos hicieron llegar un nuevo reporte de malware, muy parecido al del presente reporte, sin embargo son versiones diferentes. El único cambio que esta muestra presenta es que descarga el ejecutable wldsvcm.exe, igualmente desde megaupload. Este malware es detectado solo por 12 firmas antivirus.

Su firma digital es la siguiente: