Correos falsos de McDonalds propagan malware

El día 21 de junio del presente año, a través de diferentes medios, se publicó la noticia sobre un presunto correo de McDonalds que invitaba a comer gratis el día 28 del mismo mes, es posible leerla en el blog de Sophos. El UNAM-CERT informó esta noticia el día 22 de Junio, el día de hoy, obtuvimos una muestra de dicho correo para su análisis.

Como se mencionó anteriormente, el correo parece provenir de McDonald's Company, este es su contenido:

El correo contiene un archivo comprimido de nombre Invitation_Card_34981.zip, cuando se descomprime, el contenido muestra un archivo ejecutable denominado Invitation_Card.exe, al día de hoy, la muestra es detectada sólo por 13 soluciones antivirus.

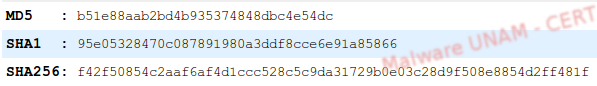

Las firmas digitales del archivo son las siguientes:

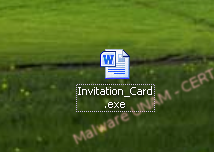

Al descargar el archivo y descomprimirlo en una máquina con sistema operativo Windows, el icono del ejecutable muestra lo que parecería un archivo de texto de Microsoft Word.

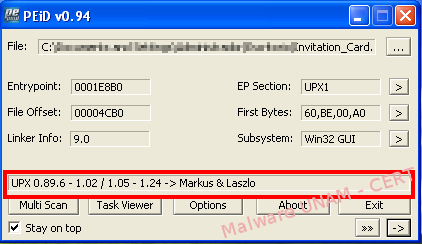

Al verificar si el archivo ejecutable se encontraba empaquetado, nos dimos cuenta de que estaba usando el programa UPX, este algoritmo es reversible por lo tanto podemos obtener el código binario original.

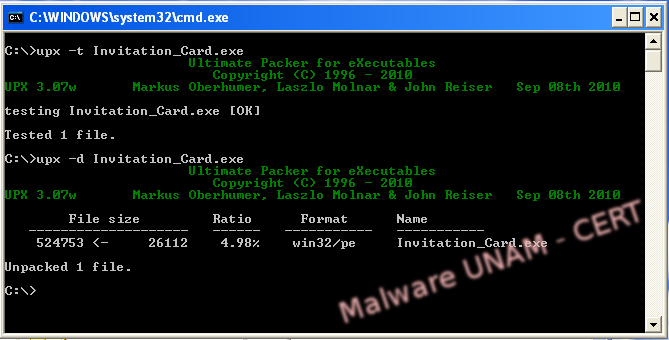

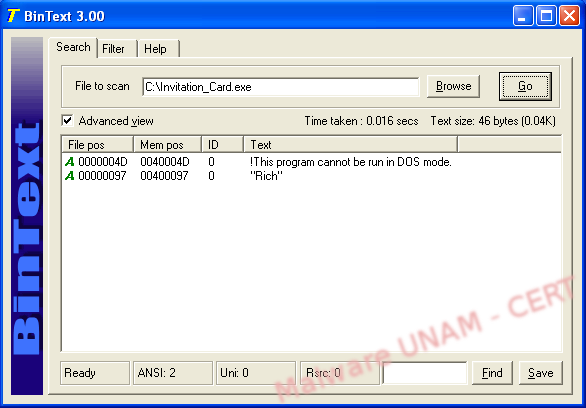

Como mencionamos antes, UPX es reversible usando la misma herramienta, por lo que decidimos desempaquetar el ejecutable y posteriormente realizar un análisis de cadenas.

Sin embargo, una vez desempaquetado y revisado con un visor de cadenas, éstas desaparecen y sólo quedan dos líneas como se muestra a continuación.

Es la primera vez que vemos este tipo comportamiento, es decir, que un malware empaquetado elimine su código al desempaquetarse a fin de que no pueda ser analizado.

Al no poder obtener alguna pista con un análisis estático, entonces comenzamos con el análisis dinámico, por lo tanto realizamos la ejecución de la muestra.

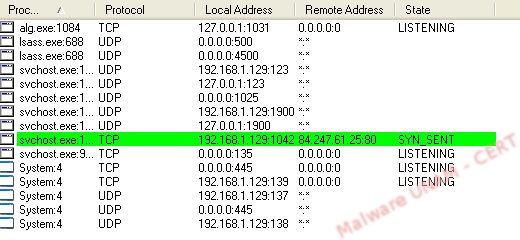

En un inicio, el proceso Invitation_Card.exe crea el proceso svchost.exe, este nuevo proceso realiza una copia del archivo ejecutable Invitation_Card.exe a C:\Documents and Settings\Administrador\Menú Inicio\Programas\Inicio\dxdiag.exe. Posteriormente, svchost.exe elimina el archivo Invitation_Card.exe.

Además, svhost.exe trata de establecer una conexión remota.

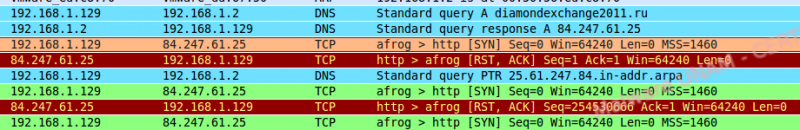

Sin embargo, esa conexión no se concreta, primeramente es posible observar una petición por el puerto 53 del DNS para resolver el nombre del host diamondexchange2011.

Una vez que el DNS contesta con la dirección IP correspondiente, entonces trata de establecer comunicación por medio del puerto 80 http, no obstante, el host no contesta con este servicio y rompe la conexión.

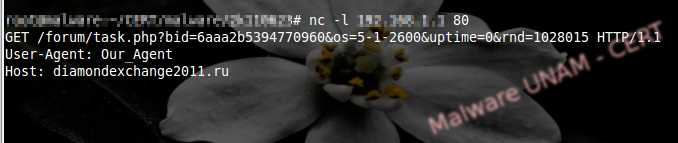

Para que pudieramos obtener más información sobre la conexión que realiza, fue necesario modificar el archivo de hosts en el cliente Windows de tal manera que el dominio diamondexchange2011 contestara con alguna dirección IP que pudiéramos proporcionarle al equipo y que además esa dirección IP tuviera el puerto 80 abierto y al escucharla fuera posible observar la petición http correspondiente.

Hicimos lo anterior y entonces observamos la petición que GET http realiza al servidor remoto.

El proceso svchost.exe se mantiene en memoria todo el tiempo, sin embargo, al detectar que la conexión hacia el sitio http no se puede concretar, termina y no la vuelve a realizar.

No se pudo profundizar más este análisis, dado que el sitio Web del cual se apoyaba el malware ya ha sido dado de baja, eliminó mucha evidencia a través de la cual hubiéramos podido determinar de qué tipo de malware se trataba.