English

English Español

Español

Spam con mensajes de transacción errónea propagan malware

El día 28 de Julio comenzamos a recibir múltiples mensajes de correo electrónico con el Asunto: “Hotel InterContinental made wrong transaction”. El mensaje completo se copia a continuación.

El correo contiene un archivo adjunto llamado RefundForm839.zip, que a su vez tiene un archivo ejecutable de nombre Refund-Form.exe.

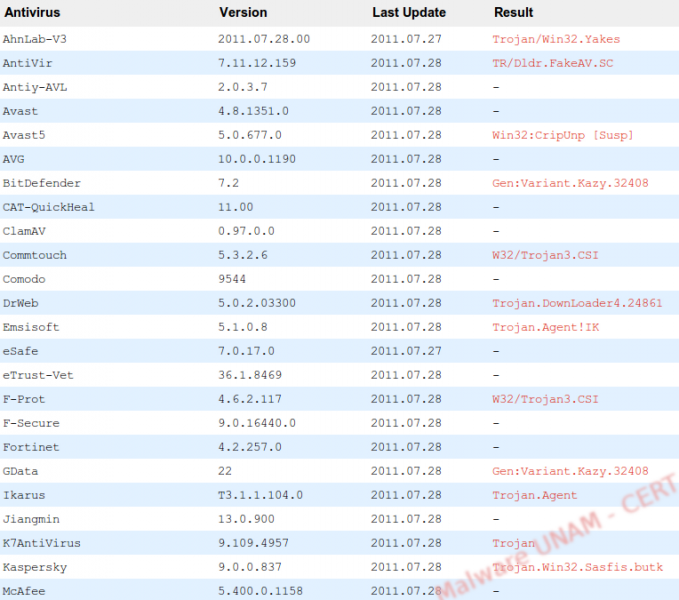

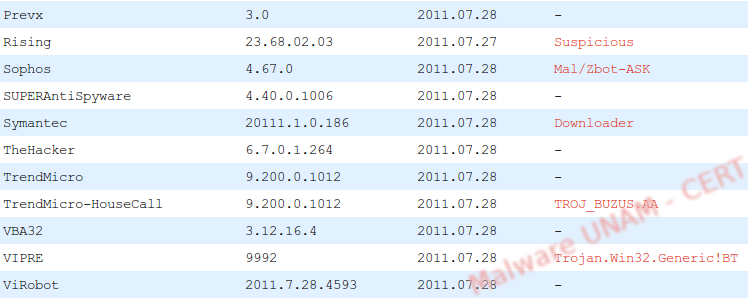

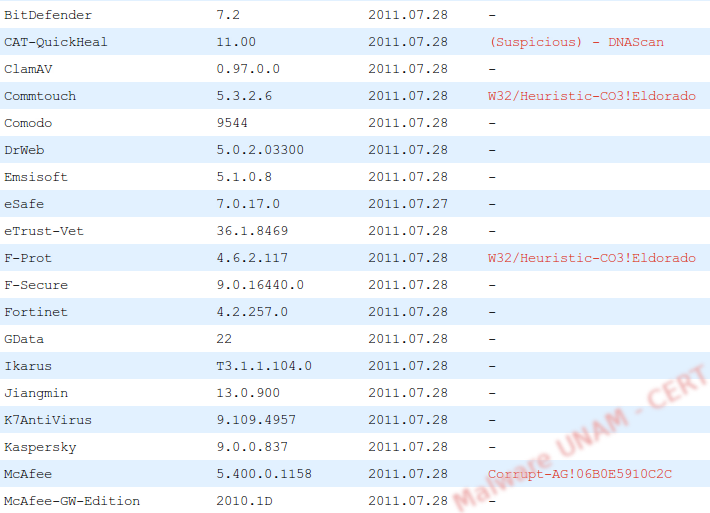

El archivo ejecutable es detectado como archivo malicioso por 17 motores antivirus, la mayoría lo clasifica como troyano.

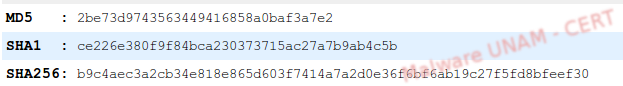

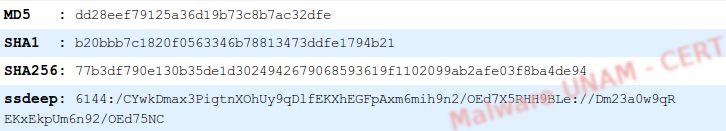

Y contiene las siguientes firmas.

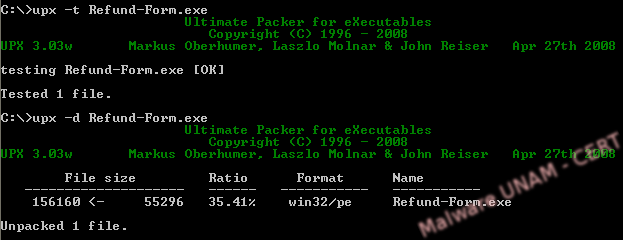

Al realizar un análisis estático del archivo fue posible darnos cuenta que se encontraba empaquetado con UPX por lo que decidimos desempaquetarlo para buscar algún patrón o cadenas que nos dieran un indicio de lo que estaba realizando.

El empaquetamiento por UPX es reversible por lo tanto usamos la misma herramienta para desempaquetar la muestra.

Posteriormente vimos el contenido del archivo con un visor hexadecimal, lo extraño en este punto fue que existían cadenas de patrones con la instrucción 71 OpCode, según el DataSheet de los procesadores Intel 80x86, el valor 71hex equivale a la instrucción JNO (Jump Not Overflow – salta a alguna dirección de memoria si no se detecta un desbordamiento de pila)

La instrucción 71 la interpreta con la letra ‘q’, este patrón se repite continuamente, posiblemente esta muestra este tratando de explotar alguna vulnerabilidad de desbordamiento de pila.

Igualmente enviamos el archivo desempaquetado a virustotal para verificar cuántos motores antivirus eran capaces de detectarlo y solamente lo estaban identificando como archivo malicioso 5 firmas.

Al copiar la muestra en el equipo del laboratorio se muestra como si fuera un archivo de Microsoft Excel, esto con el propósito de no levantar sospechas a los usuarios.

Al ejecutarse el archivo se crea el proceso svchost.exe, el proceso copia el archivo Refund-Form.exe en la dirección Documents and Settings\[Usuario]\Menú Inicio\Programas\Inicio con el nombre dxdiag.exe, esto lo realiza para que este programa se ejecute en cada re-inicio del equipo. Posteriormente el proceso svchosts.exe borra el archivo Refund-Form.exe de su ubicación, en nuestro caso colocamos el archivo malicioso en el escritorio por lo tanto fue borrado de esa ubicación.

Realizado lo anterior comienza con peticiones html hacia un sitio externo, lo primero que hace es la petición DNS hacia el sitio yomwarayom2001.ru que contesta con la dirección IP 84.247.61.25, una vez hecho lo anterior entonces hace la petición GET hacia la página /forum3/task.php?bid=6aaa2b5394770960&os=5-1-2600&uptime=0&rnd=931875.

Descarga el archivo update.dat de la página GET /forum3/load.php?module=grabbers, este archivo lo guarda en la carpeta de temporales de Internet.

A continuación vuelve a realizar una consulta DNS hacia otro sitio y de donde descarga el archivo ejecutable soft.exe.

Al enviar este archivo a los motores antivirus, 16 firmas lo reconocieron como malicioso, la mayoría de ellos lo detectaron como un FakeAV.

El archivo ejecutable fue programado en VisualBasic no está empaquetado y contiene las siguientes firmas.

Este archivo ejecutable no realizó actividad alguna en el equipo del laboratorio.

La noticia de este spam puede consultarse en la siguiente liga de noticias de seguridad.