Virus utilizado para robar datos de navegación de Internet Explorer

A continuación se muestra el análisis de un virus que se capturó en días recientes el cual tiene como objetivo robar los datos de navegación que se almacenan en el equipo del usuario infectado. La muestra lleva por nombre 07102013.exe y tiene las siguientes firmas:

MD5: f87231e93678130e635c0a6219e0a14a

SHA256: b87a2c53716970b2046a38cf7743e4c20484877aa68c0fc9b44bf8afbc9b1667

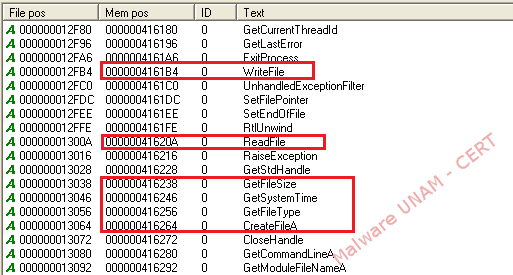

El análisis de cadenas permitió observar diferentes funciones de la biblioteca de Windows utilizadas por el malware tales como WriteFile, ReadFile, GetSystemTime; por lo cual se puede esperar la creación de algún tipo de archivo.

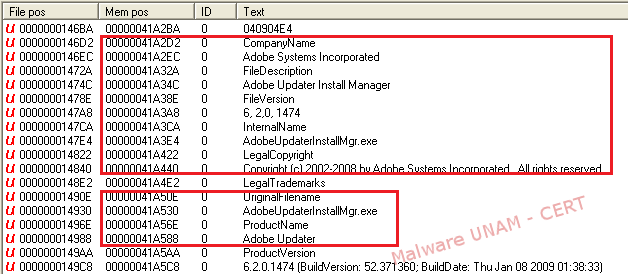

En la siguiente imagen se observa en rojo información referente al archivo analizado, la cual es utilizada para generar un nuevo archivo en el equipo infectado. Con la finalidad de pasar desapercibido en el equipo infectado se hacen uso de nombres relacionados al programa Adobe.

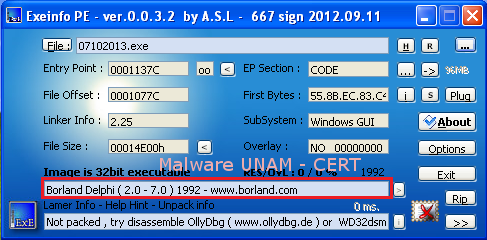

Mediante el uso de la herramienta ExeInfo PE se logró determinar que el archivo ejecutable fue programado utilizando Borland Delphi.

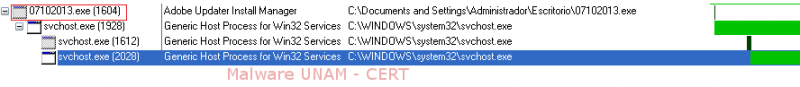

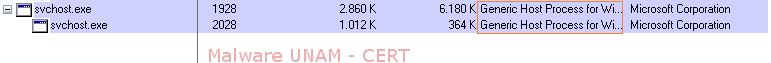

Posteriormente se realizó la ejecución de la muestra maliciosa la cual se inyectó dentro de los procesos legítimos del sistema svchost.exe.

Gracias a ello estos procesos pueden pasar desapercibidos ante el usuario, ya que si por ejemplo se utiliza la herramienta Process Explorer estos se muestran con la descripción de “Procesos genéricos del sistema para Windows”.

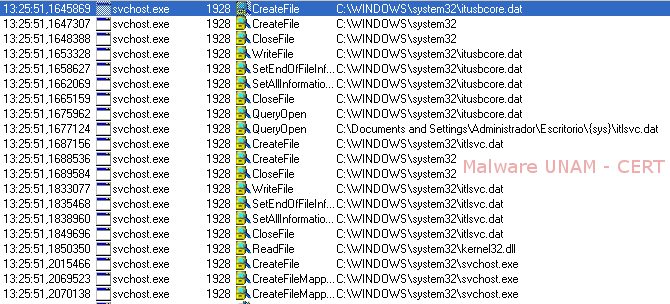

Estos procesos a su vez generan los archivos itlsvc.dat e itusbcore.dat dentro del directorio “C:\Windows\system32” los cuales fueron descargados a través de Internet por las peticiones que realizó la muestra 07102013.exe.

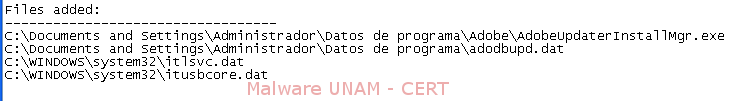

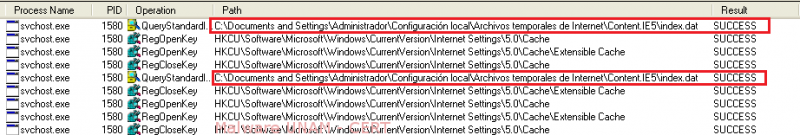

En la siguiente imagen se muestra el log de la herramienta Process Monitor donde se observa la creación de los archivos mencionados anteriormente.

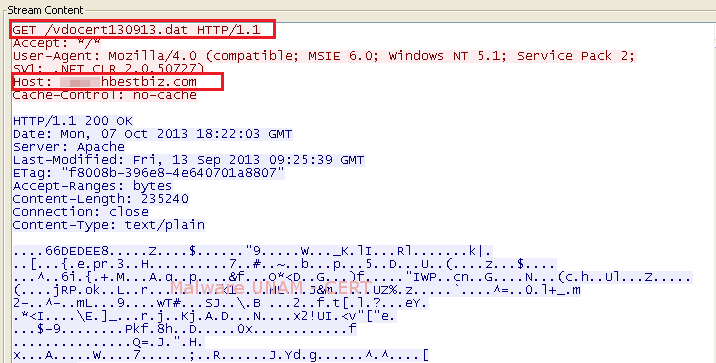

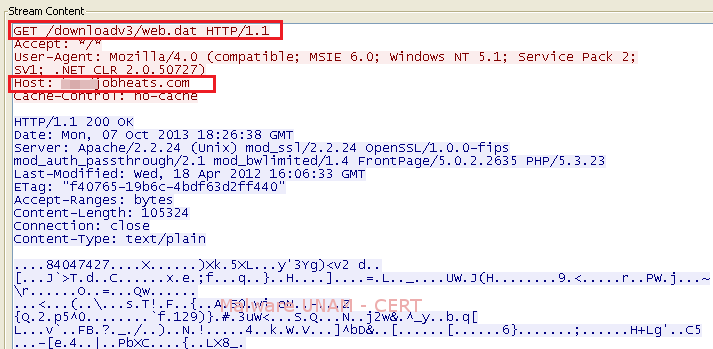

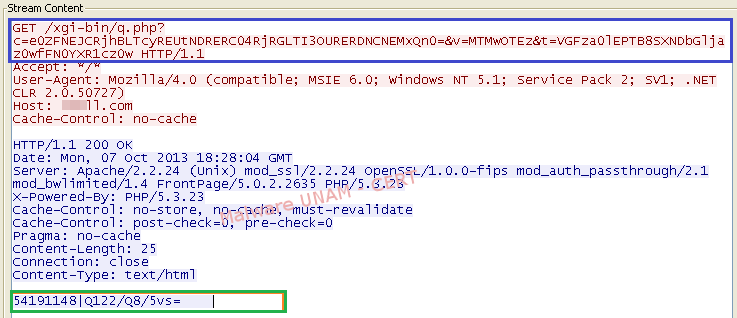

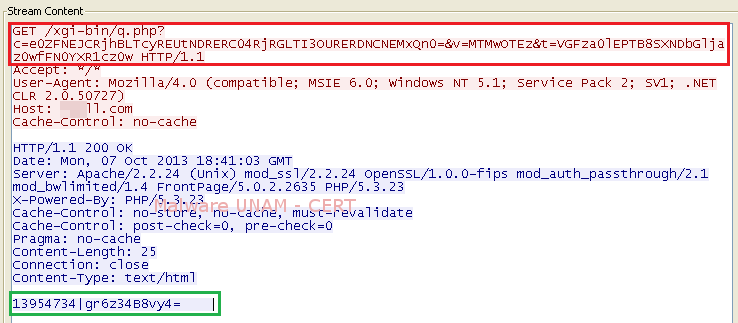

En las siguientes imágenes se muestran las peticiones GET capturadas en el tráfico de red, las cuales realizan la descarga de los archivos maliciosos .dat.

En cuanto a la modificación en el sistema de archivos se observó la creación de los archivos .dat previamente mencionados, la creación del archivo AdobeUpdaterInstallMgr.exe cuyo nombre se había encontrado en el análisis de cadenas, y el archivo adobbupd.dat el cual posiblemente utiliza el ejecutable AdobeUpdater.

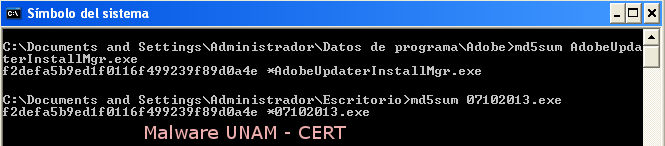

Cabe mencionar que el archivo AdobeUpdaterInstallMgr.exe es una copia del archivo original 07102013.exe dado que sus firmas MD5 son las mismas.

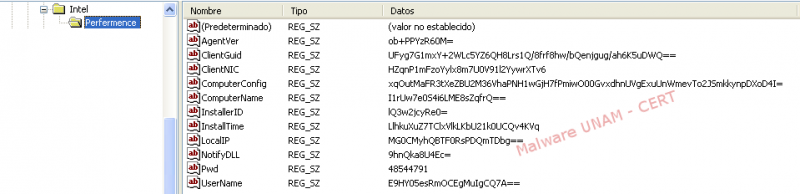

En cuanto a las modificaciones en el registro de Windows se agregó la llave que hace referencia aparentemente al software de Intel.

Mediante la herramienta regedit.exe se observaron los siguientes valores almacenados en la ruta de la llave especificada, al parecer los valores almacenados se encuentran ofuscados mediante una rutina implementada dentro del malware.

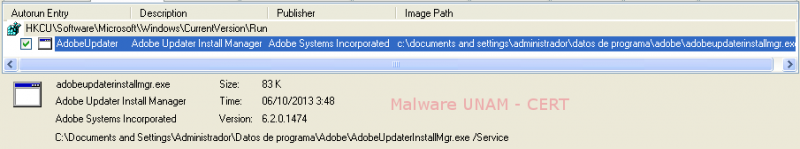

Finalmente se agregó una llave de registro la cual permitió que la muestra maliciosa se ejecutara en cada inicio del sistema.

Una vez que los procesos maliciosos se encontraban activos, cada cierto tiempo se realizaban peticiones a un sitio malicioso, dichas peticiones iban acompañadas de parámetros muy específicos los cuales al ser enviados regresaban una especie de código (enmarcado en verde en la siguiente imagen), probablemente algún tipo de instrucción que el malware era capaz de interpretar.

Mediante la ayuda de la herramienta Process Monitor se logró observar que en el momento en que se realizaban estas peticiones el proceso svchost.exe realizaba la lectura del archivo index.dat, el cual es un archivo de datos utilizado por el programa Internet Explorer donde se almacena información relacionada a las URL’s, búsquedas y archivos abiertos a través del uso del navegador.

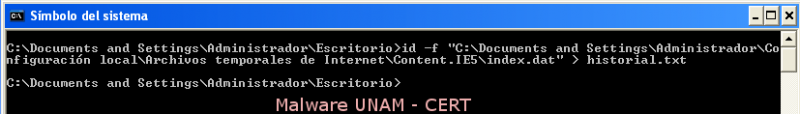

En un intento por saber qué tipo de datos era capaz de recabar el malware se procedió a utilizar la herramienta de análisis forense Windows ‘index.dat’ Parser (id).Para ello se procedió a visitar el sitio www.seguridad.unam.mx con la finalidad de generar algún tipo de registro que se pudiera almacenar en el archivo index.dat .

Posteriormente utilizamos la herramienta id para extraer los datos del archivo index.dat como se muestra en la siguiente imagen.

Después de abrir el archivo “historial.txt” y buscar por el sitio de seguridad.unam.mx se encontraron múltiples referencias a la página visitada.

La firma MD5 de los archivos utilizados por el malware se muestra a continuación:

adodbupd.dat: 21d5b5ebeba05234d851d5b50ec711f5

itlsvc.dat: e0e604d1a90059a0324a492d0a82c0e4

itusbcore.dat: 6e5a014bedaa994beb8e05de8ab2ede6

La detección por parte de las soluciones antivirus arroja el siguiente resultado

El reporte completo del sitio Virus Total se puede consultar en el siguiente enlace: