Un vistazo a la situación de phishing y malware en México (agosto - septiembre)

Resumen

Todos hemos recibido al menos un mail falso en nuestra cuenta de correo electrónico que busca obtener información personal (como usuarios, contraseñas, datos de tarjetas bancarias, etc.) o que nos redirige a la descarga de programas maliciosos. A estos correos electrónicos que aparentan venir de una fuente confiable se les conoce como phishing y hacen uso de técnicas de ingeniería social para engañar a los usuarios. A continuación se muestra un análisis general de varias muestras de malware relacionadas con sitios phishing que fueron reportados al UNAM-CERT, esto con el objetivo de mostrar algunos de los casos más comunes y disminuir el número de usuarios afectados.

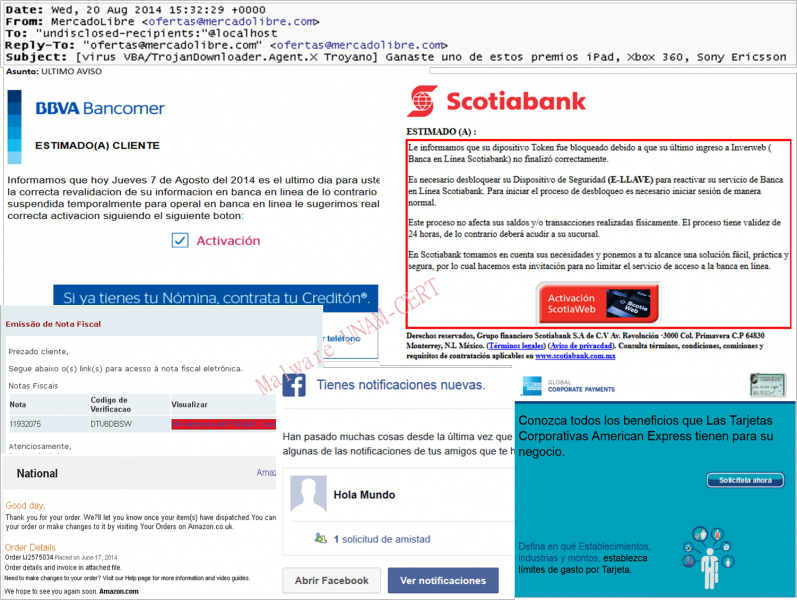

Algunos de los temas más utilizados en los correos phishing están relacionados con:

· Entidades bancarias

· Facturación en línea o pago de impuestos

· Acceso a una cuenta sin permiso del usuario

· Actualización de datos en algún servicio en línea

· Rumores de celebridades

· Redes sociales

· Premios ganados

· Productos comprados o promociones

· Asuntos supuestamente personales (postales electrónicas, fotografías, etc.)

-----Mensaje original-----

De:

Enviado el: martes, 02 de septiembre de 2014 02:40 a.m.

Asunto: tu pareja te engaña, te envio pruebas...

lamento que te enteres por este medio pero tu pareja te engaña.

hace tiempo estoy saliendo con alguien y me engaño diciendo que no tenia compromiso con nadie y hace poco me entero que es tu pareja te adjunto unas fotos para que sepas como te engañan y se rien de ti

Pronto te enviare mas.

¿Cómo funcionan?

Como se ha mencionado en reportes de malware anteriores (tales como éste, éste o éste, entre otros), el objetivo del phishing consiste en robar información personal o financiera por medio de la suplantación de una entidad o proveedor de servicios que posee una buena reputación, el correo electrónico que se recibe suele tener enlaces que redirigen a sitios web falsos con una interfaz y una URL muy parecidas a las originales. Es posible que se lleven a cabo otras redirecciones antes de que el navegador muestre el sitio phishing.

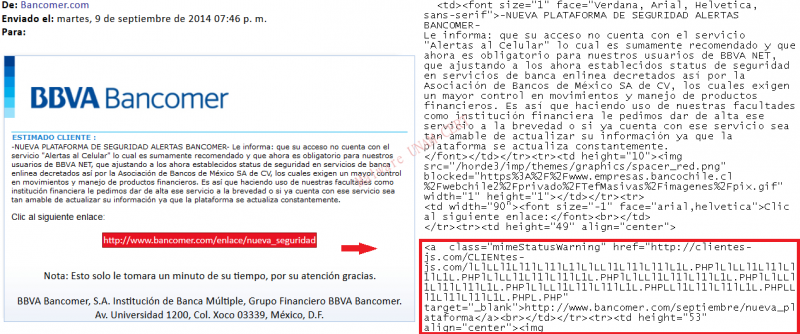

Por ejemplo: uno de los correos falsos del banco BBVA Bancomer que nos llegaron pedía dar de alta el servicio de “alertas al celular” que supuestamente se había vuelto obligatorio para los usuarios del banco, para lo cual se ponía un enlace que, al darle clic, redirigía a la URL hxxp://clientes-js.com/CLIENtes-js.com/lLlLLl1Ll1lLl1lL1lLlLLl1Ll1lLl1lL1L.PHPlLlLLl1Ll1lLl1lL1L.PHPlLlLLl1Ll1lLl1lL1L.PHPlLlLLl1Ll1lLl1lL1L...L.PHP, como se puede observar en el código fuente. Y, a su vez, éste sitio redirigía a: bbva-bancomer.ctas-client.com/js/alertas/index.html

Para saber hacia dónde será enviada la información de los formularios se puede analizar el código fuente de la página, que suele contener la URL o la dirección IP del servidor en donde se almacenan los datos recopilados con la forma, como se muestra a continuación.

En muchas ocasiones esos sitios también suelen dirigir a la descarga de malware, por lo que es importante contar con un software antivirus que bloquee el sitio antes de que se descargue el programa malicioso.

Estadísticas

Las estadísticas que se muestran a continuación están basadas en los correos electrónicos enviados al equipo de análisis de malware del UNAM-CERT a través de [phishing at seguridad dot unam dot mx], [malware at seguridad dot unam dot mx] e [incidentes at seguridad dot unam dot mx] entre el 1 de agosto y el 25 de septiembre del 2014. Esto no representa la situación de Phishing en México en su totalidad sino que es, como indica el título, un “vistazo” de los ataques de phishing que se observaron en nuestro país en los últimos dos meses. Aquellos correos relacionados con spam fueron descartados.

Según nuestro análisis, los blancos más comunes de los ataques phishing fueron las instituciones bancarias (específicamente Bancomer, Banamex, Scotiabank y American Express) que en total representan el 33%.

En segundo lugar se ubican los correos falsos de Facebook con sugerencias de amigos y solicitudes de amistad. En tercer lugar se encuentran los correos electrónicos, de distintas entidades, donde se reportan sitios web donde se ha suplantado la identidad de alguna organización.

De todos estos correos, la mayoría incluía enlaces para redirigir al usuario a otros sitios maliciosos, ya sea para robar sus datos o para descargar malware. Y el 19% contenía archivos adjuntos que el usuario supuestamente debía descargar para, por ejemplo, “verificar su orden de Amazon” o “revisar su estado cuenta”.

De este 19%, la mayoría de los archivos adjuntos fueron documentos de Word (.doc). En segundo lugar, archivos comprimidos (.zip) que contenían ejecutables maliciosos. Y, en menor cantidad, archivos PDF.

RESUMEN DEL ANÁLISIS DINÁMICO DE LAS MUESTRAS DESCARGADAS

De los correos recibidos, una gran cantidad contenía documentos de Word como archivos adjuntos, de los que hacen uso de macros, como se describió en este reporte.

También se encontró un archivo binario (.bin), que establecía conexión con un dominio brasileño para descargar archivos de ayuda en línea de Windows (con extensión “hlp”).

· Actividad de red

La actividad de red de las muestras suele ser parecida. Primero revisan si el equipo infectado tiene conexión a internet realizando peticiones a dominios o direcciones IP conocidas, las más comunes entre las muestras analizadas en el periodo agosto-septiembre se enlistan a continuación.

wxw.msn.com

wxw.adobe.com

time.windows.com

8.8.8.8

go.microsoft.com

wxw.microsoft.com

wxw.adobe.es

Una vez que las muestras comprueban que el equipo tiene salida a Internet, comienzan a hacer peticiones a sitios maliciosos, ya sea para enviar información acerca del equipo comprometido o para descargar otros ejecutables desde servidores remotos. Algunos de los dominios maliciosos que se encontraron son los siguientes:

| Dominios | IP |

| laxxx.org.br/2013/images/link/srv02.hlp | 187.45.193.205 |

| intertecno.cl/armeria/SpryAssets/xxxxx/ss.exe | 200.63.96.13 |

| catoex.com.mx/xxxxx/ws/ss.exe | 201.175.12.143 |

| intertecno.cl/soporte/Connections/xxxxxx/ss.exe | 200.63.96.13 |

| intertecno.cl/xxxxxxxx/gusanito/PostalAmor.exe | 200.63.96.13 |

Llama la atención que el dominio intertecno.cl fue utilizado varias veces, por muestras distintas, para descargar un ejecutable llamado ss.exe. También resulta interesante el hecho de que se volvió a recurrir a los correos falsos de postales electrónicas de gusanito, que es un método de propagación que fue popular hace algunos años. Por otro lado, una de las URLs descargaba un archivo .hlp; desafortunadamente no fue posible analizarlo debido a que el archivo fue removido.

· Documentos de Word

Todos aquellos documentos de Word, que fueron enviados como archivos adjuntos en los correos de phishing, descargaban un programa malicioso llamado ss.exe y lo almacenaban en el directorio de archivos temporales de Internet Explorer (C:\Documents and Settings\<usuario>\Local Settings\Temporary Internet Files\Content.IE5\<directorio>\ss[1].exe). También creaban una copia del ejecutable descargado en C:\Documents and Settings\<usuario>\Local Settings\Temp.

Este ejecutable revisa los programas instalados mediante las subclaves de registro en HKLM\Software\Microsoft\Windows\CurrentVersion\Uninstall. Y obtiene el nombre del equipo de la clave de registro HKLM\System\CurrentControlSet\Control\ComputerName.

Para que los documentos se vean legítimos, se utilizan imágenes con logos representativos de alguna compañía o producto, tales como: Mercado Libre, Microsoft Office, Banamex o Bancomer.

Estas imágenes son descargadas desde sitios web y sus URLs se pueden observar realizando un análisis de cadenas a los documentos de Word. A continuación se muestran algunos ejemplos:

hxxp://img.mlstatic.com/org-img/HOMENHP/logo_ml.gif

hxxp://i.imgur.com/47rWvh5.png

hxxp://www.pcsei.com.mx/IMAGES/banamex_logo.jpg

http://www.bancomer.com/minisitios/Home/Seguridad/abr10_2/imagenes/logo_...

· Ejecutables Maliciosos

De las muestras descargadas, la mayoría presentó un comportamiento típico: comprobar que existe conexión a Internet, descargar archivos de servidores remotos, enviar datos a servidores remotos, crear llaves de registro para asegurar su persistencia en el equipo y troyanizar procesos legítimos del sistema. Sin embargo, una muestra interesante fue la descargada a partir de un correo electrónico de ofertas@mercadolibre.com, que le indicaba al usuario que había ganado un iPad, Xbox 360 o Sony Ericsson, ya que al ejecutarla en la máquina virtual, se levantó una alerta de infección por Zeus en un IPS (Sistema de prevención de intrusos, por sus siglas en inglés). La muestra se llamaba Order_report.exe y presentó el siguiente comportamiento:

- Creación de un proceso svhost.exe troyanizado.

- Eliminación del archivo después de la ejecución.

- Lectura del archivo C:\WINDOWS\System32\drivers\etc\hosts.

- Creación de un directorio llamado ccuaegtw en la ruta C:\Documents and Settings\Jane\Application Data\ y dentro un ejecutable llamado atvfvfvb.exe, que no .

- Peticiones a los dominios gnuwin32.sourceforge.net, projects.sourceforge.net, activestate.com, offnamerty.ru, web.tuxfamily.net, nowrap.de y sourceforge.net/forum/forum.php?forum_id=74807, que fue la que activó la alerta del IPS.

- Archivo .bin

El archivo binario encontrado realizaba las siguientes acciones:

- Se copia a C:\Users\Joe\AppData\Local\Temp\

- Intenta descargar metadatos de dos documentos de ayuda de Windows (.hlp), almacenados en un servidor remoto, utilizando el método HEAD.

- Modifica la clave de registro HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\SideBySide

- ss.exe

Crea un archivo llamado “cur”, de tipo data, en la misma ruta donde se ejecuta ss.exe y lo borra casi de inmediato. No mostró actividad de red ni hizo uso de algún método común para garantizar su persistencia en el equipo. En las propiedades del archivo indica que el nombre de la compañía es “Tesco” y que el nombre original del archivo es “PRI.DLL”.

RESUMEN DEL ANÁLISIS ESTÁTICO DE LAS MUESTRAS DESCARGADAS

De los ejecutables encontrados, en ninguno se detectó el uso de un software conocido de compresión o cifrado (packer). Para este reporte, el análisis estático se realizó con base en las llamadas al sistema y los hallazgos se agrupan por lenguaje de programación, puesto que las características de las muestras de cada grupo fueron muy similares. A continuación se mencionan las llamadas al sistema más relevantes:

· Ejecutables en Borland Delphi

El archivo binario encontrado hacía uso de funciones de manipulación del registro para: abrir y cerrar claves (RegOpenKeyExA y RegCloseKey), obtener el tipo de dato y el dato de una clave de registro abierta (RegQueryValueExA), escribir los atributos de una clave abierta al registro (RegFlushKey), entre otras.

Las funciones relacionadas con el sistema de archivos incluían acciones comunes como: buscar un archivo en un directorio (FindFirstFileA), escribir en un archivo (WriteFile), establecer su tamaño físico (SetEndOfFile), leer de un archivo (ReadFile), mover un archivo o un directorio completo (MoveFileA), crear o abrir un archivo o dispositivo E/S (CreateFileA).

Como dato adicional, también hace uso de las siguientes funciones:

GetTimeZoneInformation: Obtiene la configuración de la zona horaria

GetTickCount: Obtiene el número de milisegundos que han pasado desde que inició el sistema.

TrackMouseEvent: Notifica cuando el puntero del mouse cambia de ventana o se mueve sobre una por cierto periodo de tiempo.

GetKeyboardState: Almacena el estado de las 256 teclas en el buffer especificado por el usuario.

GetKeyState: Obtiene el estado de la tecla virtual especificada.

Tanto GetKeyboardState como GetKeyState suelen ser utilizadas por keyloggers escritos en Delphi.

· Microsoft Visual Basic

Al desensamblar los ejecutables desarrollados en Visual Basic el punto de entrada es la función ThunRTMain.

Sólo se pueden observar funciones importadas de la biblioteca de enlace dinámico MSVBVM60.dll.

La función DllFunctionCall suele encontrarse en este tipo de ejecutables debido a que se encarga de obtener la dirección de una función que forme parte de alguna DLL. Esta llamada suele encontrarse en las secciones del ejecutable que presenten un patrón de instrucciones como el que se muestra en la siguiente imagen.

Por último, se encontraron también funciones relacionadas con el manejo de archivos: vbaFileClose, rtcKillFiles, vbaFileOpen. Y la función IsDebuggerPresent para que la muestra detecte si fue abierta con un debugger para su análisis.

· Microsoft Visual C++

De estos ejecutables, algunas de las funciones más relevantes que fueron encontradas son las siguientes:

RegNotifyChangeKeyValue: Notifica sobre cambios a los atributos de la llave de registro especificada.

GetComputerName: Obtiene el nombre del equipo local.

FindNextFile: Continúa la búsqueda de un archivo.

GetVolumeInformation: devuelve información acerca de un sistema de archivos y el volumen.

LZOpenFile: Crea, abre, reabre o borra el archivo especificado.

FtpDeleteFile: Borra un archivo almacenado en un servidor FTP.

timeGetTime: Obtiene el tiempo en milisegundos desde que Windows inició.

EndDocPrinter: termina un trabajo de la impresora especificada

Recvfrom: Recibe mensajes de un socket.

closesocket: Cierra un socket existente.

GetTempPath: Obtiene la ruta del directorio de archivos temporales.

PathRemoveExtension: Remueve la extensión del nombre de un archivo en una ruta.