Software malicioso utilizado para robar credenciales de servicios de intercambio de información.

En días recientes se capturó una muestra de software maliciosa que una vez ejecutada en los equipos generaba una gran cantidad de tráfico de red. Por tanto se procedió a realizar un análisis de la misma.

El archivo capturado se renombró a 01082013.exe el cual tiene las siguientes firmas.

MD5: b06966d77e3949e1e5edf64c82e54b1e

SHA256: 5c1a43ba2a4af38629421b12c6d1f43560c997565d5aa122b2bdb4fd99c60bba

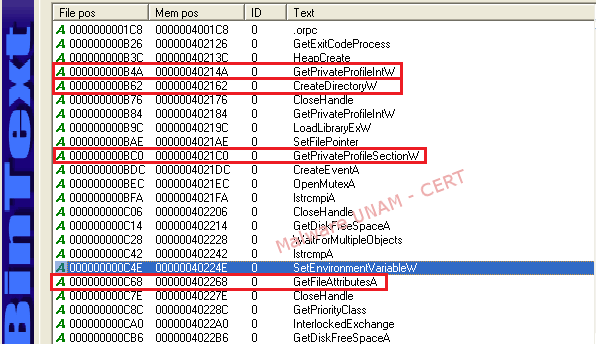

El análisis de cadenas del archivo solo nos mostró un par de funciones utilizadas por el archivo malicioso. En la siguiente imagen se muestran en rojo estas funciones, las cuales permiten obtener los valores de configuración de archivos de inicialización(GetPrivateProfile) así como los atributos de directorios y archivos en el sistema (GetFileAttribute), además se observa la presencia de la función CreateDirectory con lo cual es muy probable que al ejecutarlo se cree un directorio.

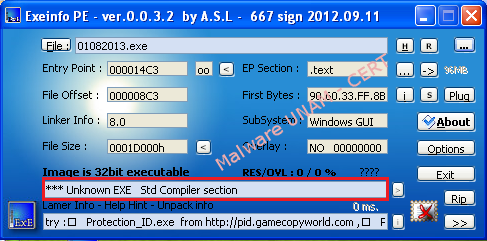

Sin embargo, la cantidad de cadenas que se obtuvo fueron muy pocas por lo que fue posible determinar que se utilizó algún tipo de empaquetador. El análisis con la herramienta ExeInfoPE no fue capaz de determinar el tipo de empaquetador utilizado.

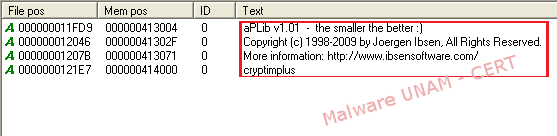

Sin embargo, cuando el proceso correspondiente al archivo malicioso se encuentra activo es posible realizar un volcado de memoria con la herramienta LordPE, con ello fue posible realizar un segundo análisis de cadenas.

Fue así como se logró determinar que el software malicioso hacía uso de una librería para comprimir el archivo ejecutable evitando con ello el análisis del código.

Además se logró obtener el conjunto de dominios a los cuales el software malicioso realizaba peticiones, donde se observan dos tipos de archivos en las direcciones URL: archivos PHP y archivos ejecutables.

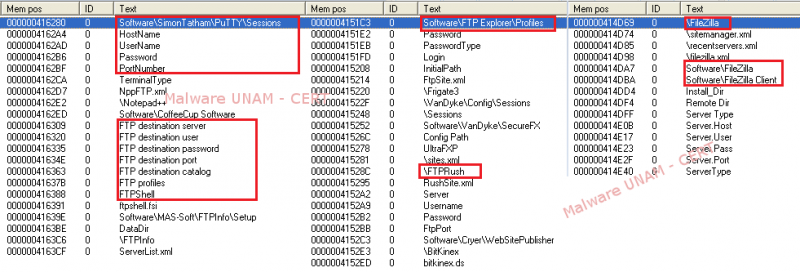

Asimismo durante el análisis se hallaron una gran cantidad de cadenas que hacían referencia a distintos servicios FTP junto a estas se encontraban cadenas que hacían referencia a los campos de usuario y contraseña, con lo cual se puede concluir que uno de los objetivos de este malware es recolectar las credenciales de acceso a distintos servidores FTP.

De la misma forma es posible que el malware intente robar las cuentas de los servicios de correo que se encuentran en el sistema y con ello enviar correo spam a diversos destinatarios. En la siguiente imagen se muestran en rojo las cadenas correspondientes a los servicios de correo Outlook y thunderbird, además de los protocolos utilizados para el intercambio de mensajes por correo.

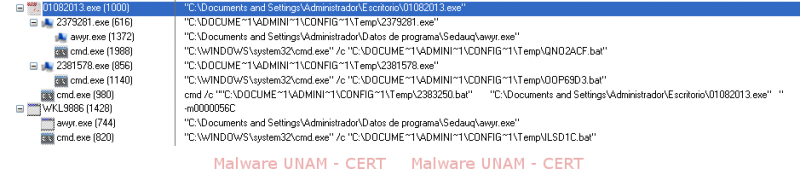

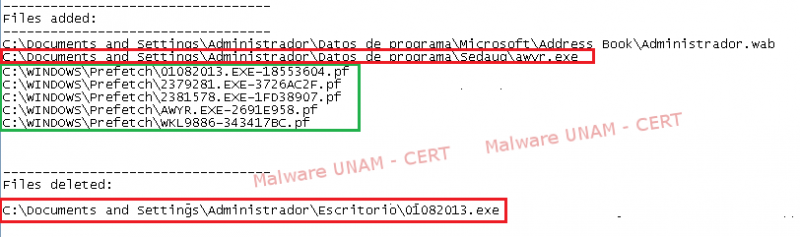

Posterior a la ejecución de la muestra maliciosa se levantaron diversos procesos los cuales se iniciaron como resultado de haber sido descargados de internet. El orden de ejecución con la respectiva forma en que se ejecutaron estos procesos se muestra a continuación.

Donde los archivos 2379281.exe, 2381578.exe y WKL9886 fueron descargados de internet.

Durante el análisis realizado se observó que el archivo malicioso 01082013.exe tiene como función principal descargar más archivos maliciosos, en caso de que los archivos sean descargados exitosamente se registra una mayor actividad de red realizando peticiones a diversos dominios los cuales se listan a continuación:

wl18.YYYbland.ch

YYYrtomresidence.xxx

YYYturethisdallas.xxx

YYYdayaviation.xxx

YYYi.xxx

YYYic-crystal.xx

ftp.YYYrasolutions.xx

Además se registraron intentos de conexión a las siguientes direcciones IP.

|

XX.57.185.72 |

|

XX.43.216.118 |

|

XX.125.162.221 |

|

XX.165.148.5 |

|

XX.77.13.23 |

|

XX.22.158.150 |

|

XX.95.46.22 |

|

XX.217.8.137 |

|

XX.90.134.19 |

|

XX8.227.104.254 |

|

XX0.255.230.41 |

|

XX3.81.192.36 |

|

XX5.1.200.201 |

|

XX.117.10.58 |

|

XX.8.206.100 |

|

XX8.210.219.218 |

|

XX8.197.50.249 |

|

XX.0.126.100 |

|

XX8.60.184.54 |

|

XX9.253.90.151 |

|

XX6.21.197.54 |

|

XX.63.204.26 |

|

XX8.202.187.155 |

|

XX.156.118.144 |

|

XX3.191.159.195 |

|

XX.221.93.26 |

|

XX.39.32.218 |

|

XX.134.85.68 |

|

XX.104.16.83 |

|

XX3.194.113.178 |

|

XX3.194.113.184 |

|

XX0.178.220.220 |

|

XX4.7.54.179 |

|

XX.139.149.134 |

|

XX3.12.34.148 |

|

XX.228.0.230 |

|

XX8.217.199.205 |

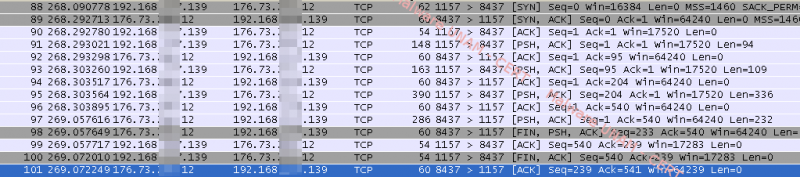

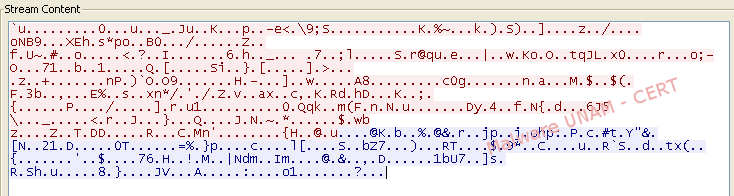

En el análisis de tráfico realizado se identificó que el intercambio de información entre los sitios maliciosos y el equipo infectado se llevó a cabo utilizando un proceso de ofuscamiento de forma tal que la información intercambiada no viajara en claro. En la siguiente imagen se muestra el tráfico capturado mientras el equipo infectado subía información a un sitio malicioso a través del método POST.

Dado que el software malicioso recolecta las credenciales de acceso a los servicios FTP y aquellas relacionada a los servicios de mensajería es muy probable que esta información haya sido enviada en la petición previamente realizada.

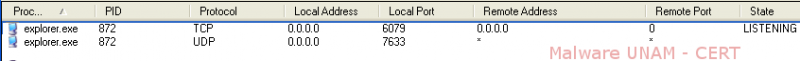

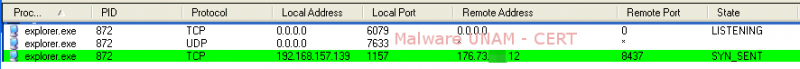

Es importante resaltar que el archivo malicioso se inyecta dentro del proceso explorer.exe, de esta forma busca pasar desapercibido para el usuario. Asimismo este proceso funciona como una puerta trasera en el sistema infectado ya que habilita dos puertos tanto en tcp como en udp.

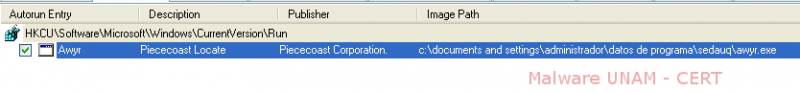

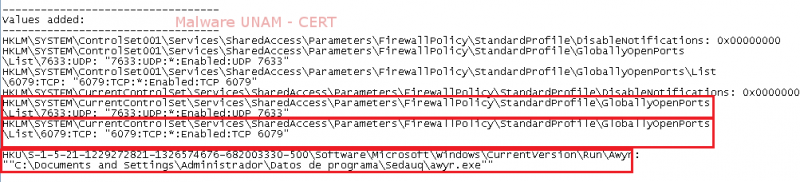

Con la finalidad de asegurar su ejecución en cada inicio de sesión el malware crea la llave de registro “HKCU\Software\Microsoft\Windows\CurrentVersion\Run” la cual inicia uno de los archivos descargados durante la ejecución del mismo.

En cuanto al sistema de archivos se observó la modificación de las políticas del firewall con la finalidad de permitir la comunicación en los puertos locales 6079 y 7633 correspondientes al proceso explorer.exe. También se observó la creación de la llave de registro correspondiente para iniciar el archivo awyr.exe en cada inicio de sesión.

En cuanto a los archivos agregados se observó el registro de múltiples archivos con la extensión .pf que hacen referencia a archivos tipo “Prefetch” (precaptura) los cuales corresponden a los archivos maliciosos descargados e iniciados. Además era de esperarse que se registrara la creación del archivo awyr.exe.

Después de reiniciar el sistema es posible observar que el proceso explorer.exe vuelve a levantarse habilitando los puertos 6079 y 7633 a través de los protocolos TCP y UDP respectivamente e inmediatamente se establece comunicación con un sitio malicioso como se observa a continuación.

El tráfico de red capturado nos muestra que la comunicación realizada sigue el mismo patrón para ofuscar la información intercambiada, por tanto no fue posible determinar qué tipo de información fue transmitida.

Este mismo proceso se observó para cada uno de los sitios con los cuales se lograba establecer una conexión exitosa.

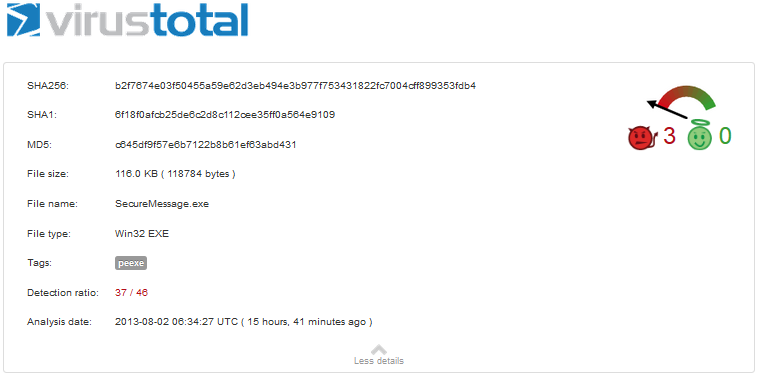

La detección del archivo por parte del sitio VirusTotal se muestra a continuación

El reporte completo se puede hallar en el siguiente enlace:

Es importante mencionar que si se desea utilizar un servicio de FTP se deshabilite la opción de guardar las credenciales de acceso debido a que estas generalmente se almacenan en texto plano, por lo cual resulta muy sencillo que un programa malicioso robe estos datos y posteriormente los utilice para ingresar a los servidores de los cuales se obtuvo las credenciales.