English

English Español

Español

Ransomware en Web

Recientemente se detectó un sitio malicioso que implementaba una variante de Ransomware, este sitio en vez de generar una descarga desde el equipo del usuario para posteriormente bloquear la sesión del mismo, realizaba el bloqueo del navegador Web que el usuario utilizaba.

El dominio por el cual el navegador se veía afectado correspondía a un sitio con contenido pornográfico, por lo cual el usuario que visitaba este sitio tenía más posibilidades de creer que había incurrido en un delito y con ello realizar el depósito que se pedía.

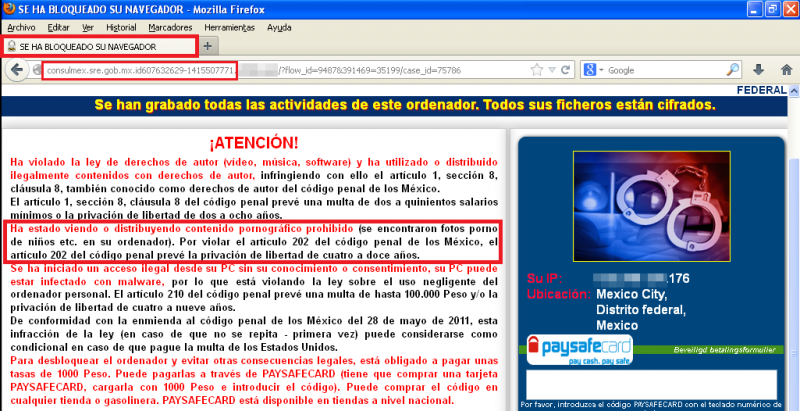

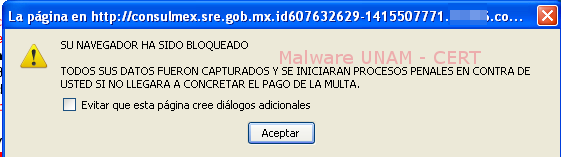

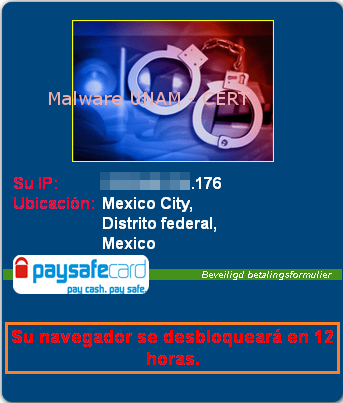

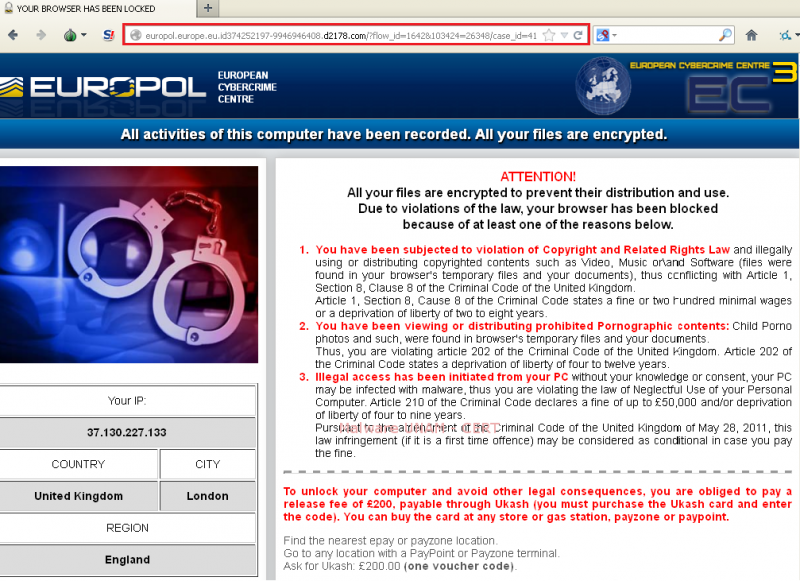

A continuación se muestra una imagen con el contenido principal de la página web.

En el título del sitio web se muestra el mensaje “SE HA BLOQUEADO SU NAVEGADOR”. Por otro lado la URL se genera de forma tal que parece pertenecer a un sitio legítimo del Gobierno Mexicano “consulmex.sre.gob.mx”, sin embargo este solo es utilizado para engañar al usuario.

El texto que se lee en pantalla argumenta las causas por las que el navegador ha sido bloqueado, dentro de ellas se puede leer que se debe a que se han violado los derechos de autor de contenido multimedia así como a que se han visitado sitios web con contenido pornográfico. Del lado derecho de la pantalla se observa la dirección IP del usuario así como su ubicación.

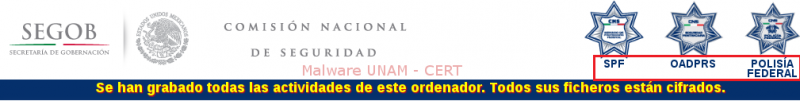

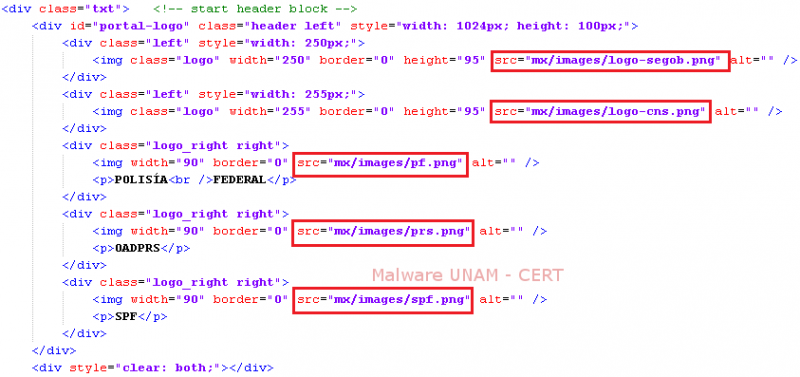

En la parte superior del sitio web se observan las siguientes imágenes.

Es posible observar que el nombre de la Policía Federal se encuentra mal escrito, mientras que la organización SPF no existe en México, estos errores son suficientes para identificar que nos encontramos ante un sitio falso.

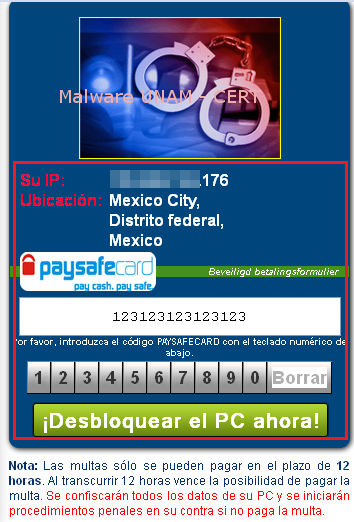

Por otro lado para “desbloquear” el navegador Web se debe de ingresar un PIN que se obtiene al comprar una tarjeta Paysafecard, las cuales permiten realizar la compra de servicios en línea. En la parte inferior de la siguiente imagen se observa el plazo que aparentemente tiene el usuario (12 horas) para realizar el pago correspondiente.

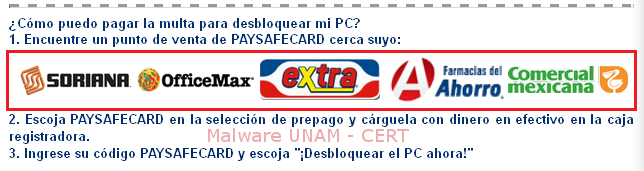

En el mismo sitio se proporciona al usuario las instrucciones y lugares para realizar la compra de la tarjeta de pago.

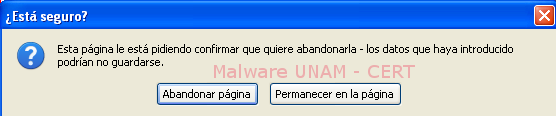

Si se hace caso omiso al sitio y se desea cerrar el navegador Web se muestra un mensaje en pantalla que indica al usuario que si no se realiza el pago se presentaran cargos penales, si se da clic en el botón “Aceptar” se abre un segundo cuadro de diálogo que nos pregunta si deseamos abandonar la página, al seleccionar el botón de “Abandonar página” se vuelve a abrir el mismo cuadro de diálogo por lo cual el usuario no puede cerrar el navegador.

Este comportamiento también se presenta cuando se usa el “Administrador de tareas” para finalizar el proceso correspondiente al navegador Web.

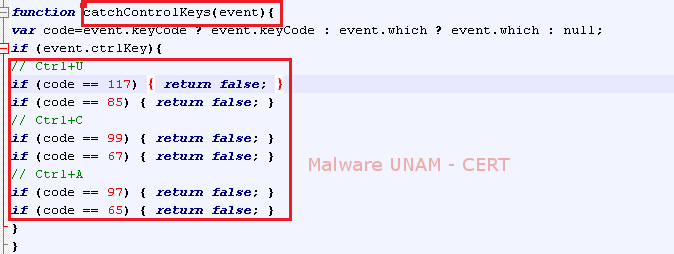

Si se desea analizar el código fuente de la pagina tecleando Ctrl + U o haciendo clic derecho sobre la misma no es posible debido a que estas opciones han sido deshabilitadas por el creador del sitio. Sin embargo, se puede descargar el sitio web y realizar el posterior análisis del archivo obtenido.

En el archivo HTML se logró identificar el código que deshabilita las opciones para poder ver el código fuente (Ctrl + U), seleccionar el contenido de la página (Ctrl + A) y copiar el mismo (Ctrl + C).

El código que se muestra captura los eventos del teclado, en caso de que estos correspondan a las opciones ya mencionadas se regresa el valor de false y con ello deshabilita el uso de las mismas.

También se logró identificar la sección de código HTML que permite la incrustación de las imágenes de las dependencias de gobierno, como se observa estas se encuentran alojadas dentro del mismo servidor ya que hacen referencia a una ruta local.

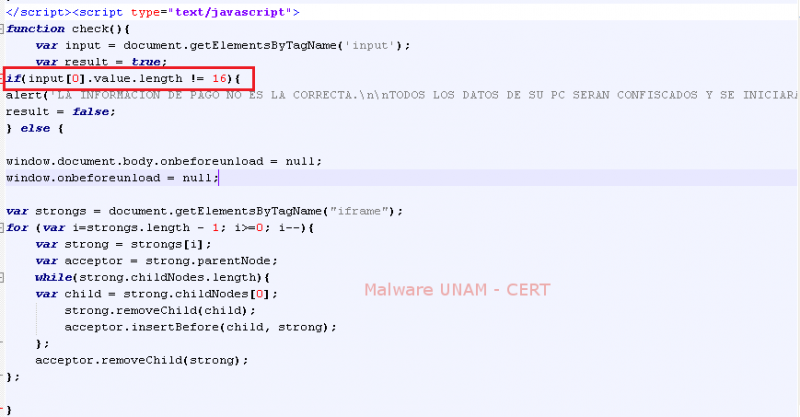

Asimismo se identifico la función que permite la validación del PIN de la tarjeta de pago, el campo donde se ingresa el PIN debe de contener 16 dígitos para que el número lo tome como válido.

Después de proporcionar el número de dígitos adecuado se despliega un mensaje que hace referencia a que el navegador se desbloqueara en 12 horas.

Además el usuario puede cerrar el navegador sin que aparezca ninguna ventana de diálogo y en muchos de los casos después de haber introducido el PIN se realiza una redirección hacia un sitio con contenido pornográfico.

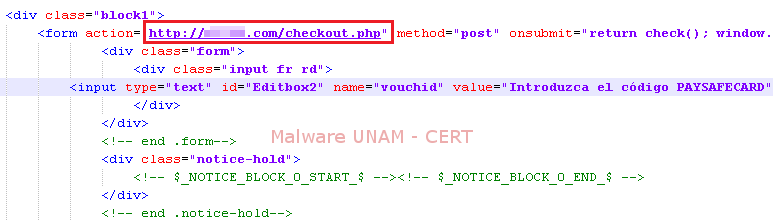

Finalmente se identificó la forma HTML que envía el PIN introducido por el usuario hacia un servidor externo.

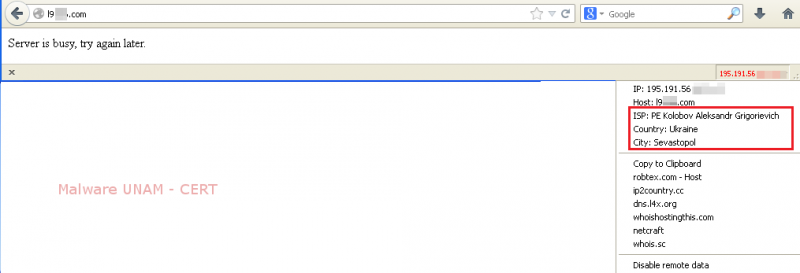

Si se visita el dominio al cual se envían los datos, se despliega un mensaje argumentando que el servidor “se encuentra ocupado”, además tanto este servidor como el que aloja la variante de ransomware se encuentran en Ucrania.

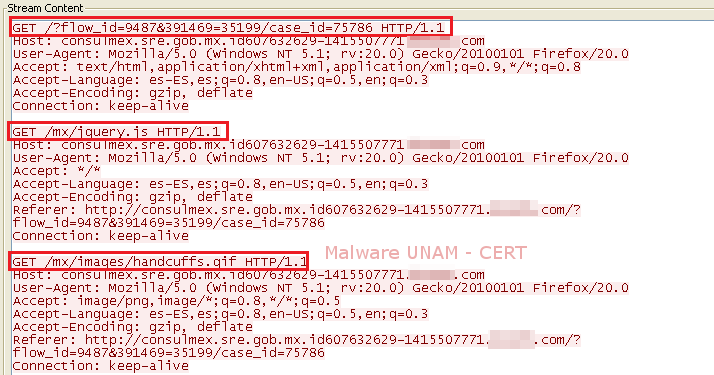

En el análisis de tráfico de red se observaron las peticiones a los archivos necesarios para la correcta visualización del sitio web. Es importante observar que los archivos son descargados desde un directorio que comienza con mx lo cual nos indica que pueden existir diferentes directorios de acuerdo al país desde donde se visite el sitio malicioso.

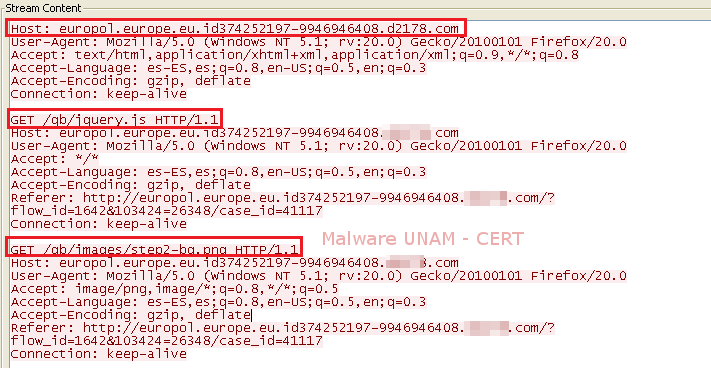

Para comprobar la hipótesis mencionada se hizo uso del navegador Tor con la finalidad de anonimizar nuestra dirección IP y obtener una IP que correspondiera a una ubicación diferente a la de nuestro país. Posteriormente se volvió a visitar el sitio y como se esperaba el ransomware desplegado hacía referencia al país de Gran Bretaña.

}

El trafico de red observado para este sitio se muestra a continuación.

Si se desea terminar el proceso correspondiente al navegador se puede utilizar la herramienta ProcessExplorer, además con la finalidad de evitar acceder al sitio nuevamente se recomienda borrar los datos de navegación.