English

English Español

Español

Ransomware CTB-Locker, propagación masiva

Resumen

La muestra nonchalantly.src se propaga por medio de correo electrónico y tiene comportamiento de tipo dropper y downloader, así inicia una infección por CTB-Locker (Curve Tor Bitcoin Locker). Si un usuario descarga el archivo adjunto y lo ejecuta, se abre un documento en Microsoft Word y descarga el software malicioso identificado como "CTB-Locker", "FileCoder" o "Critroni", que cifra archivos en el equipo comprometido.

Análisis de la muestra nonchalantly.src (downloader)

El archivo nonchalantly.zip adjunto en el correo electrónico, con un "Asunto" que hace referencia de ser un fax, tiene comprimido otro archivo zip con el mismo nombre (nonchalantly.zip). Este último archivo tiene comprimido el archivo ejecutable nonchalantly.src.

Firmas del archivo nonchalantly.src:

Md5: b16594828075b92fcba9e017a65d4436

Sha1:239d03a07798dbcf8f074d0a58d86ea29d0c1c58

Sha256:baecc5361c03673aa0cdb118435dd46dca9e1d106d8bc6997d766ad9a45b1457

Exeinfo PE no identifica si la muestra está empaquetada y tampoco el lenguaje de programación en el cual fue codificada.

El proceso nonchalantly.src inicia el subproceso WINWORD.EXE, lo anterior es para abrir un documento en Microsoft Word como señuelo y desviar la atención del usuario.

A continuación se muestra el documento en Microsoft Word escrito en Alemán:

Con la herramienta RegShot se identificaron dos archivos creados en la ruta de la variable de entorno %temp%:

- nonchalantly.rtf

- temp_cab_3669299.cab (este archivo es creado con un nombre aleatorio cada vez que se ejecuta nonchalantly.src)

El archivo temp_cab_3669299.cab tiene comprimido el documento Reservierungsfax.rtf, que es mismo archivo que nonchalantly.rtf.

La herramienta de análisis RTFscan no detectó shellcode mediante heurística. Este documento es un señuelo utilizado para distraer al usuario de las demás acciones maliciosas.

Las llamadas al sistema registradas en Process Monitor, muestran que el proceso nonchalantly.src extrae el documento nonchalantly.rtf del archivo temp_cab_3669299.cab.

Además, intenta abrir un archivo con letras en idioma Chino en la ruta C:\Windows\ y también donde fue ejecutado intenta abrir la carpeta "veQaNHHu".

Una vez que se le proporcionan la carpeta y los archivos de forma genérica, puede acceder a ellos pero no se apreció actividad significativa con la nueva configuración.

Después de estos cambios, no vuelve a solicitar ni la carpeta ni los archivos sin extensión creados manualmente.

En el tráfico de red capturado, el downloader intenta resolver los siguientes dominios:

· breteau******graphe.com

· jb****tem.fr

· mai******sources.com

· pleiade.****.fr

· sc***pedia.org

· voig***ts.de

Una vez que los resuelve alguno, intenta descargar el archivo pack.tar.gz del servicio web conectándose al puerto 443 (HTTPS).

· https://breteau******graphe.com/***/pack.tar.gz

· https://jb****tem.fr/**/pack.tar.gz

· https://mai******sources.com/a***ts/pack.tar.gz

· https://pleiade.****.fr/pi****test/pack.tar.gz

· https://sc***pedia.org/histo******arts/pack.tar.gz

· https://voig***ts.de/***/pack.tar.gz

A continuación se muestra el tráfico de red capturado con InetSim:

Este archivo que descarga como tipo "data" es el ransomware pero está cifrado el binario.

Firmas del archivo pack.tar.gz:

Md5: 5586ff1db1a92106b13e08a2190ebd17

Sha1: ad69522a3f9a4809d6a01a2c19b894ad36c76a13

Sha256: af9f14d40aaec7cc147f61fbb22d5bc47257cc22d89ab1920b30f86e5bf6d5f9

Para el momento del análisis, VirusTotal indica que 11 de 55 motores antivirus detectan a "pack.tar.gz" como malicioso. A continuación el reporte:

Para el momento del análisis, VirusTotal indica que 43 de 57 motores antivirus detectan a "nonchalantly.src" como malicioso. A continuación el reporte:

Análisis de la muestra sgxxnjk.exe (ransomware)

Al darle salida a Internet, nonchalantly.src descarga el archivo pack.tar.gz.

Una vez realizada la descarga, el downloader ejecuta el archivo generado a partir de pack.tar.gz con un nombre aleatorio numérico. Este último se replica siempre usando un nombre fijo:

· 3188067.exe

· sgxxnjk.exe

A continuación se muestran los procesos del sistema comprometido:

En Process Monitor se muestran las llamadas al sistema de la réplica que realiza el ransomware:

Los archivos generados a partir de "pack.tar.gz" son alojados en la carpeta de temporales. Uno de ellos se genera siempre con el mismo nombre "sgxxnjk.exe" y el otro se genera con un nombre numérico de forma aleatoria en cada infección.

Firmas de los archivos sgxxnjk.exe y 3188067.exe:

Md5: 14c0558c757c93465eccbbd77d58bbf3

Sha1: 6810f392ca6daa1278b0a97629021401c14f3235

Sha256: 7a40f3629cb35aa0030dbe4a4ce294e2cf7ad01eda10ea0f66d910ce35da8aff

Una vez que ejecuta el software malicioso conocido como "CTB-Locker" se inicia el cifrado de diferentes tipos archivos y cambia el fondo de pantalla. Los tipos de archivo que detectamos en nuestro laboratorio son: .py, .txt, .cs, .jpg, .zip, .c, .cpp, .rtf, .cer, .pem, .js, .doc y .pl.

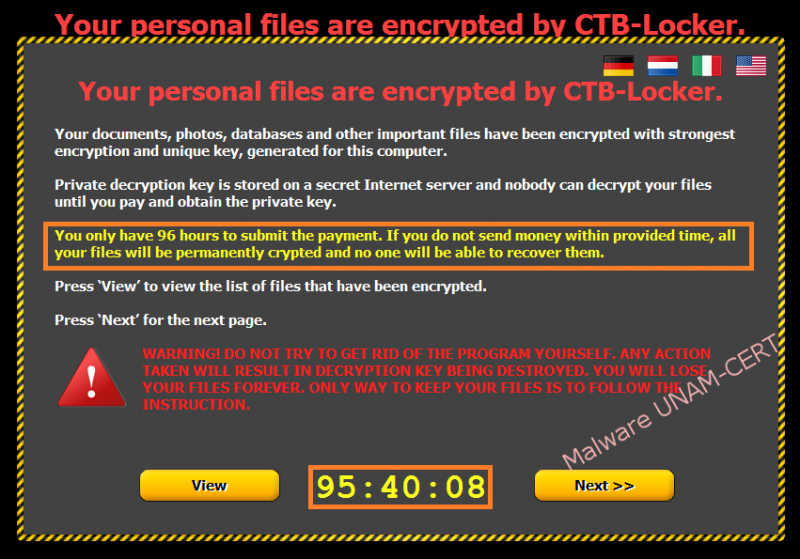

A continuación se muestran las capturas de pantalla de la interfaz que el ransomware muestra a la víctima:

- Tiene un plazo de 96 horas (4 días) para realizar el pago por el rescate de su información antes de que el cifrado sea permanente.

- El usuario puede consultar las indicaciones en alemán, holandés e italiano.

- La interfaz del ransomware le permite realizar una prueba de descifrado con cinco archivos elegidos al azar.

- Una vez que el usuario presiona el botón "Search", se listan los únicos cinco archivos que serán descifrados de manera gratuita. Las indicaciones mostradas en la interfaz son: "no cambiar el nombre de los archivos" o no "eliminarlos".

- Cuando el usuario presiona el botón "Decrypt" la aplicación muestra el mensaje de que los archivos han sido descifrados. Este proceso es con el objetivo de que la víctima compruebe que efectivamente se podrían recuperar sus archivos si realiza el pago.

- El pago por el rescate de la información para esta muestra en particular son tres bitcoins.

- La última pantalla que la interfaz muestra al usuario es una guía de cómo obtener bitcoins.

Es importante recalcar que el pago por el rescate de la información cifrada no garantiza la recuperación de los archivos.

El ransomware crea dos archivos, en nuestro caso "Decrypt All Files hahhrek.txt" y "Decrypt All Files hahhrek.bmp" (la terminación hahhrek es aleatoria), en la carpeta "Documentos" con las instrucciones para realizar el pago.

A continuación se muestra la imagen "Decrypt All Files hahhrek.bmp":

A continuación se muestra el archivo de texto "Decrypt All Files hahhrek.txt":

También crea en algunas carpetas del sistema un archivo HTML con las instrucciones para que el usuario realice el pago.

A continuación se muestra el archivo "gjgfiqa.html":

Para el momento del análisis, VirusTotal indica que 48 de 57 motores antivirus detectan a "sgxxnjk.exe" como malicioso. A continuación el reporte:

El cifrado de archivos por este tipo de amenazas hace prácticamente imposible recuperarlos, por lo que se recomienda a los usuarios y organizaciones tener en cuenta las siguientes medidas preventivas de seguridad:

- - Generar respaldos de su información periódicamente.

- - Si la organización cuenta con una solución de seguridad para servidores de correo, habilitar la funcionalidad de

- filtrado por extensiones para bloquear archivos ".scr" y ".exe".

- - Ser precavido sobre los archivos adjuntos en los correos electrónicos sospechosos.

- - Actualizar las soluciones antivirus, las aplicaciones instaladas en el equipo y el sistema operativo.

¿Quieres saber más?

Te recomendamos estas publicaciones de UNAM-CERT y SANS Institute para mejorar tus prácticas de seguridad:

- Copias de seguridad y recuperación personal