Falso correo electrónico del servicio "tarjetasbubba.com"

El equipo de respuesta a incidentes de seguridad en cómputo UNAM-CERT recibió el reporte de un usuario, en el cual se daba aviso de un supuesto correo electrónico procedente del servicio tarjetasbubba.com. En el cuerpo del mensaje estaban contenidas ligas que descargaban el mismo malware.

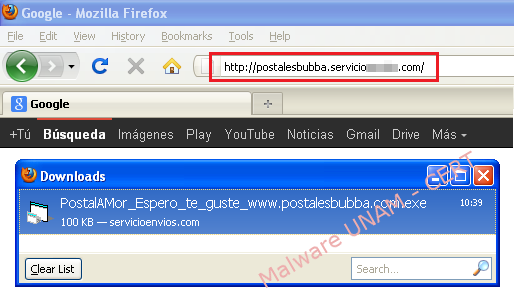

Las descargas se realizaban desde un sitio web malicioso cuyo dominio hacía alusión al servicio "Postales y tarjetas virtuales" de tarjetasbubba.com.

La página del sitio oficial es: http://www.tarjetasbubba.com/

Al ejecutar el malware en un ambiente controlado, levanta un proceso con el mismo nombre del archivo ejecutable: PostalAMor_Espero_te_guste_www.postalesbubba.com.exe

El proceso muestra dos datos interesantes, el primero es en la columna Description de la herramienta Process Explorer, donde se muestra el valor "NetBeans IDE" y el segundo en la columna "Company Name" donde aparece la cadena "Oracle Corporation"

El malware usa el nombre NetBeans intentando hacerse pasar por un proceso válido con el fin de engañar a sus víctimas.

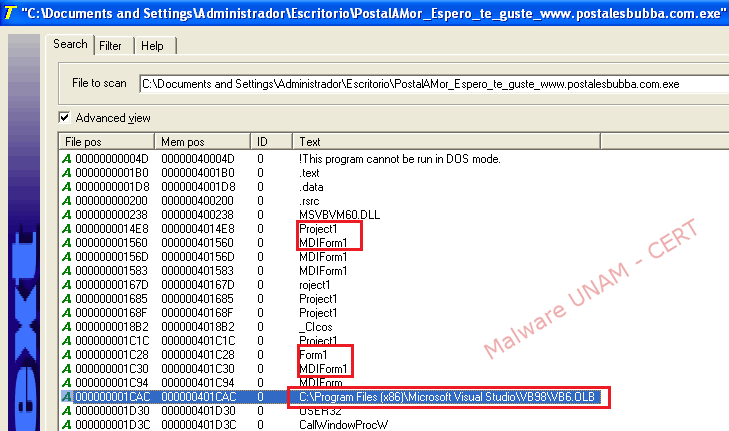

Inspeccionando el archivo ejecutable con las herramientas PEiD y Exeinfo PE, éstas nos muestran que está programado con el lenguaje Visual Basic.

Al realizar un análisis de cadenas se pudo corroborar que el malware estaba programado en Visual Basic con el Entorno de Desarrollo Integrado de Microsoft Visual Studio

Se pudieron extraer otros datos importantes, como la ruta del archivo PDB, el cual se genera durante la compilación del o de los archivos de código fuente y es:

C:\Users\JUNIOR\Desktop\Project1.pdb. Donde también se muestra el usuario de la sesión donde fue creado el software malicioso.

En la codificación del malware, el apartado del Nombre de la Compañía tiene el valor de Oracle Corporation, en la Descripción del Archivo usan el nombre NetBeans IDE en una versión 7.2.0.0.

El Nombre del Archivo Original de la muestra maliciosa es "netbeans.exe".

La muestra crea un archivo ejecutable "svchosts.exe" en la ruta C:\Documents and Settings\Administrador\Datos de programa. Y para mantener asegurada la ejecución de dicho archivo en cada inicio del sistema, genera la llave de registro "Google Inc". Este nuevo archivo ejecutable que intenta hacerse pasar por un proceso legítimo de Windows, no realiza ninguna acción maliciosa.

Al consultar la firma del archivo malicioso "PostalAMor_Espero_te_guste_www.postalesbubba.com.exe" en el servicio VirusTotal, no arrojó ningún registro. Lo que implica que hasta el momento de esta redacción, ningún servicio era capaz de detectar esta amenaza como maliciosa.