Falsa actualización de Java abre una puerta trasera en Windows

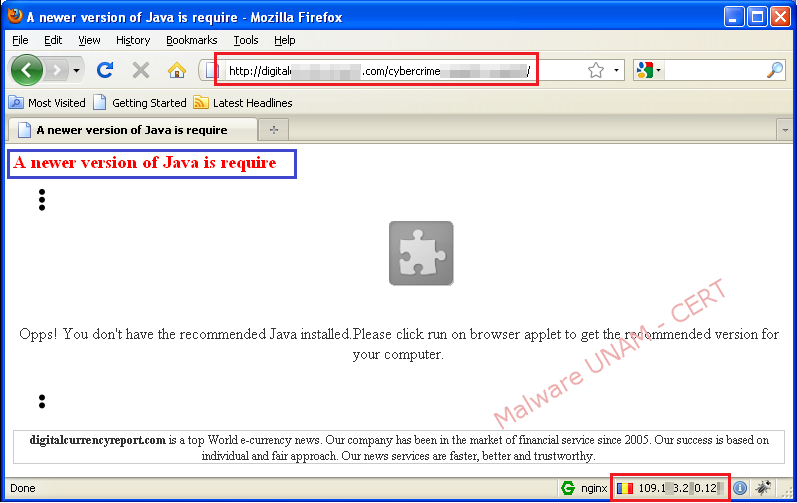

El UNAM-CERT recibió la notificación de un sitio web sospechoso que incitaba a realizar la supuesta instalación de la nueva versión del software Java.

Durante los últimos días, el tema de las actualizaciones del conocido software de Oracle se ha mantenido en boca de todos, tanto de profesionales de TI como de usuarios de todo el mundo, debido a las recientes fallas de seguridad que han salido a la luz y que exponen la seguridad de los usuarios.

El sitio web alojado en Rumania, contenía una liga que al ser seleccionada, ejecutaba un applet con el nombre: javaupdate11

Los applets son programados en lenguaje Java, pueden integrase en archivos HTML como un elemento más de las páginas web y ejecutarse en los navegadores.

Cualquier usuario que no tomara las suficientes precauciones y decidiera presionar el botón “Ejecutar”, comprometía su equipo en ese mismo momento.

Los apples necesitan del plugin de Java instalado en los navegadores web y se inician cuando la Máquina Virtual de Java (JVM) está en funcionamiento.

Por lo anterior, el proceso del navegador "firefox.exe" levanta el proceso legítimo de "Java".

Una vez establecida la conexión se ejecuta el archivo javaupdate11, el cual descarga y ejecuta el archivo "up1.exe".

La descarga se realiza desde el mismo sitio que aloja el applet.

Posteriormente se realiza la descarga de un archivo más, con el nombre "up2.exe".

Después de varios segundos el programa en ejecución "up1.exe" abre el puerto 8000 en modo escucha, dejando junto con ellos, en el equipo infectado, una puerta trasera (backdoor).

Se realizó la prueba de concepto (PoC) de cómo el autor del malware podría obtener la interfaz de línea de comandos (CLI) de sus víctimas.

Finalmente, en cuanto a la actividad de procesos, es descargado y ejecutado el archivo "igfxtray.exe", dicho proceso, establece una conexión de red con un servidor remoto al puerto 3360.

La conexión establecida, durante el tiempo que se realizó el análisis, no generó tráfico de red malicioso.

En cuanto a la actividad en el registro, la muestra crea una llave con el nombre "SunJavaUpdateSched" para mantener la ejecución del binario "svchost.exe" en cada inicio del sistema.

Cabe mencionar que el archivo "svchost.exe" no realiza ningún tipo de actividad maliciosa.

A continuación se muestran el reporte generado por la herramienta RegShot de los archivos creados a partir de la infección:

Durante el proceso de infección, se realizaron modificaciones a los archivos de configuración del navegador Firefox. Uno de ellos es el archivo JavaScript "prefs.js" donde se almacenan las preferencias de la sesión de un usuario. Otro archivo es "sessionstore.js" que almacena las pestañas y ventanas abiertas.

Las carpetas creadas se muestran a continuación:

Una vez analizada la actividad de red y de procesos generados por el malware, se procedió a descargar el sitio web malicioso.

Solo se obtuvieron dos archivos, "index.html" y "javaupdate.class".

En el código HTML, que mostraba la página de inicio del sitio web malicioso, se pueden apreciar los mensajes que el autor del applet usaba para engañar a sus víctimas.

También es posible identificar la etiqueta <applet> usada para cargar el código "javaupdate11.class".

Decompilando el archivo class se puede ver el código fuente del archivo original en Java "javauodate11.java"

El autor del malware forma la URL, para iniciar la descarga una vez que ha conseguido infectar a un usuario. La dirección completa de la descarga se almacena en la variable "str7" que posteriormente es pasada a la función "download()".

Un par de horas más tarde, el sitio web que alojaba el applet de Java, cambió el código HTML para mostrar solamente el siguiente mensaje:

Finalmente se consultó el servicio VirusTotal, en donde se obtuvo el siguiente reporte:

Se hace la recomendación a todos los usuarios de tener extrema precaución al visitar sitios web que contengan indicaciones de instalar la última versión de algún software, por lo general los engaños van enfocados a complementos de los navegadores, como por ejemplo: Adobe Flash Player, Java Runtime Environment, Adobe Shockwave Player, etc. Aplicar sentido común en estas situaciones puede ayudar a prevenir infecciones por malware.

En ciertas ocasiones este tipo de software, con sus respectivas actualizaciones, si son necesarios para visualizar las animaciones en los navegadores, en este caso se debe descargar el software desde los sitios web oficiales.