Correos electrónicos maliciosos invitan a usuarios a descargar malware

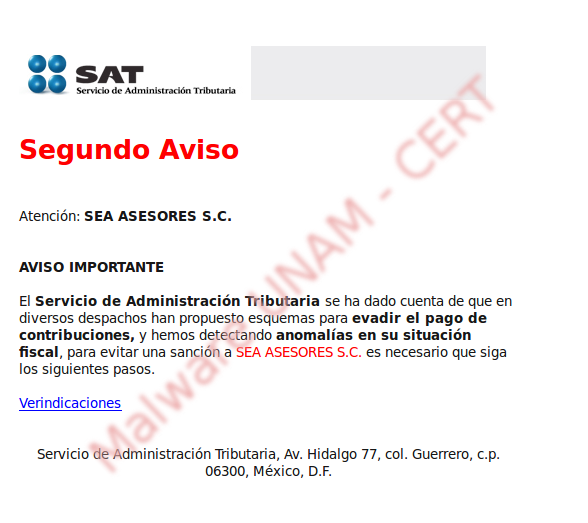

En estos días se ha estado propagando un supuesto correo electrónico del SAT (Servicio de Administración Tributaria), el cual, por medio de engaños, invita a los usuarios a descargar un archivo donde se encuentran indicaciones para no ser sancionado por las aparentes anomalías en la situación fiscal empresarial.

Comentaron que este correo únicamente fue enviado a empresas o pequeñas empresas mexicanas.

Al hacer clic en la liga Verindicaciones, nos dirige a una página ajena a la secretaría de hacienda, sin embargo, contiene las iniciales de la Secretaría de Hacienda (shcp) en la liga, pero el sitio se encuentra alojado en España.

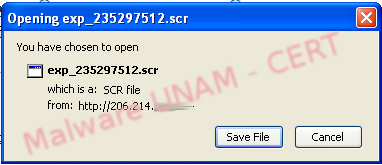

Cuando visitamos dicha liga, invita a descargar un archivo de nombre exp_235297512.scr, el cual, al guardarlo en el equipo, se muestra con un ícono exactamente igual al de una aplicación de Microsoft Word.

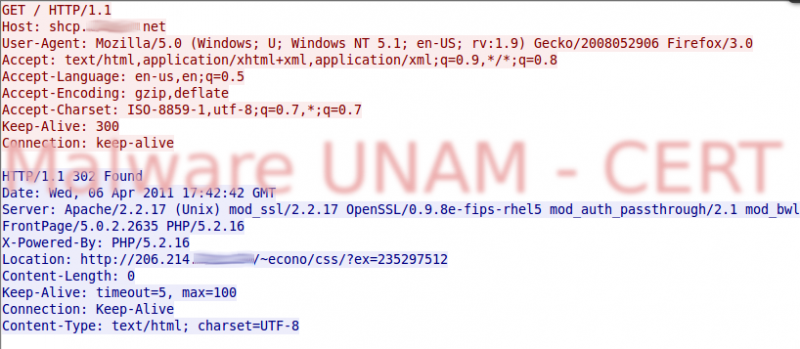

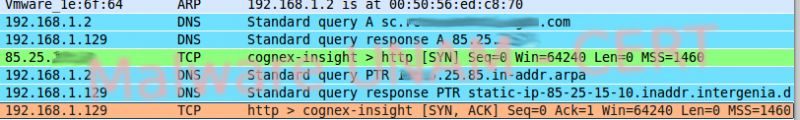

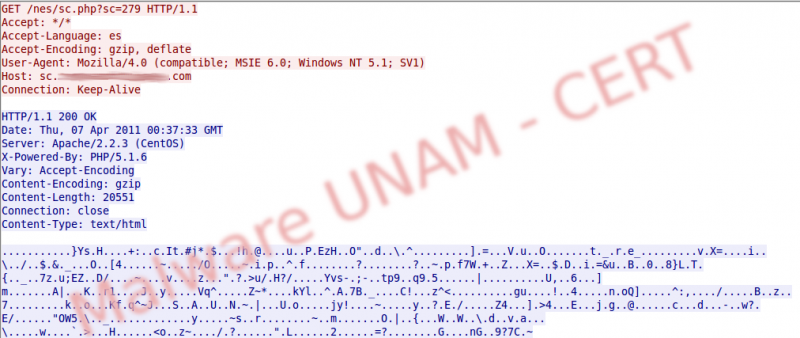

El tráfico que capturamos fue el siguiente:

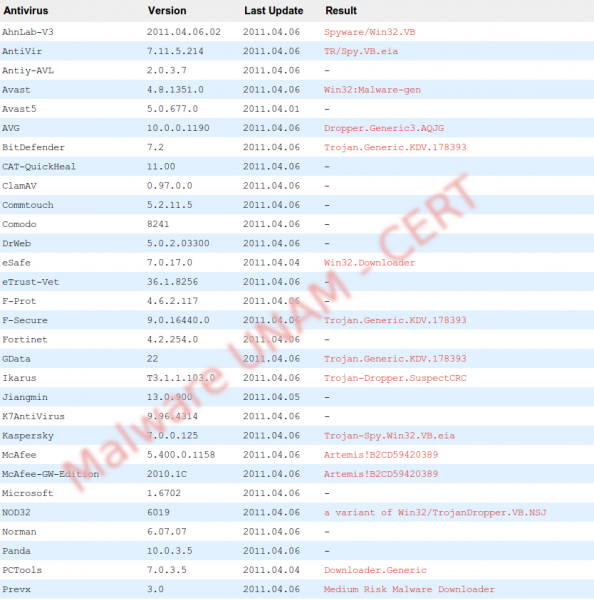

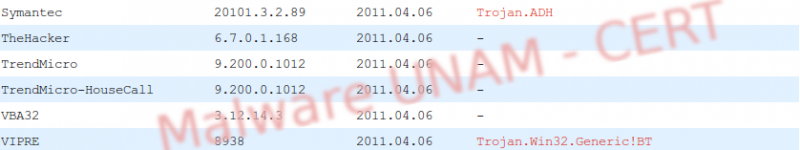

La muestra es reconocida por 22 motores antivirus como un Downloader.

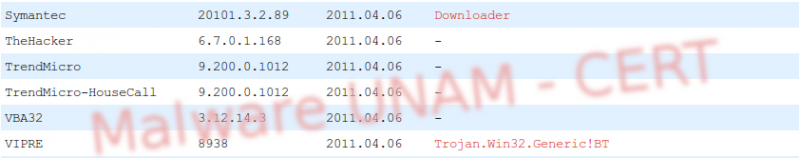

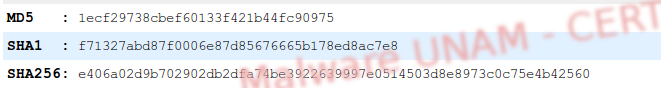

Sus firmas digitales son las siguientes:

La muestra comienza su ejecución modificando las siguientes llaves de registro:

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\Cache HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\Directory HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\Paths HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path1\CachePath HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path2\CachePath HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path3\CachePath HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path4\CachePath HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path1\CacheLimit HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path2\CacheLimit HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path3\CacheLimit HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Cache\Paths\path4\CacheLimit HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\Cookies HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\History HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\Common AppData HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\AppData HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\MigrateProxy HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyEnable HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyServer HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyOverride HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\AutoConfigURL HKLM\SYSTEM\ControlSet001\Hardware Profiles\0001\Software\Microsoft\windows\CurrentVersion\Internet Settings\ProxyEnable HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connections\SavedLegacySettings KCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProxyBypass HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\IntranetName HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\UNCAsIntranet HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProxyBypass HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\IntranetName HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\UNCAsIntranet

Para posteriormente descargar de internet un archivo html y alojarlo en los archivos temporales de internet.

C:\Documents and Settings\[Usuario]\Configuración local\Archivos temporales de Internet\Content.IE5\07W9UVAL\archivo[1].htm

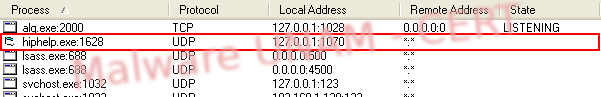

Igualmente, crea un archivo en la carpeta temporal de internet C:\Documents and Settings\[Usuario]\Configuración local\Temp\hiphelp.exe, el proceso exp_235297512 abre el puerto UDP 1067 y lo deja en escucha.

El proceso exp_235297512.scr ejecuta hiphelp.exe y lo deja en memoria.

C:\Documents and Settings\[Usuario]\Configuración local\Temp\hiphelp.exe

Posteriormente, el proceso exp_235297512.scr termina y deja su lugar a hiphelp.exe y a reg.exe; hiphelp realiza una petición http a un sitio externo comenzando con tráfico DNS preguntando por el sitio dicho sitio.

Para después descargar un archivo en gzip.

El archivo hiphelp.exe es reconocido por 17 motores antivirus.

Sus firmas digitales son las siguientes:

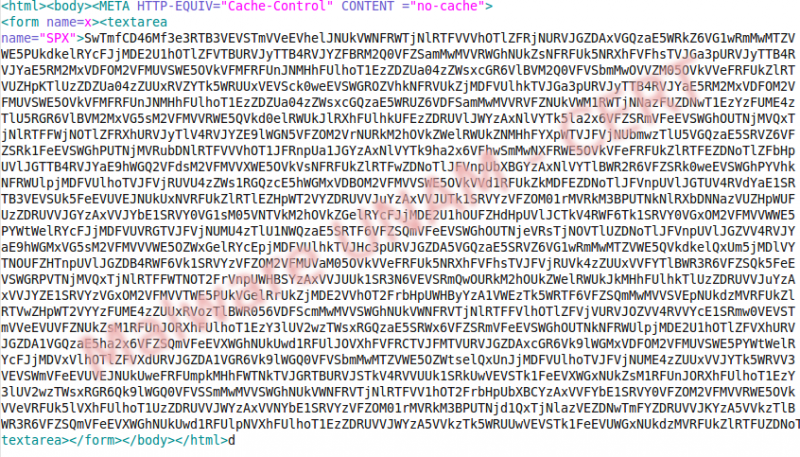

El archivo descargado en formato gzip contiene un documento html el cual lo aloja en la carpeta temporal de internet, este documento contiene tags propios de un documento html, lo extraño es que en el tag textarea, agrega una cadena de números y letras, como si fuera una llave.

El proceso hiphelp.exe se mantiene en memoria con un puerto UDP en escucha.

Otro archivo que crea exp_235297512.scr es reg.exe, el cual lo aloja en los archivos temporales de Internet junto con hiphelp. El proceso reg.exe es el encargado de modificar las llaves de registro para garantizar que el archivo hiphelp se ejecute cada que inicie el sistema.

SetValueKey C:\Documents and Settings\[Usuario]\Configuración local\Temp\reg.exe ->

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ayuda

SetValueKey C:\Documents and Settings\Administrador\Configuración local\Temp\hiphelp.exe ->

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\Common AppData

SetValueKey C:\Documents and Settings\Administrador\Configuración local\Temp\hiphelp.exe ->

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\AppData

SetValueKey C:\Documents and Settings\Administrador\Configuración local\Temp\hiphelp.exe ->

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\MigrateProxy

SetValueKey C:\Documents and Settings\Administrador\Configuración local\Temp\hiphelp.exe ->

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyEnable Este archivo es reconocido por 11 motores antivirus.

Contiene las siguientes firmas digitales.

Estuvimos monitoreando esta muestra por un día entero pero no realizó otro comportamiento malicioso, sin embargo usuarios comentaron que en un portal bancario les solicitaba información extra de la que comúnmente pide. Por lo tanto realizamos un análisis más profundo depurando el proceso hiphelp.exe que es el proceso que queda en memoria.

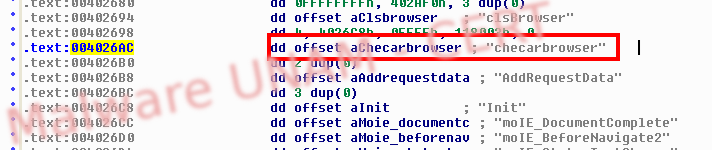

En un análisis de cadenas encontramos algunas que nos hacen pensar que el proceso esta monitoreando el explorador web así como la captura y envío de información.

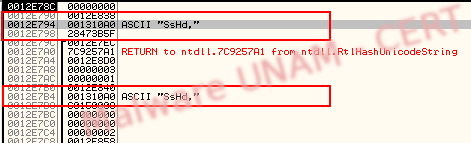

Además, al estar depurando el código en tiempo de ejecución pudimos observar varias instancias de un probable servicio sshd que ejecuta por medio de un Timer.

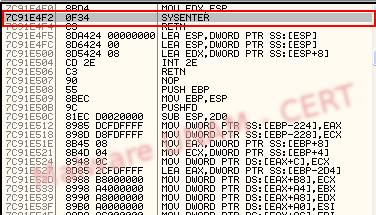

Estuvimos monitoreando el proceso hiphelp.exe y el tráfico generado en el equipo pero no volvió a realizar petición alguna hacia sitios externos, el proceso queda en el segmento de memoria 7C91E4F2.

Por lo que pudimos analizar este malware probablemente este inyectando código html en la página del banco afectado para posteriormente, en un tiempo programado por el atacante, enviar esa información por medio de ssh al sitio del ladrón, usando para esto la llave descargada en el tag textarea del archivo html.

Es por ello que vemos referencias a sshd en el código hiphelp, así como es posible ver varios timers en el código.

Comentarios

No solo a empresas

Este correo no solo le llego a empresas, tengo 2 que le llegaron a clientes, y lo curioso, o lamentable es que vienen personalizados, son personas fisicas, es a cuentas validas y con nombres validos.!!

Saludos.

DARC

GDL MEX.