English

English Español

Español

Bot IRC alojado en dominio de Chile

Resumen

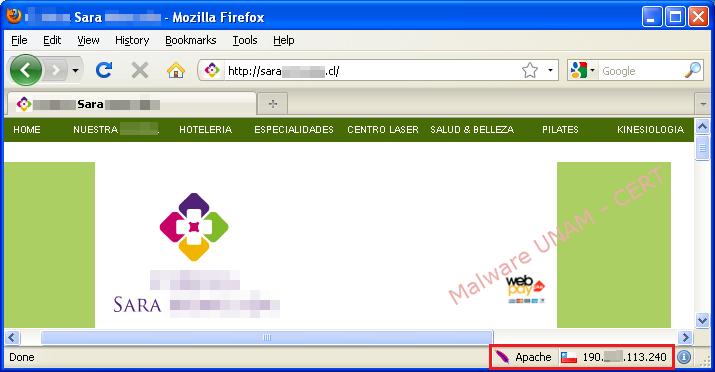

El siguiente análisis corresponde a la muestra "12-02-14.exe" que tiene por firma md5 "662c88a83f170cc138881b5dc1711a4f". Era propagada mediante enlaces en correos electrónicos que una vez consultados descargaban el archivo malicioso alojado en un sitio web de Chile. El software malicioso es un bot IRC, los cuales esperan pasivamente las ordenes del C&C (Command and Control).

La muestra se ejecutó en un ambiente controlado sin salida a Internet, inició el proceso "12-02-14.exe" con identificador 312 en nuestro caso, posteriormente se inicia un subproceso con el mismo nombre y PID 1176. El subproceso pasa a ser el programa en ejecución principal e inicia un último subproceso con PID 396 antes de que finalicen su ejecución. También se puede observar en la sección Company Name la cadena "RackCoop".

La muestra intenta resolver cuatro dominios:

- api.wipmania.com

- 8**h.biz

- 1**o.biz

- 1**f.eu

El sitio web api.wipmania.com se trata de un servicio público que devuelve la dirección IP pública de quien realiza la solicitud.

Los cambios en el sistema de archivos fueron:

- Creación del archivo "test09848.exe" en la carpeta "Temp".

- Eliminación del binario que se ejecutó inicialmente, en nuestro caso en el Escritorio de Windows.

A continuación se muestra el archivo "test09848.exe" en la ruta:

C:\Documents and Settings\Administrador\Configuración local\Temp\

Al obtener las firmas md5 y sha1 de ambos archivos se concluye que se trata de la misma muestra.

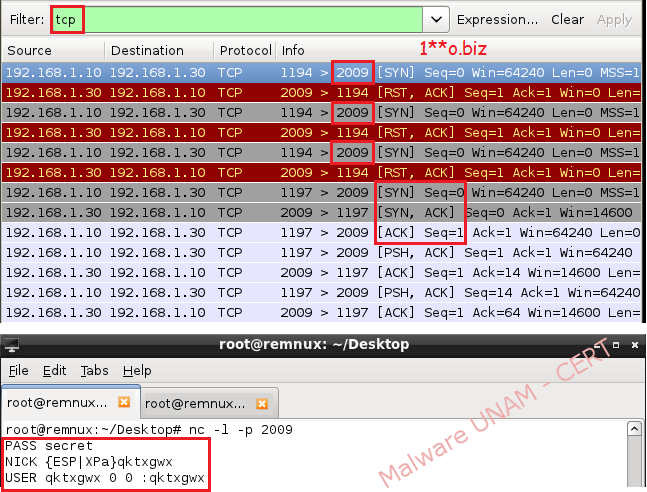

Se proporcionaron los dominios para obtener más información sobre el puerto y servicio que solicitaba el malware. Sin embargo, las peticiones de sincronización eran hacia el puerto 2009, por lo que se procedió a abrir dicho puerto con la herramienta NetCat.

El tráfico generado por el equipo comprometido corresponde a una comunicación IRC.

Para averiguar más sobre el bot se le proporcionó acceso a Internet, se estableció una conexión TCP desde una instancia del proceso "explorer.exe" troyanizada al servicio api.wipmania.comcon la finalidad de construir el NICK para el equipo infectado.

Una segunda instancia del proceso "explorer.exe" troyanizada establece una conexión con el C&C al puerto 2009 con los siguientes datos:

Contraseña: secret

Nick: n{MX|XPa}ptjdilo (MX corresponde al país y XP al sistema operativo infectado)

Usuario: ptjdilo

El bot se une al canal "##ini" con la contraseña "secret". Posteriormente usa el comando "!up" para descargar el archivo "6028_2.exe" con firma md5 "c61531819b9c9db6afa02c41fb50dd9f". Sin embargo, el equipo infectado avisa de un error al no coincidir la firma md5 del archivo descargado recientemente con "9E2552EF57F967EEA57757072740B1A1".

A continuación se muestra la descarga del archivo "6028_2.exe":

Al descargar manualmente el archivo "6828_2.exe" se puedo comprobar que su firma md5 corresponde a "c61531819b9c9db6afa02c41fb50dd9f ".

Para obtener el dominio de la dirección IP al cual se conecta el bot se puede utilizar el comando nslookup:

small********fordads.biz

El binario "12-02-14.exe" está programado en Visual Basic:

Dentro de la información del archivo "12-02-14.exe" se puede observar el valor "RackCoop" para "CompanyName" y el nombre original del archivo es "pri.dll".

Para el momento del análisis, VirusTotal indica que 8 de 49 motores antivirus detectan a "12-02-14" como malicioso. A continuación el reporte:

El archivo que se descarga por ordenes del C&C también está programado en Visual Basic.

En la información de la versión del binario "6028_2.exe" tiene asignado el valor "Microsoft" en "CompanyName" y el nombre original del archivo es "MyWizard.exe".

Finalmente, VirusTotal indica que el archivo "6028_2.exe" es detectado solo por dos motores antivirus como malicioso. A continuación el reporte:

Al ejecutar el archivo "6028_2.exe" muestra un comportamiento similar al binario "12-02-14.exe". Se replica en la carpeta "Temp" y trata de resolver los mismos dominios.