En días pasados, un administrador nos envió una muestra proveniente de una aula de cómputo para su análisis. Ésta se había estado propagando a través de dispositivos USB y hasta esa fecha no había sido detectada por los antivirus instalados.

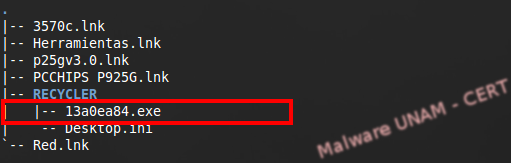

Nos proporcionó la muestra tal y como la encontró en los dispositivos de almacenamiento removibles, por lo regular, este tipo de malware se aloja en una carpeta llamada RECYCLER (generalmente funge como papelera de reciclaje del dispositivo, se encuentra oculta y con permisos especiales) la estructura del directorio creada era la siguiente:

El nombre del malware en el dispositivo era 13a0ea84.exe, sin embargo, este tipo de denominaciones hacen pensar que se trata de algún algoritmo para generar nombres aleatoriamente.

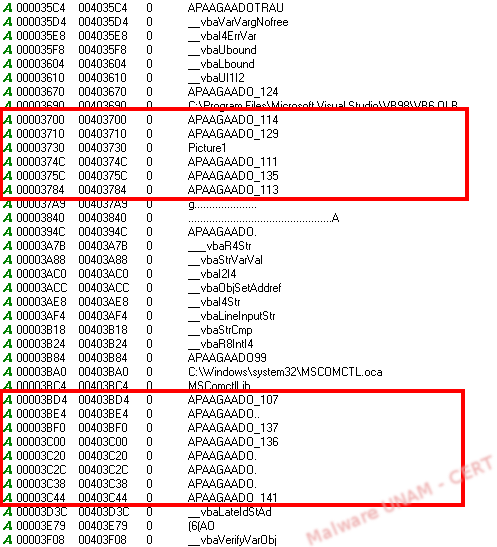

La muestra no se encuentra empaquetada por alguna herramienta, y por las cadenas encontradas es posible ver que fue programada con VisualBasic. Algunas de las cadenas que encontramos en texto claro, fueron APAAGADO, seguido de un número.

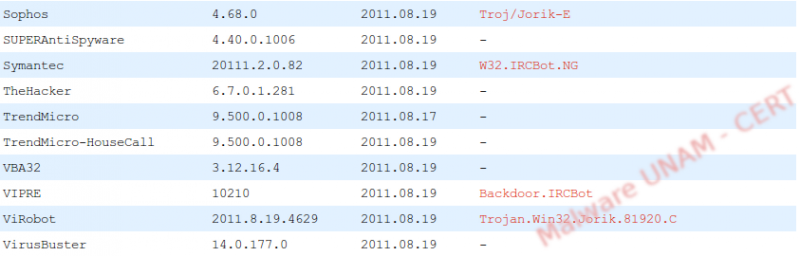

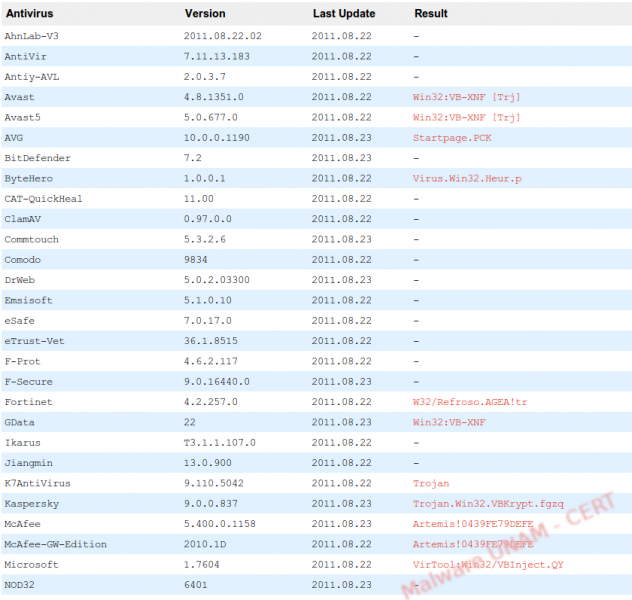

El archivo fue identificado como malicioso por 16 motores antivirus.

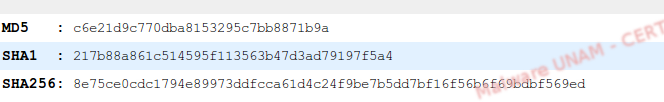

Sus firmas digitales son las siguientes:

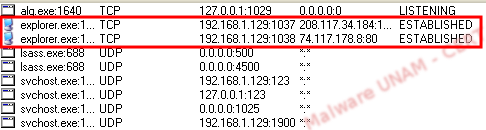

Al ejecutar, la muestra creó el proceso 13a0ea84.exe. Posteriormente, ese proceso modificó la llave de registro HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\AppData, finalizando el proceso iniciado. En ese momento, el ejecutable Explorer.exe fue inyectado por bibliotecas maliciosas para dejarlo como un proceso troyanizado y con comportamiento malicioso.

Explorer copió el archivo original que teníamos en un inicio, 13a0ea84.exe a C:\Documents and Settings\[Usuario]\Datos de programa\Rmpspj.exe, el nombre lo generó aleatoreamente, pues en otra ocasión creó el nombre de Ldxaxl.exe.

Además, agregó la siguiente entrada en las llaves de registro: HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Rmpspj.

Posteriormente, borró el archivo malicioso de su ubicación original, particularmente en nuestro análisis, habíamos colocado la muestra en el escritorio, así que eliminó dicho archivo de esa localización.

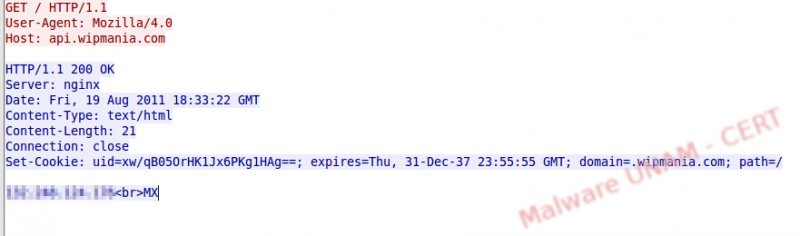

Inmediatamente, comenzó a realizar peticiones DNS hacia el sitio api.wipmania.com, el servicio de wipmania es usado para localizar la zona geográfica de una dirección IP.

Después, realizó dos peticiones DNS hacia los sitios

kmurfud.com y

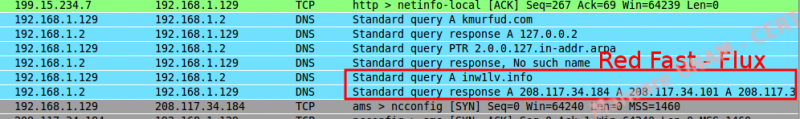

inw1lv.info, en la primera, el sitio se encuentra alojado en Florida EU, en la segunda, se trata de una red

Fast Flux, donde se aloja el C&C de la botnet.

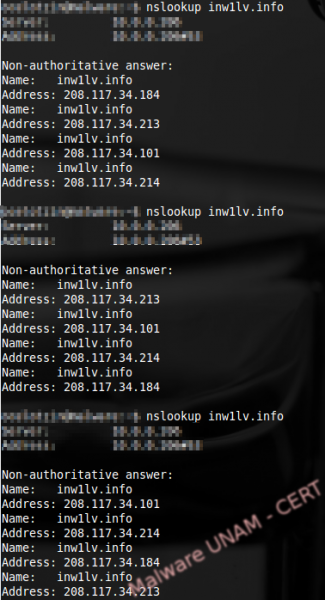

Es posible darse cuenta de que se trata de una red Fast – Flux porque al momento de querer resolver el nombre del host con el comando nslookup regresa varias direcciones IP en diferente orden, como se muestra en la imagen:

El tráfico capturado de la botnet fue el siguiente, además de conectarse al canal ##center, descarga software con el fin de comprometer aun más al equipo.

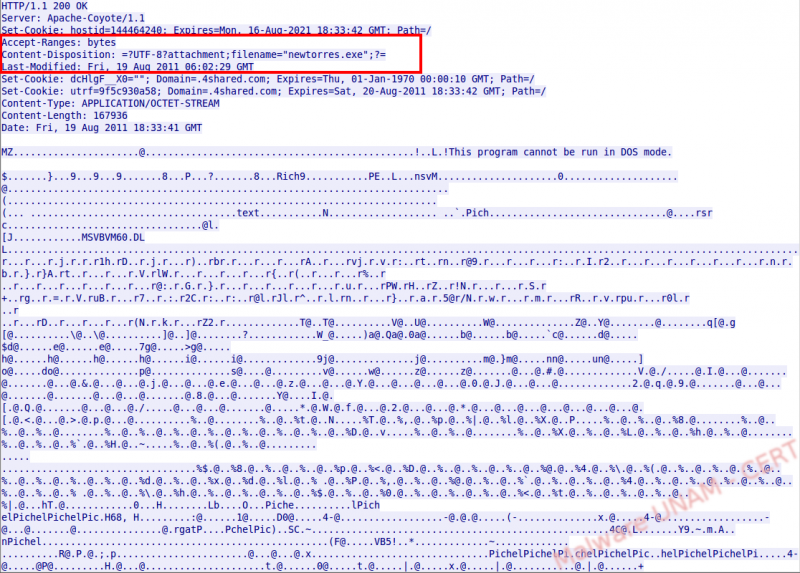

El primer archivo ejecutable descargado se llamó newtorres.exe, obtuvimos el archivo del tráfico capturado.

Al enviarlo a motores antivirus, 13 soluciones lo detectaron como malicioso.

Sus firmas digitales son las siguientes:

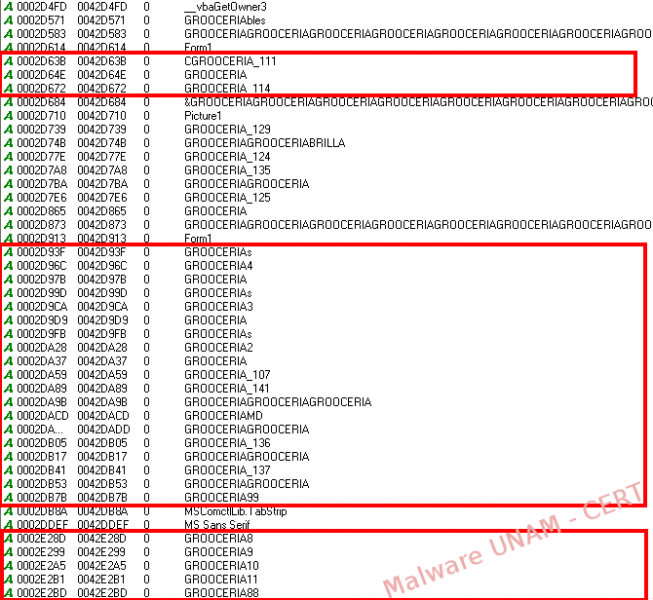

Durante el análisis de cadenas de esta muestra fue posible ver las cadenas GROCERIA seguido de un número.

Cuando la muestra se ejecutó en el equipo, volvió a tener un comportamiento similar a su antecesor. Con ayuda de la api de wipmania obtuvo la posición geográfica por medio de la dirección IP del equipo infectado, hizo peticiones DNS hacia la red Fast – Flux para después conectarse a la botnet.

Por un momento no hubo ningún tipo de actividad, ni si quiera se conectaba algún canal en el servidor C&C, sin embargo, al estar monitoreando vimos por fin la conexión al canal y la comunicación, donde se mostró un probable ataque de pharming en los equipos controlados por el IRC.

Sin embargo, el archivo de hosts en el equipo no fue modificado y el sitio phishing aún no se encontraba activado, pese a que la dirección IP se encontraba activa y con un servicio http al momento de realizar este análisis.

Esta muestra trató de bajar dos archivos más, robertiniii.exe y fdbfdf542.exe del sitio 4shared, pero los archivos no se encontraban disponibles.

Como la muestra anterior, se borró del sitio original y se copió en C:\Documents and Settings\[Usuario]\Datos de programa\Rmpspj.exe con un nombre aleatorio.

Se agregó a las llaves de registro con el nombre HKCU\Software\Microsoft\Windows\CurrentVersion\Run\

Finalmente, el proceso explorer resultó inyectado con bibliotecas maliciosas, siendo éste el que realiza la actividad de conexión a la botnet.

Este comportamiento en botnets ya lo habíamos visto el año pasado en los reportes del

12 de abril,

5 de mayo y

9 de mayo del 2010, es un tráfico muy similar y el uso de la api de wipmania, la diferencia es que ahora el autor se encuentra manejando redes Fast-Flux para controlar su C&C en este tipo de redes es muy difícil dar de baja el servidor C&C, ya que continuamente, se encuentran cambiando de dirección IP así como de posición geográfica.

Además, cabe mencionar que este malware es muy regional y el autor continuamente está actualizando sus muestras por lo que el software antivirus no lo detecta satisfactoriamente.

Comentarios

Virus REcycler

Buenas tardes.

Desearía saber si hay alguna manera de eliminarlo ya que tengo ese virus en dos memorias USB .una desktop y una lap top.

Muchas gracias.

Rw. Virus REcycler

Puedes deshabilitar la característica de ejecución automática en Windows para que las memorias externas que insertes no infecten a los equipos. Como mencioné en la publicación, el autor del malware está actualizando continuamente sus muestras y se trata de una botnet local (México) por lo que los motores antivirus no lo estan detectando. Te recomiendo ejecutar la herramienta gratuita malwarebytes, esta herramienta tiene una buena detección heuristica por lo que probablemente desinfecte tus equipos.

hector b.a.

Saludos, tenia este mismo virus, Malwarebytes no lo detecto me detecto otros pero ese no, Kaspersky 9.0.0.736 lo detecto pero no lo podia eliminar, solo lo pude eliminar con Trojan Remover..... si de casualidad tambien les modifica sus paginas de inicio en los navegadores ó los desinstala como en mi caso el Internet Explorer, una vez que terminen de quitar los Virus usen IniRem 3.0 en modo seguro para arreglar el problema de los navegadores

suerte

Tremendamente afectado por el Recycler/13a0ea84.exe

Hola Anónimo, respondo tu inquietud no por tener la respuesta que ambos solicitamos; sino para brindar solidaridad a alguien quien tiene un lío semejante o peor que el mío; pero, la verdad que me acosa es brutal: tengo bloqueada dos carpetas claves de mi proyecto de vida: Una donde está el material (y allí solo allí) de la tesis que asesoro a unas niñas que cursan su maestría; en tanto en la otra tengo material de construcción propia acerca de mi trabajo sobre desarrollo educativo regional en correspondencia a mi vinculación laboral con la Secretaría de Educación de Riohacha.

Sin crear más del pánico que nos ha encendido este malware, estoy urgido de una colaboración al respecto.

VIRUS

Quitarlo de las memorias: te metes en “winzip” buscas desde hay tu USB buscas la carpeta recycler borras los archivos que estén en ella sin abrirlos y también borras las carpetas que estén en lo memoria como acceso directo .ink y listo memoria limpia. Para volver a ver tus archivos también los puedes recuperar desde el mismo winzip hay los puedes ver y copiarlos para no perderlos. Espero les ayude.

Para eliminarlo y recuperar datos

Quitarlo de las memorias: te metes en “winzip” buscas desde hay tu USB buscas la carpeta recycler borras los archivos que estén en ella sin abrirlos y también borras las carpetas que estén en lo memoria como acceso directo .ink y listo memoria limpia. Para volver a ver tus archivos también los puedes recuperar desde el mismo winzip hay los puedes ver y copiarlos para no perderlos. Espero les ayude.

respuesta

este virus solo se puede ver u identificar con el simbolo del sistema, le escribes la direccion y la herramienta lo identificara como un programa que no es de windows, asi lo identificas y posteriormente lo eliminas

recuperar datos

acabo de pasar lo mismo con unas carpetas de 5 clientes mios en memorias USB afectadas por esto lo que logre hacer fue restaurar las carpetas que ya no aparecian en la memoria desde mi antivirus que las habia bloqueado, una vez ahi entrar a las mismas y copiar la info a mi disco duro en una carpeta de nombre diferente una vez ahi ya no son afectadas ni bloqueadas, formatear la USB y despues el equipo, asi logre recuperar la info espero les sea util

Cómo deshacerse de esta cosa.

Hola

Desafortunadamente yo sufrí el mismo problema, una memoria USB... al detectarla mi antivirus al parecer falló el proceso de limpieza / cuarentena.

Decidí formatear la memoria USB, pero el sistema bloquea el intento normal para darle formato desde la interfaz gráfica de windows... tuve que hacerlo desde la consola de MS-DOS, y aún así me decía que había procesos asociados, forcé el cierre de los mismos y sólo así me aseguré de que estuviese 100% limpia... sin embargo al volver a conectarla automáticamente me creaba las carpetas RECYCLER... dentro de las cuáles viene oculto este malware... por lo que entendí que al haber fallado el proceso del antivirus... ya estaba copiado en mi disco duro.

Otro síntoma de que ya estaba infectada mi computadora fué que al tratar de buscar información acerca del virus original reportado por el antivirus no podía acceder a las páginas de Symantec, McAfee, Kaspersky, etc. con ninguno de los navegadores instalados. Pensé que era una extraña coincidencia y verifiqué al mismo tiempo en otras dos computadoras que aún no habían sido infectadas.

Tal como describe este documento... el archivo se copia al folder

C:\Documents and Settings\[Usuario]\Datos de programa\[Nombre de archivo aleatorio].exe C:\Documents and Settings\[Usuario]\Application Data\[Nombre de archivo aleatorio].exe

Agregó la llave de registro HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\[Nombre de archivo aleatorio]... intenté varias veces eliminar la llave de registro, pero solo era eliminada por unos minutos antes de restaurarse debido a que el archivo malicioso no era removido aún.

Ingresé al siguiente link >> http://www.forospyware.com/t391413.html

Les adjunto el siguiente log...

MalwareBytes (Elimina el archivo autocopiado)

Malwarebytes' Anti-Malware 1.51.1.1800

www.malwarebytes.org

Database version: 7666

Windows 5.1.2600 Service Pack 3 (Safe Mode)

Internet Explorer 8.0.6001.18702

9/7/2011 12:01:50 AM

mbam-log-2011-09-07 (00-01-50).txt

Scan type: Full scan (C:\|)

Objects scanned: 372939

Time elapsed: 23 minute(s), 57 second(s)

Memory Processes Infected: 0

Memory Modules Infected: 0

Registry Keys Infected: 0

Registry Values Infected: 0

Registry Data Items Infected: 3

Folders Infected: 0

Files Infected: 1

Memory Processes Infected:

(No malicious items detected)

Memory Modules Infected:

(No malicious items detected)

Registry Keys Infected:

(No malicious items detected)

Registry Values Infected:

(No malicious items detected)

Registry Data Items Infected:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security Center\AntiVirusDisableNotify (PUM.Disabled.SecurityCenter) -> Bad: (1) Good: (0) -> Quarantined and deleted successfully.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security Center\FirewallDisableNotify (PUM.Disabled.SecurityCenter) -> Bad: (1) Good: (0) -> Quarantined and deleted successfully.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security Center\UpdatesDisableNotify (PUM.Disabled.SecurityCenter) -> Bad: (1) Good: (0) -> Quarantined and deleted successfully.

Folders Infected:

(No malicious items detected)

Files Infected:

c:\documents and settings\administrator\application data\Amlklk.exe (Backdoor.Bot.WPM) -> Quarantined and deleted successfully.

CCleaner (Elimina las entradas de registro)

Espero que les sirva de algo esta información... y ojalá que el programador que creó este código mejor se dedique a algo que beneficie a toda la gente.