DroidKungFu y los exploits RageAgainstTheCage y Exploid para Android

Resumen

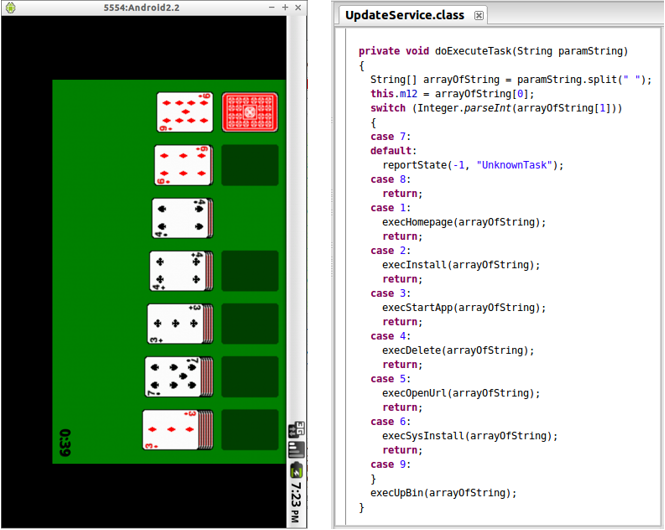

La muestra analizada es de tipo troyano debido a que se hace pasar por una aplicación para jugar solitario mientras realiza otras actividades sin el consentimiento del usuario, como explotar vulnerabilidades e instalar aplicaciones adicionales o publicidad (adware). Este troyano pertenece a la familia de malware DroidKungFu, que se detectó en el 2011 y comenzó afectando aplicaciones en China. Las variantes de DroidKungFu tienen dos características importantes: utilizan exploits para escalar privilegios (conocidos como RageAgainstTheCage y Exploid) y estos están cifrados con AES. Sus acciones principales son: recolectar información del dispositivo para enviarla a servidores remotos, explotar una vulnerabilidad para escalar privilegios, instalar otras aplicaciones y recibir instrucciones de un C&C (aunque esta funcionalidad no pudo ser investigada debido a que los dominios fueron dados de baja).

Un vistazo a la situación de phishing y malware en México (Julio - Septiembre 2015)

Resumen

Durante este trimestre, las campañas de phishing más interesantes estuvieron relacionadas con Apple, específicamente iCloud, con LinkedIn y con los bancos brasileños. El sitio falso de iCloud destaca debido a que estuvo relacionado con el robo de un celular, es decir, este caso involucra el robo de un bien tangible y el intento de robo de sus datos. Por otro lado, Bancomer y Santander siguen siendo las instituciones bancarias más afectadas por phishing en México. También se observaron correos falsos, no vistos en los trimestres anteriores, de Banregio y Banco Afirme.

En cuanto a malware lo más común, y de hecho el único tipo de archivo adjunto que se recibió, fueron los documentos maliciosos de Word.

El troyano bancario Banload y sus técnicas para evadir software de seguridad

Resumen

De todas las muestras de troyanos bancarios recibidas durante las últimas semanas, son los scripts en Visual Basic (.vbs o .vbe) los que han llamado más nuestra atención. En este reporte analizamos un archivo de Visual Basic pero codificado con un programa legítimo de Windows para dificultar su análisis. La muestra analizada es la primera etapa de la infección y se encarga de descargar y, en algunos casos, asegurar la persistencia de módulos adicionales o actualizaciones del troyano; además de programar la desinstalación del software de seguridad instalado en el equipo, como antivirus o plugins bancarios, y de crear reglas de firewall para bloquear el tráfico de red relacionado con esos ejecutables en caso de que la desinstalación falle.

Un vistazo a la situación de phishing y malware en México (Abril – Junio 2015)

Resumen

Como se mencionó en el primer reporte de estadísticas de phishing y malware, es importante mostrar los casos más comunes para alertar a los usuarios y disminuir el número de afectados.

Durante este trimestre, algunas de las campañas de phishing más interesantes estuvieron relacionadas con el SAT y con el envío de archivos .cab como adjuntos. También se observó un aumento en la cantidad de correos falsos de Banamex y la aparición de correos falsos de Banorte, Netflix, WhatsApp y CFE, que no se observaron durante la realización del primer reporte de estadísticas. Otra característica notable es que las campañas de phishing ahora han optado por incluir dos enlaces, uno para usuarios y otro para empresas, y cada uno redirige a sitios phishing distintos.

En cuanto a malware, lo más común siguen siendo los documentos maliciosos de Word.

Propagación de documentos PDF para descarga de malware

Resumen:

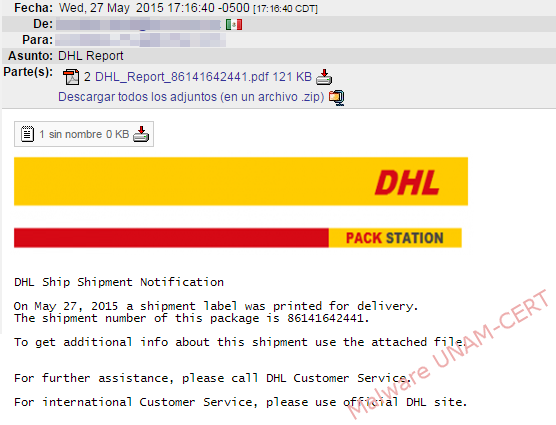

En entradas anteriores de este blog, se han publicado reportes sobre algunos documentos maliciosos en formato DOC, XLS y DOCX. En esta ocasión, se analizará la muestra "DHL_Report_86141642441.pdf" cuyo método de operación es la ingeniería social. Los atacantes utilizaron esta estrategia para infectar la mayor cantidad de equipos, en este caso usuarios de sistemas Windows. El archivo malicioso se propaga por correo electrónico de forma masiva, si algún usuario lo recibe en su bandeja de entrada y lo visualiza, se mostrará un documento adjunto en formato PDF que deberá descargar y abrir, éste contiene una supuesta notificación de envío del servicio DHL, finalmente, debe dar clic en un enlace contenido en el cuerpo para descargar software malicioso y así completar la infección. A continuación se muestra el reporte:

Steam, plataforma de videojuegos, objetivo de phishing y malware

Resumen

Durante los últimos meses, los usuarios de la popular plataforma de distribución de videojuegos Steam se han visto afectados por varios sitios falsos de inicio de sesión y mensajes de chat con enlaces que redirigen a la descarga de malware y que, al ser ejecutados, roban el archivo que le permite a los atacantes acceder a la cuenta sin necesidad de tener las credenciales de inicio de sesión.

Malware para Windows detectado en archivo de respaldo del iPhone

Resumen

Los programas maliciosos pueden llegar a nuestros equipos de muchas formas, una de ellas es a través de los archivos de respaldo de los dispositivos móviles. Y aunque no representan una amenaza debido a su ubicación y formato, es importante saber por qué y cómo sucede. En este reporte se analiza el archivo de respaldo de un iPhone 4S con iOS 8.2 que fue detectado como amenaza por Microsoft Security Essentials. La versión de iTunes utilizada para crear el respaldo fue la 12.1.1.4. El archivo detectado era un documento de Word malicioso enviado al usuario por correo electrónico.

Variante de Fareit enviada por mail roba contraseñas FTP

Resumen

En este reporte se muestra el análisis de una variante de la familia Fareit. Este programa malicioso tiene características de dropper, ya que contiene un script batch malicioso que es creado y ejecutado en el equipo infectado, y de spyware, puesto que recopila información sobre las cuentas almacenadas en las aplicaciones FTP, navegadores y clientes de correo electrónico.

Análisis de documentos maliciosos en Microsoft Word

Resumen:

La propagación de correos electrónicos con archivos maliciosos en Microsoft Word adjuntos, continúan utilizando el mismo vector de infección, el cual se describe de manera detallada en una entrada anterior de este blog. En este análisis se revisa la muestra "Financial Statement.zip" que genera y ejecuta tres scripts en distinto formato (.bat, .vbs y .ps1). El script de PowerShell es el encargado de descargar y ejecutar a la muestra "x.exe" que a su vez tiene la funcionalidad de spyware (envía información del equipo infectado de manera codificada).

Campaña de infección por el downloader Upatre y el troyano Dyre a través de correos electrónicos

Resumen

En este reporte se muestra el análisis de una variante de Upatre, que es un troyano de tipo downloader, cuya función principal es descargar otros archivos desde servidores remotos, entre ellos una muestra de la familia Dyre. Estas variantes son enviadas a través de correos spam como archivos adjuntos.